متابعات-ميكسي نيوز

ثغرة في Kindle ….عالجت Amazon عددًا من العيوب في منصة Kindle E-Reader التي كان من الممكن أن تسمح للمهاجم بالسيطرة على أجهزة الضحايا من خلال إرسال كتاب إلكتروني ضار لهم.

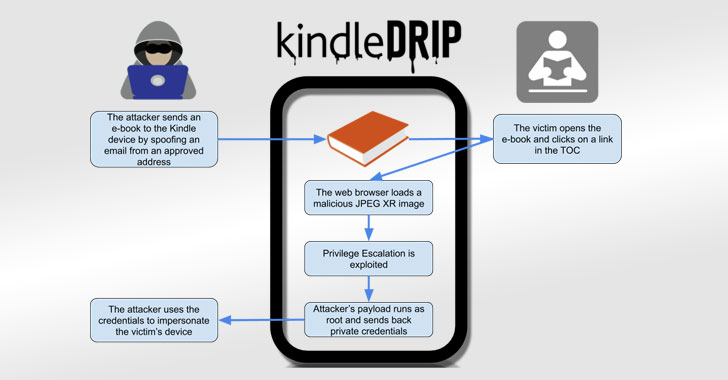

يطلق عليه اسم “kindledrip، “سلسلة الاستغلال تستفيد من ميزة تسمى”أرسل إلى Kindle“لإرسال وثيقة ضارة إلى جهاز Kindle ، عند فتحه ، يمكن الاستفادة منه لتنفيذ رمز تعسفي عن بُعد على الجهاز وإجراء عمليات شراء غير مصرح بها.

“يتم تشغيل الرمز كجذر ، ويحتاج المهاجم فقط إلى معرفة عنوان البريد الإلكتروني المخصص لجهاز الضحية ،” قال Yogev Bar-on ، باحث أمني في Labs ReadlMode ، في كتابة فنية يوم الخميس.

يتيح الضعف الأول لممثل سيئ إرسال كتاب إلكتروني إلى Kindle ، ويسمح العيب الثاني بتنفيذ التعليمات البرمجية عن بُعد أثناء تحليل الكتاب الإلكتروني ، ويجعل المشكلة الثالثة من الممكن تصعيد الامتيازات وتشغيل الرمز كمستخدم “الجذر”.

عند ربطها معًا ، يمكن إساءة استخدام نقاط الضعف هذه لتمرير بيانات اعتماد الجهاز وإجراء عمليات شراء على الكتب الإلكترونية التي يتم بيعها من قبل المهاجمين أنفسهم في متجر Kindle باستخدام بطاقة ائتمان الهدف.

أمازون مُثَبَّت العيوب في 10 ديسمبر 2020 ، لجميع طرز Kindle التي تم إصدارها بعد عام 2014 بعد الكشف المسؤول عن Bar-On في 17 أكتوبر.

حصل أيضًا على 18000 دولار كجزء من برنامج أبحاث الأمازون للضعف.

إرسال كتاب إلكتروني ضار من عنوان محوّر

يتمثل أحد الجوانب المهمة في ميزة SEND إلى Kindle إلى أنه يعمل فقط عند إرسال مستند كمرفق بعنوان بريد “Kindle.com” ((name)@kindle.com) من حسابات البريد الإلكتروني التي تمت إضافتها مسبقًا إلى “قائمة البريد الإلكتروني المستندات الشخصية المعتمدة“

أو هكذا ينبغي أن يكون ذلك مثاليًا. ما وجده الشريط بدلاً من ذلك هو أن Amazon لم تتحقق فقط من صحة مرسل البريد الإلكتروني ، وهو كتاب إلكتروني تم إرساله من كتاب معتمد ولكنه-خداع ظهر العنوان تلقائيًا على المكتبة دون أي إشارة إلى أنه تم استلامه من رسالة بريد إلكتروني.

https://www.youtube.com/watch؟v=S6DPM1KHYYAA

لكن سحب هذا الأمر يتطلب بنجاح معرفة عنوان البريد الإلكتروني لـ Destination Kindle ، عنوان فريد “(name)@kindle.com” الذي تم تعيينه لكل جهاز أو تطبيق Kindle عند التسجيل.

على الرغم من أنه في بعض الحالات ، يتم اللاحقة من خلال سلسلة عشوائية ، يجادل Bar-On بأن الانتروبيا على معظم العناوين منخفضة بما يكفي ليتم تخمينه بشكل تافهة باستخدام نهج القوة الغاشمة.

ومع ذلك ، بمجرد إرسال الكتاب الإلكتروني إلى جهاز الضحية ، ينتقل الهجوم إلى المرحلة التالية.

يستغل عيبًا في التدفق المخزن المؤقت في مكتبة تنسيق صورة JPEG XR بالإضافة إلى حشرة تصعيد الامتياز في إحدى عمليات الجذر (“StackDumpd”) لحقن الأوامر التعسفية وتشغيل الرمز كجذر.

وبالتالي ، عندما يفتح أحد المستخدمين المطمئنين الكتاب الإلكتروني ويصنع أحد الروابط في جدول المحتويات ، فإن Kindle سيفتح صفحة HTML في المتصفح التي تحتوي على صورة JPEG XR مصنوعة بشكل خاص ، وتحليل ملف الصورة ، مما يسمح للمساعد بسرقة اعتماد المستخدم ، والتحكم في الجهاز ، والتحليل المرتبط بالمعلومات الشخصية المرتبطة.

قامت Amazon الآن بمعالجة ثقوب الأمان عن طريق إرسال رابط التحقق إلى عنوان إلى عنوان معتمد مسبقًا في السيناريوهات حيث يتم إرسال مستند من عنوان بريد إلكتروني غير معترف به.

يتم تنزيل تحديثات البرامج على أجهزة Kindle بشكل افتراضي وتثبيتها عند الاتصال لاسلكيًا.

يمكن للمستخدمين التوجه إلى الإعدادات ← القائمة ← معلومات الجهاز للتحقق مما إذا كانت البرامج الثابتة الخاصة بهم محدثة ، وإذا لم يكن الأمر كذلك ، قم بتنزيل وتثبيت التحديث 5.13.4 يدويًا للتخفيف من العيوب.