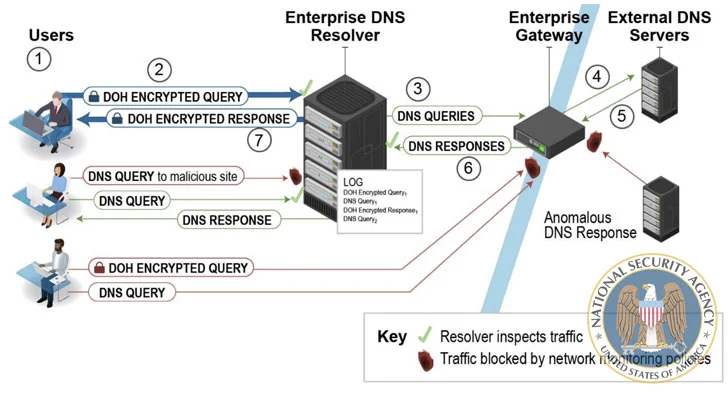

قالت وكالة الأمن القومي الأمريكية (NSA) يوم الجمعة إن DNS عبر HTTPS (DOH)-إذا تم تكوينها بشكل مناسب في بيئات المؤسسات-يمكن أن تساعد في منع “العديد من” الوصول الأولي ، والسيطرة على القيادة والسيطرة ، وتقنيات الترشيح المستخدمة من قبل فاعلات التهديد.

“DNS فوق بروتوكول نقل النص التشعبي عبر أمان طبقة النقل (HTTPS) ، ويشار إليه غالبًا باسم DNS عبر HTTPS (DOH) ، وترميز طلبات DNS باستخدام HTTPS لتوفير الخصوصية ، والنزاهة ، ومصادقة مصدر” Mile “الأخير مع Resolver’s DNS ،” وفقًا لما قاله NSA. إرشادات جديدة.

مقترح في عام 2018 ، دوه هو بروتوكول لأداء دقة نظام اسم المجال عن بُعد عبر بروتوكول HTTPS.

واحدة من أوجه القصور الرئيسية مع عمليات البحث الحالية DNS هي أنه حتى عندما يزور شخص ما موقعًا يستخدم HTTPs ، يتم إرسال استعلام DNS واستجابته على اتصال غير مشفر ، مما يسمح للتنصت على الطرف الثالث على الشبكة لتتبع كل موقع يزوره المستخدم.

والأسوأ من ذلك ، أن الإعداد قد انتهى لتنفيذ هجمات الرجل في الوسط (MITM) ببساطة عن طريق تغيير استجابات DNS لإعادة توجيه الزوار المطمئنين إلى موقع خاطئ من اختيار الخصم.

وبالتالي باستخدام HTTPS لتشفير البيانات بين عميل DOH وحل DNS المستند إلى DOH ، تهدف DOH إلى زيادة خصوصية المستخدم والأمان من خلال منع التنصت ومعالجة بيانات DNS بواسطة هجمات MITM.

ولهذا السبب ، توصي وكالة الأمن القومي باستخدام Resolvers Enterprise DNS المحددة فقط لتحقيق دفاع الأمن السيبراني المطلوب ، مع تحذير من أن تطبيقات العميل الفردية التي تمكن DOH من استخدام RESOLS DOH من الجهات الخارجية يمكن أن تحايل بالكامل على خدمة DNS للمؤسسة.

تتمثل إحدى النتائج في أن “البرامج الضارة يمكنها أيضًا الاستفادة من DOH لأداء عمليات البحث DNS التي تتجاوز حلول DNS المؤسسة وأدوات مراقبة الشبكة ، وغالبًا لأغراض القيادة والتحكم أو الإرشاد.”

بوابة البوابة ، التي يتم استخدامها لإعادة توجيه الاستعلام إلى خوادم DNS الموثوقة الخارجية في حالة عدم وجود محلول DNS للمؤسسة ، يجب تصميم استجابة DNS المخبأة ، لمنع DNS و DOH و DNS فوق TLS (نقطةوأضافت الوكالة أن طلبات الحفلات الخارجية وخوادم DNS ليست من حل Enterprise Resolver.

DOH ليس الدواء الشافي

على الرغم من أن DOH تحمي معاملات DNS من التعديل غير المصرح بها ، إلا أن وكالة الأمن القومي حذرت من التكنولوجيا “ليست حدوثًا” ويمكن أن تجلب “إحساسًا كاذبًا بالأمان”.

وقال “لا يضمن DOH الحماية من الجهات الفاعلة للتهديدات الإلكترونية وقدرتهم على معرفة مكان وجود العميل على الويب”. “تم تصميم DOH خصيصًا لتشفير معاملة DNS فقط بين العميل والحلل ، وليس أي حركة مرور أخرى تحدث بعد استيفاء الاستعلام”.

والأكثر من ذلك ، أن التشفير لا يفعل شيئًا لمنع مزود DNS من رؤية كل من طلبات البحث وكذلك عنوان IP الخاص بالعميل الذي يجعلها ، مما يؤدي إلى تقويض حماية الخصوصية بشكل فعال وجعل من الممكن لمزود DNS إنشاء ملفات تعريف مفصلة بناءً على عادات التصفح للمستخدمين.

DNS-Over-HTTPs غافلة (أودوه) ، التي أعلنها المهندسون في الشهر الماضي في Apple و CloudFlare و Fastly ، إلى معالجة هذه المشكلة. إنه يمنع Resolver Doh من معرفة العميل الذي طلب أسماء النطاق التي تتجاوز جميع الطلبات عبر وكيل يفصل عناوين IP عن الاستعلامات ، “بحيث لا يمكن لأي كيان واحد رؤية كليهما في نفس الوقت.”

بعبارة أخرى ، هذا يعني أن الوكيل لا يعرف محتويات الاستعلامات والاستجابات ، ولا يعرف Resolver عناوين IP للعملاء.

ثانياً ، لا يمكن أن ينفي استخدام DOH أيضًا إمكانية أن يكون المحددات التي تتواصل مع الخوادم الضارة في اتجاه المنبع عرضة للتسمم ذاكرة التخزين المؤقت DNS.

“يمكن للمؤسسات التي تسمح لـ DOH بدون نهج استراتيجي وشامل أن تتداخل مع أدوات مراقبة الشبكة ، مما يمنعها من اكتشاف نشاط التهديد الخبيث داخل الشبكة ، والسماح للجهات الفاعلة والبرامج الضارة للتهديدات السيبرانية بتجاوز محاويات DNS للمؤسسات المعينة.”