متابعات-ميكسي نيوز

Cisco…..لدى Cisco مرة أخرى مُثَبَّت تم الكشف عن أربعة من الأخطاء الهامة سابقًا في تطبيق مؤتمرات الفيديو والمراسلة Jabber التي لم يتم معالجتها بشكل غير كاف ، مما يترك مستخدميها عرضة للهجمات البعيدة.

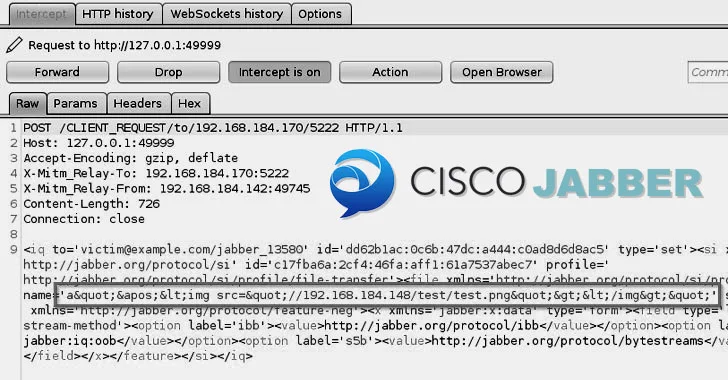

يمكن أن تسمح نقاط الضعف ، إذا تم استغلالها بنجاح ، للمهاجمين المصادق عليها عن بُعد بتنفيذ التعليمات البرمجية التعسفية على الأنظمة المستهدفة عن طريق إرسال رسائل الدردشة المصنوعة خصيصًا في محادثات جماعية أو أفراد محددين.

تم إبلاغهم إلى صانع معدات الشبكات في 25 سبتمبر Watchcom، بعد ثلاثة أسابيع من أن شركة الأمن السيبراني النرويجية كشفت علنًا عن أوجه القصور في أمن متعددة في جاببر والتي تم العثور عليها خلال اختبار تغلغل العميل في يونيو.

تؤثر العيوب الجديدة ، التي تم اكتشافها بعد أن طلب أحد عملائها مراجعة التحقق من التصحيح ، على جميع الإصدارات المدعومة حاليًا من عميل Cisco Jabber (12.1 – 12.9).

وقال ويتروم في تقرير نُشر اليوم: “لم يتم تخفيف ثلاثة من مواطن الضعف الأربعة التي تم الكشف عنها في سبتمبر”. “أصدرت Cisco تصحيحًا إصلاح نقاط الحقن التي أبلغنا عنها ، لكن المشكلة الأساسية لم يتم إصلاحها. على هذا النحو ، تمكنا من 7 نقاط حقن جديدة يمكن استخدامها لاستغلال نقاط الضعف.”

الأكثر أهمية بين العيوب CVE-2020-26085 (على غرار CVE-2020-3495) ، التي لديها معدل شدة 9.9 من أصل 10 ، ثغرة نصفية للبرمجة المتقاطعة (XSS) النقر فوق الصفر والتي يمكن استخدامها لتحقيق تنفيذ التعليمات البرمجية عن بُعد عن طريق الهروب من صندوق رمل CEF.

إطار CEF أو Chromium المدمج هو إطار عمل مفتوح المصدر يستخدم لتضمين متصفح الويب القائم على الكروم داخل التطبيقات الأخرى.

في حين أن المتصفح المدمج مكون من الرمل لمنع الوصول غير المصرح به إلى الملفات ، وجد الباحثون طريقة لتجاوز الحماية من خلال إساءة استخدام النافذة.

كل ما يتعين على الخصم القيام به هو بدء نقل ملف يحتوي على ملف ضار

والأسوأ من ذلك ، أن هذا الضعف لا يتطلب تفاعل المستخدم وقابل للديدان ، مما يعني أنه يمكن استخدامه لنشر البرامج الضارة تلقائيًا إلى أنظمة أخرى عن طريق إخفاء الحمولة في رسالة الدردشة.

عيب ثان ، CVE-2020-27132، ينبع من الطريقة التي يتوصل بها علامات HTML في رسائل XMPP ، وهو بروتوكول اتصالات قائم على XML يستخدم لتسهيل الرسائل الفورية بين أي كيانين أو أكثر من الشبكات.

نظرًا لعدم وجود تطهير مناسب لهذه العلامات ، يمكن معالجة رسالة نقل الملفات غير الضارة عن طريق الحقن ، على سبيل المثال ، علامة HTML التي تشير إلى عنوان URL الضار أو حتى تنفيذ رمز JavaScript الضار.

وقال الباحثون: “لم يتم وضع تدابير أمنية إضافية ، وبالتالي كان من الممكن الحصول على كلا من تنفيذ الكود البعيد وسرقة تجزئة كلمة مرور NTLM باستخدام نقطة الحقن الجديدة هذه”.

الضعف الثالث والأخير (CVE-2020-27127) هو عيب حقن القيادة فيما يتعلق معالجات البروتوكول، والتي تستخدم لإبلاغ نظام التشغيل لفتح عناوين URL محددة (على سبيل المثال ، XMPP: // ، im: // ، و // //) في Jabber ، مما يجعل من الممكن للمهاجم إدراج أعلام خط الأوامر التعسفي عن طريق تضمين عنوان URL.

بالنظر إلى الطبيعة المتكررة للهجمات ، يُنصح بتحديث مستخدمي Jabber إلى أحدث إصدار من البرنامج للتخفيف من المخاطر.

يوصي Watchcom أيضًا بأن تفكر المؤسسات في تعطيل التواصل مع الكيانات الخارجية من خلال Cisco Jabber حتى يقوم جميع الموظفين بتثبيت التحديث.