متابعات-ميكسي نيوز

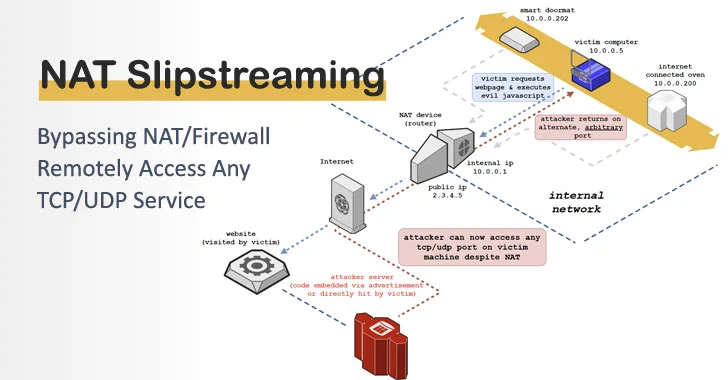

هجوم جديد يتجاوز NAT ….أظهر بحث جديد تقنية تسمح للمهاجم بتجاوز حماية جدار الحماية والوصول إلى أي خدمة TCP/UDP عن بعد على آلة الضحية.

مُسَمًّى nat slipsstreaming، تتضمن الطريقة إرسال الرابط إلى موقع ضار (أو موقع شرعي محمّل بإعلانات ضارة) ، عند زيارته ، يؤدي في النهاية إلى فتح بوابة أي منفذ TCP/UDP على الضحية ، وبالتالي تحايل على قيود المنافذ المستندة إلى المتصفح.

تم الكشف عن النتائج من قبل باحث الخصوصية والأمن سامي كامكار خلال عطلة نهاية الأسبوع.

“يستغل NAT Slipsstreaming متصفح المستخدم بالتزامن مع آلية تتبع بوابة مستوى التطبيق (ALG) مدمجة في NATS ، وأجهزة التوجيه ، وجدران الحماية عن طريق التسلسل استخراج IP داخلي من خلال هجوم التوقيت أو WEBRTC ، والتحكم في MTU الآلي وحدود العفن ، والتحكم في العفن ، سوء المعاملة ، “قال كامكار في تحليل.

تم تنفيذ هذه التقنية باستخدام جهاز توجيه NetGear Nighthawk R7000 الذي يعمل على تشغيل Linux kernel الإصدار 2.6.36.4.

تحديد حدود الحزمة

ترجمة عنوان الشبكة (نات) هي العملية التي يقوم فيها جهاز الشبكة ، مثل جدار الحماية ، بإعادة تجديد مساحة عنوان IP في أخرى عن طريق تعديل معلومات عنوان الشبكة في رأس IP للحزم أثناء عبورها.

الميزة الرئيسية هي أنه يحد من عدد عناوين IP العامة المستخدمة في الشبكة الداخلية للمؤسسة ويحسن الأمان من خلال السماح بمشاركة عنوان IP عام واحد بين أنظمة متعددة.

يعمل NAT Slipsstreaming من خلال الاستفادة من تجزئة حزم TCP و IP لضبط حدود الحزمة عن بُعد واستخدامها لإنشاء حزمة TCP/UDP بدءًا من طريقة SIP مثل التسجيل أو الدعوة.

رشفة (قصيرة ل بروتوكول بدء الجلسة) هو بروتوكول اتصالات يستخدم لبدء وصيانة وإنهاء جلسات الوسائط المتعددة في الوقت الفعلي لتطبيقات الصوت والفيديو والرسائل.

وبعبارة أخرى ، يمكن استخدام مزيج من تجزئة الحزم والتهريب SIP في HTTP لخداع NAT ALG في فتح منافذ تعسفية للاتصالات الواردة إلى العميل.

لتحقيق ذلك ، يتم إرسال طلب نشر كبير HTTP مع معرّف ونموذج ويب مخفي يشير إلى خادم هجوم يقوم بتشغيل حزمة sniffer ، والذي يتم استخدامه لالتقاط حجم MTU، حجم حزمة البيانات ، وأحجام رأس TCP و IP ، من بين أمور أخرى ، ثم نقل بيانات الحجم إلى عميل الضحية عبر رسالة منشور منفصلة.

ما هو أكثر من ذلك ، فإنه يسيء أيضا وظيفة المصادقة في دور (اجتياز باستخدام المرحلات حول NAT) – بروتوكول يستخدم بالاقتران مع NATS لنقل الوسائط من أي نظير إلى عميل آخر في الشبكة – لتنفيذ تدفق حزمة وتسبب في جزء من حزم IP.

الفكرة ، باختصار ، هي تجاوز حزمة TCP أو UDP عن طريق الحشو (مع أحرف “^”) وإجبارها على الانقسام إلى قسمين بحيث تكون حزمة بيانات SIP في بداية حدود الحزمة الثانية.

الاتصال بـ TCP/UDP عبر تغيير الحزمة

في المرحلة التالية ، يتم استخراج عنوان IP الداخلي للضحية باستخدام ICE WEBRTC على المتصفحات الحديثة مثل Chrome أو Firefox أو عن طريق تنفيذ هجوم توقيت على بوابات مشتركة (192.168.*. 1 ، 10.0.0.1 ، والشبكات المحلية).

“بمجرد أن يحصل العميل على أحجام الحزم وعنوان IP الداخلي ، فإنه يقوم ببناء نموذج ويب مصمم خصيصًا يقوم بوسادة بيانات النشر حتى نعتقد أن الحزمة ستصبح مجزأة ، وعندها يتم إلحاق سجل SIP الذي يحتوي على عنوان IP داخلي”. “يتم تقديم النموذج عبر JavaScript دون موافقة من الضحية.”

مثلما تصل الحزم إلى خادم الهجوم ويتم تحديد أن حزمة SIP لم تُعاد كتابتها بعنوان IP العام ، يتم إرسال رسالة تلقائية إلى العميل ، تطلب من ذلك ضبط حجم الحزمة على حدود جديدة بناءً على البيانات التي تم جمعها مسبقًا من Sniffer.

مسلحًا بحدود الحزمة الصحيحة ، يتم خداع NAT في التفكير ، “هذا تسجيل شرعي SIP ومن عميل SIP على آلة الضحية” ، مما تسبب في النهاية في فتح NAT الميناء في الحزمة الأصلية التي أرسلها الضحية.

وقال كامكار: “سيقوم جهاز التوجيه الآن بإعادة توجيه أي منفذ يختاره المهاجم إلى الضحية الداخلية ، كل ذلك من ببساطة التصفح إلى موقع ويب”.

يمكن العثور على رمز إثبات المفهوم الكامل لـ NAT Slipsstreaming هنا.