تعتبر اللغة الإنجليزية واحدة من أهم اللغات في العالم اليوم. فهي تستخدم على نطاق واسع في الأعمال التجارية والعلوم والتكنولوجيا والسفر والترفيه، مما يجعلها ضرورية للغاية للأفراد الذين يرغبون في توسيع آفاقهم العملية والثقافية.

ولحسن الحظ، فإن تعلم اللغة الإنجليزية أصبح أكثر سهولة ومتعة من أي وقت مضى بفضل تطبيقات تعلم اللغة الإنجليزية.

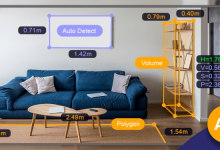

تطبيق تعلم اللغة الإنجليزية هو تطبيق يمكن تنزيله على الهواتف الذكية والأجهزة اللوحية، ويهدف إلى مساعدة المستخدمين على تعلم اللغة الإنجليزية بطريقة سهلة ومرنة.

كما يوفر التطبيق مجموعة متنوعة من الموارد التعليمية، بما في ذلك الدروس المكتوبة والمحادثات الصوتية والتمارين التفاعلية. كما يوفر أيضًا ميزات مثل تصحيح النطق وتعلم الكلمات الجديدة والتواصل مع مدربين محترفين عبر الإنترنت.

فوائد تطبيق تعلم اللغة الإنجليزية

فوائد تطبيق تعلم اللغة الإنجليزية لا تعد ولا تحصى. فهو يوفر للمستخدمين القدرة على تعلم اللغة في أي وقت وفي أي مكان يناسبهم. لم يعد من الضروري الالتحاق بدورات تعليمية تقليدية أو السفر للخارج لتعلم اللغة الإنجليزية.

لكن بفضل التطبيق، يمكن للأفراد تنظيم جدولهم الزمني بحرية وتعلم اللغة بمعدل يناسبهم. وبفضل الموارد التعليمية المتنوعة المتاحة في التطبيق، يمكن للمستخدمين تحسين مهاراتهم في القراءة والكتابة والاستماع والمحادثة.

بالإضافة إلى ذلك، يوفر تطبيق تعلم اللغة الإنجليزية تجربة تعلم تفاعلية وشيقة. يمكن للمستخدمين تنفيذ التمارين التفاعلية والألعاب التعليمية التي تجعل عملية التعلم ممتعة ومشوقة. بفضل ميزات مثل تصحيح النطق، يمكن للمستخدمين تحسين مهاراتهم في النطق الصحيح للكلمات والعبارات.

وبفضل إمكانية التواصل مع مدربين محترفين عبر الإنترنت، يمكن للمستخدمين الحصول على المساعدة والتوجيه اللازمين لتحسين مستواهم في اللغة الإنجليزية.

هل يمكن تعلم الإنجليزية فعلاً من خلال تطبيق تعلم اللغة الإنجليزية؟

الإجابة ببساطة هي نعم. ومع ذلك، يجب أن نفهم أن التطبيق ليس الحلا الوحيد لتعلم اللغة الإنجليزية. إنه أداة قوية وفعالة للتعلم، ولكنها تحتاج إلى الاستخدام النشط والمستمر من قبل المستخدم.

يجب على المستخدمين أن يكونوا ملتزمين ومنظمين ومستعدين للاستثمار الوقت والجهد اللازمين لتحقيق التقدم في تعلم اللغة الإنجليزية.

خاتمة

في الختام، فإن تطبيق تعلم اللغة الإنجليزية هو أداة قوية وفعالة لتعلم اللغة الإنجليزية. يوفر للمستخدمين مرونة وسهولة في التعلم، ويعزز مهاراتهم في القراءة والكتابة والاستماع والمحادثة.

وعلى الرغم من أن التطبيق ليس الحلا الوحيد لتعلم اللغة الإنجليزية، إلا أنه يعد أداة قوية تساعد المستخدمين على الاحتراف في هذه اللغة العالمية المهمة.