يواصل باحثو الأمن السيبراني التحذير من محاولات الجهات الفاعلة في مجال التهديد في كوريا الشمالية لاستهداف الضحايا المحتملين على LinkedIn لتقديم برامج ضارة تسمى RustDoor. أحدث الاستشارات تأتي من Jamf Threat Labs، والتي قال لقد رصدت محاولة هجوم…

أخبار الأمن السيبراني

فرضت وزارة الخزانة الأمريكية عقوبات جديدة على خمسة مديرين تنفيذيين وكيان واحد مرتبطين باتحاد Intellexa، وذلك على خلفية دورهم في تطوير وتشغيل وتوزيع برنامج التجسس التجاري المعروف باسم Predator. وقال القائم بأعمال وكيل وزارة الخزانة لشؤون الإرهاب والاستخبارات المالية، برادلي…

قدمت شركة أبل طلبا للفصل الطوعي في الدعوى القضائية التي رفعتها سابقا ضد شركة NSO Group الإسرائيلية المتخصصة في تطوير برمجيات التجسس، مشيرة إلى أنّ المشهد المتغير لمخاطر الأمن السيبراني قد يفرض كشف معلومات “استخباراتية حساسة” تتعلق بقدراتها في…

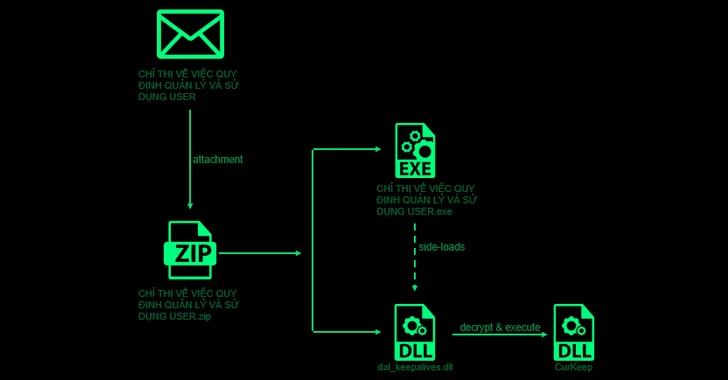

ويعتقد الباحثون أن هذه الهجمات يمكن أن تكون مرتبطة بمجموعة "Gaza Cybergang APT"، وهي مجموعة إجرامية إلكترونية ناطقة باللغة العربية وذات دوافع سياسية، تعمل منذ عام 2012 وتستهدف منظمة النفط والغاز في منطقة الشرق الأوسط وشمال إفريقيا.

الوقت لإعداد أنظمتك وبرامجك للحصول على آخر تحديثات تصحيح الأمان لشهر يوليو 2018 من Microsoft. مايكروسوفت اليوم مطلق سراحه تحديثات تصحيح الأمان لـ 53 نقطة ضعف، مما يؤثر على Windows وInternet Explorer (IE) وEdge وChakraCore و.NET Framework وASP.NET وPowerShell وVisual…

تحديثات أمنية يشمل تصحيحات لاثنين من نقاط الضعف في Adobe Flash Player لمختلف المنصات والتطبيقات، كما هو موضح أدناه. تم تصنيف أحدهما بأنه حرج (CVE-2018-5007)، وقد يسمح الاستغلال الناجح لثغرة "ارتباك النوع" للمهاجم بتنفيذ تعليمات برمجية عشوائية على النظام المستهدف…

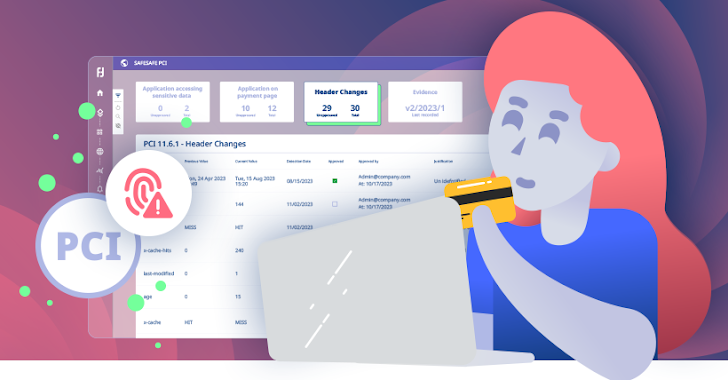

يتسارع تطور مشهد الامتثال لمعيار PCI DSS مع اقتراب الموعد النهائي للربع الأول من عام 2025، وتواجه المؤسسات تحديا كبيرًا في تلبية المتطلبات الجديدة الصارمة في الإصدار الرابع من المعيار (PCI DSS v4.0)، خاصة في البندين 6.4.3 و11.6.1، اللذين يثيران…

تخيل أن تبدأ يوم عملك بمشهد من الفوضى: الأنظمة معطلة، وموظفون في حالة ذعر، والسبب ليس فيروسات معروفا، بل هوية مخترقة. المهاجم لم يقتحم جدران الحماية، بل تسلل كمستخدم موثوق به. هذه ليست حبكة فيلم خيال علمي، بل الواقع السيبراني…

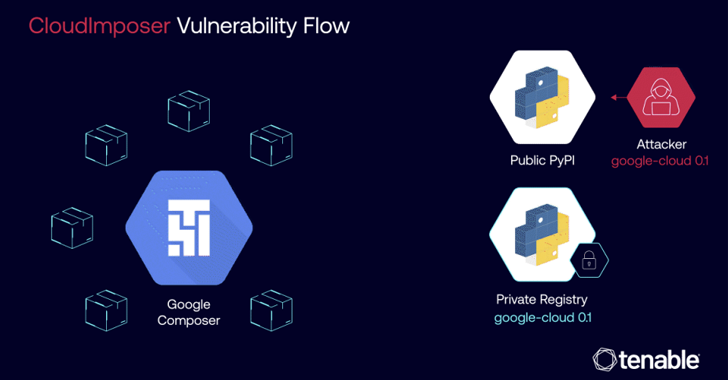

كان من الممكن استغلال ثغرة أمنية خطيرة تم تصحيحها الآن وتؤثر على Google Cloud Platform (GCP) Composer لتحقيق تنفيذ التعليمات البرمجية عن بعد على الخوادم السحابية عن طريق تقنية هجوم سلسلة التوريد تسمى ارتباك التبعية. تمت تسمية الثغرة الأمنية باسم…

أصدرت شركة SolarWinds إصلاحات لمعالجة ثغرتين أمنيتين في برنامج Access Rights Manager (ARM)، بما في ذلك ثغرة أمنية حرجة قد تؤدي إلى تنفيذ تعليمات برمجية عن بُعد. الثغرة الأمنية، تعقبها CVE-2024-28991، تم تصنيفها بـ 9.0 من أصل 10.0 كحد أقصى…

تحذر بورصة العملات المشفرة Binance من تهديد عالمي “مستمر” يستهدف مستخدمي العملات المشفرة ببرامج ضارة بهدف تسهيل الاحتيال المالي. البرامج الضارة Clipper، وتسمى أيضًا كليب بانكرز، هو نوع من البرامج الضارة التي تسميها Microsoft برامج التشفير، والتي تأتي مع إمكانات…

أعلنت شركة Meta أنها ستبدأ في تدريب أنظمة الذكاء الاصطناعي (AI) الخاصة بها باستخدام المحتوى العام الذي يشاركه المستخدمون البالغون عبر Facebook وInstagram في المملكة المتحدة في الأشهر المقبلة. “وهذا يعني أن نماذج الذكاء الاصطناعي التوليدية لدينا ستعكس الثقافة والتاريخ…

تيليجرام هو تطبيق مراسلة فورية يعتبر واحدًا من أكثر التطبيقات شعبية في العالم. يتميز تيليجرام بميزاته الفريدة والتحديثات المستمرة التي يتلقاها. في هذه المقالة، سنتحدث عن تحديث تطبيق تيليجرام، مميزاته ومساوئه، وسنلقي نظرة على مدى أمانه وكيفية استخدامه بشكل واسع.…

منذ إطلاق ChatGPT في عام 2022، تحدت OpenAI التوقعات من خلال دفق مستمر من إعلانات المنتجات والتحسينات. جاء أحد هذه الإعلانات في 16 مايو 2024، وربما بدا الأمر غير ضار بالنسبة لمعظم المستهلكين. بعنوان “تحسينات على تحليل البيانات في ChatGPT،”…

رُصد برنامج حصان طروادة المصرفي الجديد، المعروف باسم MMRat، يستهدف مستخدمي الهواتف المحمولة في جنوب شرق آسيا منذ أواخر يونيو 2023. ويقوم البرنامج بالاستيلاء على الأجهزة عن بُعد لتنفيذ عمليات احتيال مالي، ما يجعله تهديدًا بارزًا لمستخدمي نظام Android في…

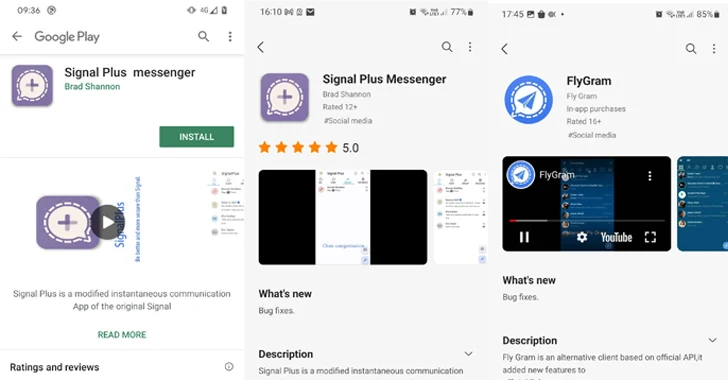

اكتشف باحثو الأمن السيبراني تطبيقات Android الضارة لـ Signal وTelegram الموزعة عبر متجر Google Play وSamsung Galaxy Store والتي تم تصميمها لتوصيل برنامج التجسس BadBazaar على الأجهزة المصابة. ونسبت شركة ESET السلوفاكية الحملة إلى ممثل مرتبط بالصين يُدعى جريف. “من…

إصدرت Broadcom يوم الثلاثاء تحديثات لمعالجة ثغرة أمنية خطيرة تؤثر على VMware vCenter Server والتي يمكن أن تمهد الطريق لتنفيذ التعليمات البرمجية عن بعد. تم وصف الثغرة الأمنية، التي تم تتبعها باسم CVE-2024-38812 (درجة CVSS: 9.8)، على أنها ثغرة أمنية…

كشفت الجهة الفاعلة للتهديدات ذات دوافع مالية والتي تعتبر الوسيط الأول (IAB) لبيع إمكانية الوصول الى المنظمات المخترقة للخصوم بعرض القيام بهجمات متابعة مثل برامج الفدية وأطلقت وحدة مكافحة التهديدات SecureWorks (CTU) على مجموعة الجرائم الإلكترونية لحن الذهب، والذي…

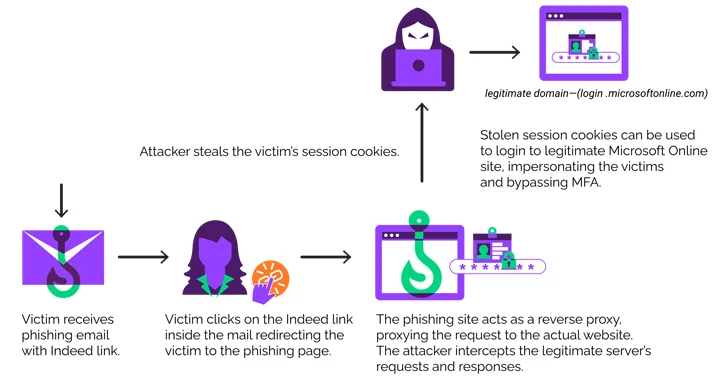

يعمل EvilProxy، الذي تم توثيقه لأول مرة بواسطة Resecurity في سبتمبر 2022، بمثابة وكيل عكسي تم إعداده بين الهدف وصفحة تسجيل الدخول الشرعية لاعتراض بيانات الاعتماد ورموز المصادقة الثنائية (2FA) وملفات تعريف الارتباط للجلسة لاختطاف الحسابات محل الاهتمام

استهدفت كيانات حكومية واتصالات رفيعة المستوى في آسيا كجزء من حملة مستمرة منذ عام 2021 مصممة لنشر أبواب خلفية وأدوات تحميل أساسية لتقديم البرامج الضارة في المرحلة التالية. تقوم شركة Check Point للأمن السيبراني بتتبع النشاط تحت الاسم البقاء على…

زادت هجمات برامج الفدية من حيث التعقيد والقدرات خلال العام الماضي، من تقنيات التهرب ومكافحة التحليل الجديدة إلى المتغيرات الأكثر سرية المشفرة بلغات جديدة، قامت مجموعات برامج الفدية بتكييف تكتيكاتها لتجاوز استراتيجيات الدفاع المشتركة بشكل فعال. ستغطي هذه المقالة فقط…

مع الإصدار الأحدث من Chrome، يمكنك الاستفادة من فحص الأمان الذي تمت ترقيته، وإلغاء الاشتراك في إشعارات مواقع الويب غير المرغوب فيها بسهولة أكبر ومنح أذونات محددة لموقع ما لمرة واحدة فقط،" عملاق التكنولوجيا قال.

كشف مزود خدمات الهوية Okta يوم الجمعة عن حادث أمني جديد سمح لجهات تهديد مجهولة الهوية بالاستفادة من بيانات الاعتماد المسروقة للوصول إلى نظام إدارة حالات الدعم الخاص به.

أخبر متحدث باسم Cisco The Hacker News أنه تم تحديد إصلاح يغطي كلا الثغرات الأمنية وسيتم إتاحته للعملاء بدءًا من 22 أكتوبر 2023. وفي غضون ذلك، يوصى بتعطيل ميزة خادم HTTP