تحذيرات من غش غذائي في بعض البوفيات يهدد صحة المستهلكين

أطلق مواطنون في عدد من المدن اليمنية تحذيرات بشأن انتشار ممارسات غير صحية داخل بعض البوفيات والمطاعم الشعبية.

أطلق مواطنون في عدد من المدن اليمنية تحذيرات بشأن انتشار ممارسات غير صحية داخل بعض البوفيات والمطاعم الشعبية.

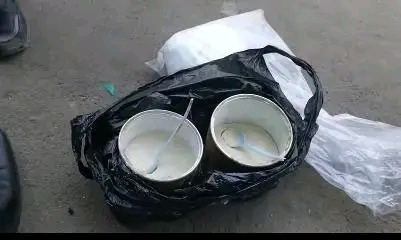

وأكدوا أن بعض العاملين يلجؤون إلى خلط طحين البُر مع الطحينية (خليط الحمص) بهدف زيادة الكميات وتقليل التكاليف، في خطوة وصفها ناشطون بأنها “استهتار بصحة الناس” وتكشف عن غياب واضح للرقابة.

مخاطر صحية جسيمة

وأوضح مواطنون أن هذه الأساليب تشكّل خطراً مباشراً على المستهلكين، إذ قد تؤدي إلى الإصابة بأمراض خطيرة نتيجة الغش في المكونات وعدم الالتزام بالمعايير الصحية.

ولفتوا إلى أن شريحة واسعة من مرتادي تلك المطاعم لا تدرك طبيعة ما يُقدَّم لهم على الموائد.

دعوات للمحاسبة والتشديد

في المقابل، طالب ناشطون الجهات المعنية ـ وفي مقدمتها مكاتب الصحة والرقابة على الأغذية ـ بتكثيف حملات التفتيش على المطاعم والبوفيات الشعبية، والتعامل بصرامة مع المخالفين عبر فرض عقوبات رادعة لمنع تكرار مثل هذه الممارسات التي تهدد صحة المواطنين.

مسؤولية مشتركة

ويرى مراقبون أن حماية المستهلك تتطلب تكاتف الجهود الرسمية والمجتمعية، عبر رفع مستوى الوعي بخطورة الغش الغذائي من جهة، وتفعيل دور الرقابة الميدانية بشكل مستمر من جهة أخرى، بما يضمن تقديم غذاء آمن يحفظ حياة الناس ويعزز ثقتهم في قطاع الأغذية.