“برمجية CoLibri الخبيثة تكشف سر بقائها في الأنظمة!”

توثيق لأول مرة FR3D.HK وشركة الأمن السيبراني الهندي Cloudsek في وقت سابق من هذا العام ، CoLibri هي منصة للبرامج الضارة كخدمة (MAAS) التي تم تصميمها لإسقاط حمولة إضافية على الأنظمة المعرضة للخطر. ظهرت العلامات المبكرة للودر في منتديات روسية تحت الأرض في أغسطس 2021.

متابعات-ميكسي نيوز

برمجية CoLibri…..قام باحثو الأمن السيبراني بتفصيل آلية ثبات “بسيطة ولكنها فعالة” تم تبنيها بواسطة محمل برامج ضارة ناشئة نسبيًا يسمى كوليبري، والتي لوحظت نشر سارق معلومات Windows المعروف باسم Vidar كجزء من حملة جديدة.

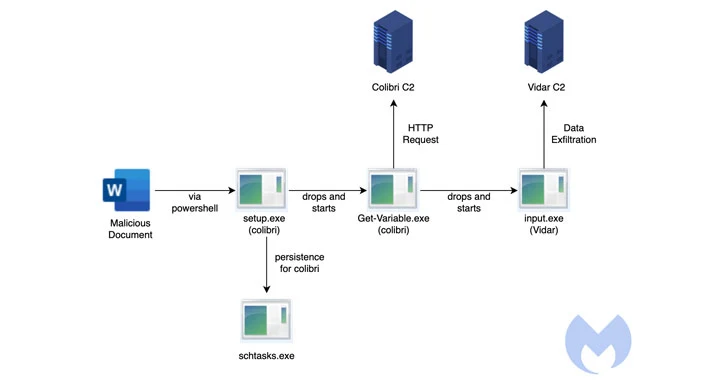

“يبدأ الهجوم بوثيقة كلمات ضارة تنشر روبوت كوليبري الذي يسلم بعد ذلك سارق فيدر ،” MalwareBytes Labs قال في تحليل.

وأضاف الباحثون: “يتصل المستند بخادم بعيد على (SecureTunnel (.) Co) لتحميل قالب بعيد يسمى” Trkal0.dot “الذي يتصل بماكرو ضار”.

توثيق لأول مرة FR3D.HK وشركة الأمن السيبراني الهندي Cloudsek في وقت سابق من هذا العام ، CoLibri هي منصة للبرامج الضارة كخدمة (MAAS) التي تم تصميمها لإسقاط حمولة إضافية على الأنظمة المعرضة للخطر.

ظهرت العلامات المبكرة للودر في منتديات روسية تحت الأرض في أغسطس 2021.

“يحتوي هذا المحمل على تقنيات متعددة تساعد على تجنب الكشف” ذُكر الشهر الماضي. “يتضمن ذلك حذف IAT (جدول عنوان الاستيراد) إلى جانب السلاسل المشفرة لجعل التحليل أكثر صعوبة.”

تستفيد سلسلة هجوم الحملة التي لاحظتها Malwarebytes من تقنية تسمى حقن القالب البعيد لتنزيل Colibri Loader (“setup.exe”) عن طريق مستند Microsoft Word الذي تم تسليحه.

يستخدم المحمل بعد ذلك طريقة ثبات غير موثقة سابقًا لإعادة تمهيد الجهاز ، ولكن ليس قبل إسقاط نسخته الخاصة إلى موقع “٪ AppData ٪ \ Local \ Microsoft \ WindowsApps” وتسمية “.Get-variable.exe“

إنه يحقق ذلك من خلال إنشاء مهمة مجدولة على الأنظمة التي تعمل بنظام التشغيل Windows 10 وما فوق ، مع تنفيذ المحمل لأمر لإطلاقه PowerShell مع نافذة خفية (أي ، -Windowstyle Hidden) إلى إخفاء النشاط الضار من الكشف.

“يحدث ذلك الحصول على المتغير هو powerShell ساري المفعول cmdlet (أوضح الباحثون أن cmdlet هو أمر خفيف الوزن يستخدم في بيئة Windows PowerShell) والذي يتم استخدامه لاسترداد قيمة المتغير في وحدة التحكم الحالية “، أوضح الباحثون.

ولكن بالنظر إلى حقيقة أن PowerShell يتم تنفيذها افتراضيًا في مسار WindowsApps، ينتج عن الأمر الصادر أثناء إنشاء المهام المجدولة في تنفيذ الثنائي الضار في مكان نظيره المشروع.

هذا يعني بشكل فعال أن “العدوى يمكن أن يحقق بسهولة الثبات (عن طريق) الجمع بين المهمة المجدولة وأي حمولة (طالما يطلق عليها get-variable.exe ووضعها في الموقع المناسب)” ، قال الباحثون.

أحدث النتائج تأتي كشركة الأمن السيبراني Trustwave الشهر الماضي مفصل حملة تصيد قائمة على البريد الإلكتروني تعمل على تعزيز ملفات HTML Help (CHM) لتوزيع البرامج الضارة Vidar في محاولة للطيران تحت الرادار.