هاكرز….تمكنت حملة مراوغة ومتطورة على الإنترنت من قبل مجموعة

المدعومة من الصين من الطيران تحت الرادار منذ عام 2019 على الأقل.

يطلق عليه اسم “عملية الوقواق“من قبل شركة الأمن السيبراني الإسرائيلي ، مكنت عملية سرقة الملكية الفكرية الضخمة ممثل التهديد من التخلص من مئات جيجابايت من المعلومات.

وشملت الأهداف شركات التكنولوجيا وشركات التصنيع في المقام الأول في شرق آسيا وأوروبا الغربية وأمريكا الشمالية.

“استهدف المهاجمون الملكية الفكرية التي طورها الضحايا ، بما في ذلك الوثائق الحساسة ، والمخططات ، والمخططات ، والصيغ ، وبيانات الملكية المتعلقة بالتصنيع ،” الباحثون قال.

“بالإضافة إلى ذلك ، جمع المهاجمون معلومات يمكن استخدامها في الهجمات الإلكترونية المستقبلية ، مثل تفاصيل حول وحدات أعمال الشركة المستهدفة ، وهندسة الشبكة ، وحسابات المستخدمين ، وبيانات الاعتماد ، ورسائل البريد الإلكتروني للموظفين ، وبيانات العميل.”

من المعروف أن Winnti ، الذي تم تتبعه أيضًا من قبل بائعي الأمن السيبراني الآخرون تحت الأسماء APT41 و Axiom و Barium و Bronze Atlas ، نشط منذ عام 2007 على الأقل.

“إن نية المجموعة هي نحو سرقة الملكية الفكرية من المنظمات في الاقتصادات المتقدمة ، وبثقة معتدلة في أن هذا نيابة عن الصين لدعم اتخاذ القرارات في مجموعة من القطاعات الاقتصادية الصينية” ، SecureWorks ملحوظات في ملف تعريف التهديد للممثل.

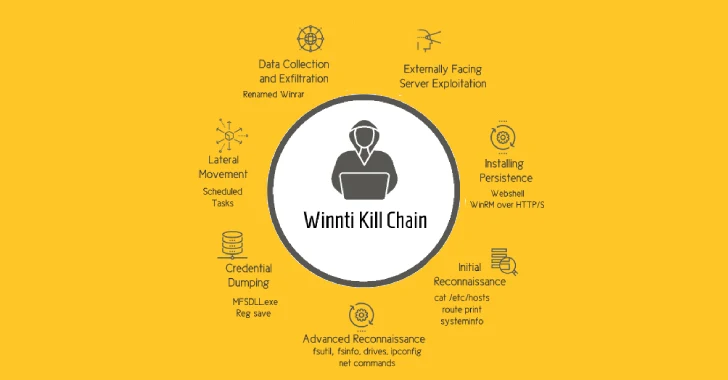

تتضمن سلسلة العدوى متعددة المراحل الموثقة من قبل Cybereason استغلال الخوادم التي تواجه الإنترنت لنشر قذيفة ويب بهدف إجراء أنشطة الاستطلاع والحركة الجانبية وأنشطة ترشيح البيانات.

إنه معقد ومعقد على حد سواء ، بعد نهج “House of Cards” في أن كل عنصر من مكونات KillChain يعتمد على وحدات أخرى من أجل العمل ، مما يجعل التحليل صعبًا للغاية.

“هذا يوضح الفكر والجهد الذي تم بذله في كل من برامج الأمن الخبيثة والأمان التشغيلي ، مما يجعل من المستحيل تقريبًا التحليل ما لم يتم تجميع جميع أجزاء اللغز بالترتيب الصحيح” ، أوضح الباحثون.

يتم تسهيل حصاد البيانات عن طريق محمل وحدات يسمى Spyder ، والذي يستخدم لفك تشفير وتحميل حمولات إضافية. تستخدم أيضًا أربع حمولات مختلفة-Stashlog و Sparklog و Privatelog و DeployLog-التي يتم نشرها بالتتابع لإسقاط Winnkit ، وهو جذر على مستوى النواة.

من الأهمية بمكان أن يكون استخدام تقنيات “نادرًا ما يتم رؤيتها” مثل إساءة استخدام نظام ملفات السجل المشترك لـ Windows (نادرًا ما يتم رؤيته “CLFs) آلية لتخليص الحمولات ، مما يتيح لمجموعة القرصنة إخفاء حمولاتها وتكتشفها من خلال منتجات الأمن التقليدية.

ومن المثير للاهتمام ، أن أجزاء من تسلسل الهجوم كانت مفصلة سابقًا من قبل Mandiant في سبتمبر 2021 ، مع الإشارة إلى سوء استخدام CLFs لإخفاء حمولات المرحلة الثانية في محاولة للتحايل على اكتشاف.

نسبت شركة الأمن السيبراني البرامج الضارة إلى ممثل غير معروف ، لكنها حذرت من أنه كان من الممكن نشرها كجزء من نشاط مستهدف للغاية.

وقال مانديان في ذلك الوقت: “نظرًا لأن تنسيق الملف لا يستخدم أو موثق على نطاق واسع ، فلا توجد أدوات متوفرة يمكنها تحليل ملفات سجل CLFS”. “يوفر هذا للمهاجمين فرصة لإخفاء بياناتهم كسجلات سجل بطريقة مريحة ، لأن هذه يمكن الوصول إليها من خلال وظائف API.”

Winnkit ، من جانبها ، لديه طابع زمني تجميع في مايو 2019 ولديه تقريبا معدل الكشف الصفر في Virustotal ، مع تسليط الضوء على الطبيعة المراوغة للبرامج الضارة التي مكنت المؤلفين من البقاء غير مكتشف لسنوات.

الهدف النهائي من التداخلات ، التي تم تقييمها للباحثين ، هو أن يتم تحديد المعلومات الملكية ، ووثائق البحث ، ورمز المصدر ، والمخططات لمختلف التقنيات.

وقال Cybereason: “Winnti هي واحدة من أكثر المجموعات التي تعمل نيابة عن المصالح الصينية المحاذاة للدولة”.

“توظف التهديد (الممثل) سلسلة عدوى متعددة المراحل معقدة كانت حاسمة لتمكين المجموعة من البقاء غير مكتشفة لفترة طويلة.”