متابعات-ميكسي نيوز

هاكرز Avoslocker….كشف الباحثون في الأمن السيبراني عن متغير جديد من برنامج Ransomware AvoSlocker الذي يعطل حلول مكافطحة الفيروسات للتهرب من الكشف بعد خرق الشبكات المستهدفة من خلال الاستفادة من العيوب الأمنية غير المستقرة.

“هذه هي العينة الأولى التي لاحظناها من الولايات المتحدة مع القدرة على تعطيل حل الدفاع باستخدام ملف تشغيل Avast المضاد لـ Rootkit (ASWARPOT.SYS)” ، Trend Micro Provessions ، Christoper Ordonez و Alvin Nieto ، قال في تحليل الاثنين.

“بالإضافة إلى ذلك ، فإن Ransomware قادر أيضًا على مسح نقاط نهاية متعددة لضعف Log4J (Log4Shell) باستخدام NMAP نصي NSE“

تم ربط Avoslocker ، أحد عائلات الفدية الأحدث التي تملأ الفراغ الذي تركه Revil ، بعدد من الهجمات التي استهدفت البنية التحتية الحرجة في الولايات المتحدة ، بما في ذلك الخدمات المالية والمرافق الحكومية.

مجموعة تابعة لـ Ransomware-As-A-Service (RAAS) التي تم رصدها لأول مرة في يوليو 2021 ، تتجاوز AvoSlocker الابتزاز المزدوج عن طريق مزاد البيانات المسروقة من الضحايا إذا رفضت الكيانات المستهدفة دفع الفدية.

يقال إن الضحايا الآخرين المستهدفون يدعونه كارتل رانسومواري يقع في سوريا والمملكة العربية السعودية وألمانيا وإسبانيا وبلجيكا وتركيا والإمارات العربية المتحدة والمملكة المتحدة وكندا والصين وتايوان ، وفقًا ل استشاري أصدره مكتب التحقيقات الفيدرالي الأمريكي (FBI) في مارس 2022.

بيانات القياس عن بعد تم جمعها بواسطة Trend Micro يظهر أن قطاع الأغذية والمشروبات كان الصناعة الأكثر ضربًا بين 1 يوليو 2021 و 28 فبراير 2022 ، تليها التكنولوجيا والتمويل والاتصالات والوسائط.

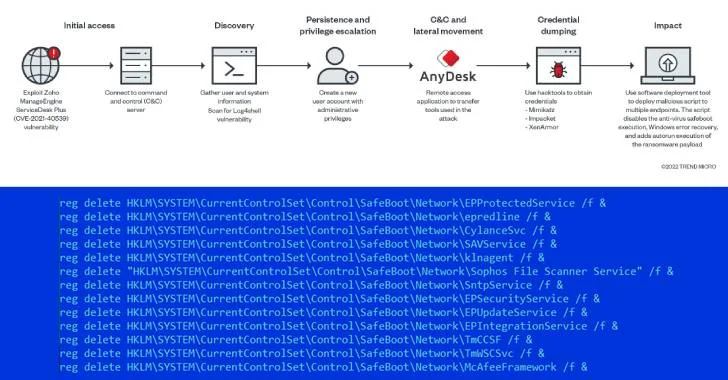

يُعتقد أن نقطة الدخول للهجوم قد تم تسهيلها من خلال الاستفادة من استغلال لخلة تنفيذ التعليمات البرمجية عن بُعد في برنامج ManageEngine AdselfService Plus (CVE-2021-40539) لتشغيل تطبيق HTML (HTA) المستضافة على خادم بعيد.

“لقد نفذت HTA نصًا محفوظًا PowerShell يحتوي على رمز shellcode ، قادر على الاتصال مرة أخرى بخادم (الأوامر والسيطرة) لتنفيذ الأوامر التعسفية” ، أوضح الباحثون.

يتضمن ذلك استرداد قذيفة ويب ASPX من الخادم بالإضافة إلى مثبت لبرنامج سطح المكتب عن بعد Andesk ، والذي يتم استخدامه الأخير لنشر أدوات إضافية لمسح الشبكة المحلية وإنهاء برنامج الأمان وإسقاط حمولة Ransomware.

بعض المكونات التي يتم نسخها إلى نقطة النهاية المصابة هي برنامج نصي NMAP لمسح الشبكة لخطر تنفيذ الرمز البعيد Log4shell (CVE-2021-44228) وأداة نشر جماعية تسمى PDQ لتقديم برنامج نصي دفعي ضار إلى نقاط نهاية متعددة.

تم تجهيز البرنامج النصي الدُفعات ، من جانبه ، بمجموعة واسعة من القدرات التي تسمح له بتعطيل Windows Update و Windows Defender واستعادة Windows Error ، بالإضافة إلى منع تنفيذ منتجات الأمان الآمن ، وإنشاء حساب مسؤول جديد ، وإطلاق Ransomware Binary.

يستخدم أيضًا Aswarpot.sys ، وهو سائق Avast المضاد للريوتكيت الشرعي ، لقتل العمليات المرتبطة بحلول أمنية مختلفة عن طريق تسليح الثغرة المحددة الآن في السائق الشركة التشيكية تم حلها في يونيو 2021.

“إن قرار اختيار ملف برنامج تشغيل ROOTKIT محدد هو قدرته على التنفيذ في وضع kernel (وبالتالي يعمل بامتياز كبير)” ، أشار الباحثون.

“هذا البديل قادر أيضًا على تعديل تفاصيل أخرى لحلول الأمان المثبتة ، مثل تعطيل الإشعار القانوني.”