كشف الباحثون عن نوع جديد من الهجوم الذي يستغل خوادم الخوادم الخاطئة في خوادم أمان طبقة النقل (TLS) لإعادة توجيه حركة مرور HTTPS من متصفح الويب الخاص بالضحية إلى نقطة نهاية خدمة TLS مختلفة موجودة على عنوان IP آخر لسرقة المعلومات الحساسة.

تم تسمية الهجمات الألبكة، اختصار لـ “ارتباك بروتوكول طبقة التطبيق – تحليل التشققات وتخفيفها في مصادقة TLS” ، من قبل مجموعة من الأكاديميين من جامعة رور بوشوم ، جامعة مونستر للعلوم التطبيقية ، وجامعة بادربورن.

وقالت الدراسة “يمكن للمهاجمين إعادة توجيه حركة المرور من نطاق فرعي إلى آخر ، مما يؤدي إلى جلسة TLS صالحة”. “قد يكون هذا يكسر مصادقة TLS وهجمات بروتوكول المتقاطعة ، حيث قد يكون سلوك خدمة بروتوكول واحدة قد يسدد الآخر في طبقة التطبيق.”

TLS هو بروتوكول تشفير يدعم العديد من بروتوكولات طبقة التطبيق مثل HTTPS و SMTP و IMAP و POP3 و FTP لتأمين الاتصالات عبر شبكة بهدف إضافة طبقة من المصادقة والحفاظ على سلامة البيانات المتبادلة أثناء النقل.

هجمات الألبكة ممكنة لأن TLS لا يربط اتصال TCP ببروتوكول طبقة التطبيق المقصودة ، ومرس الباحثون. وبالتالي ، يمكن إساءة معاملة فشل TLS في حماية سلامة اتصال TCP من أجل “إعادة توجيه حركة مرور TLS لنقطة نهاية خدمة TLS المقصودة إلى نقطة نهاية خدمة TLS البديلة والبروتوكول.”

بالنظر إلى عميل (أي متصفح الويب) وخادمان للتطبيق (أي ، فإن البديل المقصود والبديل) ، فإن الهدف هو خداع الخادم البديل لقبول بيانات التطبيق من العميل أو العكس. نظرًا لأن العميل يستخدم بروتوكولًا محددًا لفتح قناة آمنة مع الخادم المقصود (على سبيل المثال ، HTTPS) بينما يستخدم الخادم البديل بروتوكول طبقة تطبيق مختلفة (على سبيل المثال ، FTP) ويعمل على نقطة نهاية TCP منفصلة ، يتوج المختلط في ما يسمى هجوم بروتوكول.

تم اكتشاف ما لا يقل عن ثلاثة سيناريوهات هجوم افتراضية متعددة البروتوكول ، والتي يمكن الاستفادة منها من قبل خصم للتحايل على حماية TLS و FTP المستهدفة وخوادم البريد الإلكتروني. ومع ذلك ، فإن الهجمات تتوقف على الشرط المسبق بأن الجاني يمكنه اعتراض وحول حركة الضحية على طبقة TCP/IP.

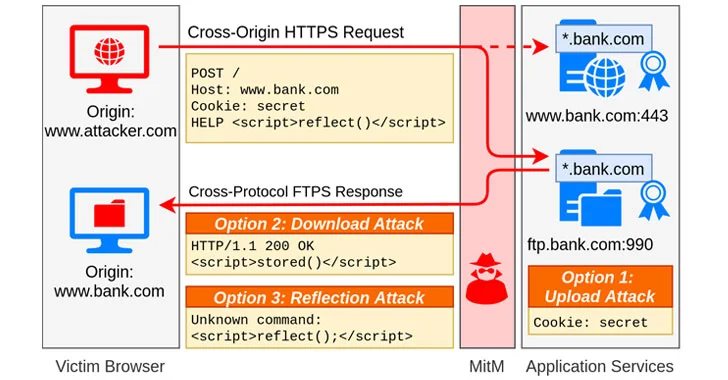

بكل بساطة ، تأخذ الهجمات شكل مخطط رجل في الوسط (MITM) حيث يقوم الممثل الضار بإغراء الضحية إلى فتح موقع إلكتروني تحت سيطرته لإثارة طلب HTTPS عبر الأصل مع حمولة FTP مصممة خصيصًا. ثم يتم إعادة توجيه هذا الطلب إلى خادم FTP يستخدم شهادة متوافقة مع شبكة الموقع ، وبالتالي تفريغ جلسة TLS صالحة.

وبالتالي ، يمكن استغلال التمييز الخاطئ في خدمات TLS لملفات تعريف الارتباط المصادقة أو البيانات الخاصة الأخرى إلى خادم FTP (تحميل هجوم) ، أو استرداد حمولة جافا سكريبت ضارة من خادم FTP في هجوم XSS المخزن (تنزيل الهجوم) عكس XSS في سياق موقع الضحية (هجوم الانعكاس).

من المتوقع أن تتأثر جميع خوادم TLS التي لديها شهادات متوافقة مع خدمات TLS الأخرى. في الإعداد التجريبي ، وجد الباحثون أن ما لا يقل عن 1.4 مليون خادم ويب كانوا عرضة لهجمات بروتوكول ، مع 114،197 من الخوادم التي تعتبر معرضة للهجمات باستخدام SMTP أو IMAP أو POP3 أو خادم FTP مع شهادة موثوقة ومتوافقة.

لمواجهة هجمات بروتوكول ، يقترح الباحثون استخدام مفاوضات بروتوكول طبقة التطبيق (alpn) ومؤشر اسم الخادم (سني) الامتدادات إلى TLS التي يمكن أن يستخدمها عميل لإعلام الخادم بالبروتوكول المقصود لاستخدامه على اتصال آمن واسم المضيف الذي يحاول الاتصال به في بداية مصافحة عملية.

من المتوقع أن يتم تقديم النتائج في Black Hat USA 2021 وفي ندوة Usenix الأمنية 2021. هنا.