تم تتبع الروبوتات مرة أخرى إلى مجموعة تسميها shuangqiang (تسمى أيضًا بندقية مزدوجة) ، التي كانت وراء العديد من الهجمات منذ عام 2017 تهدف إلى المساومة على أجهزة الكمبيوتر Windows مع MBR و VBR Bootkits، وتثبيت برامج تشغيل ضارة لتحقيق…

هجوم

الهجوم ، الذي استغل Citrix ADC CVE-2019-19781 يقال إن الضعف على شل أنظمة المستشفيات في 10 سبتمبر ، "تم توجيهها الخاطئ" لأنه كان مخصصًا في الأصل لجامعة Heinrich Heine ، وفقًا لمذكرة الابتزاز التي تركها الجناة.

التطور هو الأحدث في تاريخ طويل من هجمات التجسس ضد الضحايا في كوريا الجنوبية ، بما في ذلك عملية ترويو هجمات DDOs في عام 2011 ، وضد المؤسسات المصرفية و تبادل العملة المشفرة خلال العقد الماضي.

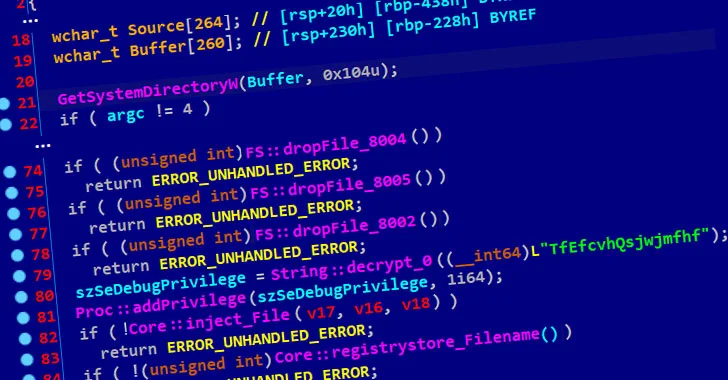

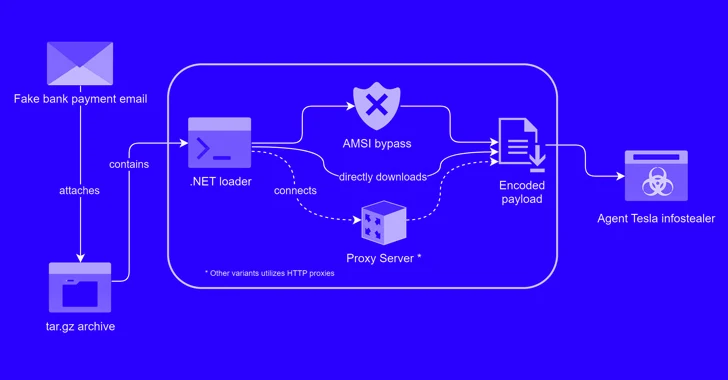

يعزى البرامج الضارة إلى أن تكون عمل متسلل جرائم إلكترونية منذ فترة طويلة-الذي يذهب إلى الأسماء المستعارة fl0urite و freak على hackforums و pastebin على الأقل منذ عام 2015-قال الباحثون إن العيوب- CVE-2020-28188و CVE-2021-3007، و CVE-2020-7961 - تم سلاحه لحقن…

تجدر الإشارة إلى أن Google في العام الماضي إصلاح خمسة أيام صفر تم استغلالها بنشاط في البرية في غضون شهر واحد بين 20 أكتوبر و 12 نوفمبر.

قام نظام الإنشاء بتثبيت جوهر روبي تلقائيًا باسم" Shopify-Cloud "بعد ساعات قليلة فقط من تحميله ، ثم حاول تشغيل الكود بداخله" ، كما أشار Birsan ، مضيفًا حزمة عقدة قام بتحميلها إلى NPM في أغسطس 2020 على آلات متعددة داخل…

تشير أوكرانيا رسميًا إلى أصابع المتسللين الروس لخرقها لأحد أنظمتها الحكومية ومحاولة زراعة وتوزيع الوثائق الضارة التي من شأنها تثبيت البرامج الضارة على الأنظمة المستهدفة للسلطات العامة. “الغرض من الهجوم هو التلوث الجماعي لموارد المعلومات للسلطات العامة ، حيث يتم…

دفع هجوم رانسومواري ضد شبكات خط الأنابيب الاستعمارية إلى إدارة سلامة شركة النقل في الولايات المتحدة (FMCSA) لإصدار أ إعلان الطوارئ الإقليمي في 17 ولاية ومقاطعة كولومبيا (DC). يوفر الإعلان إعفاءًا مؤقتًا للأجزاء من 390 إلى 399 من لوائح…

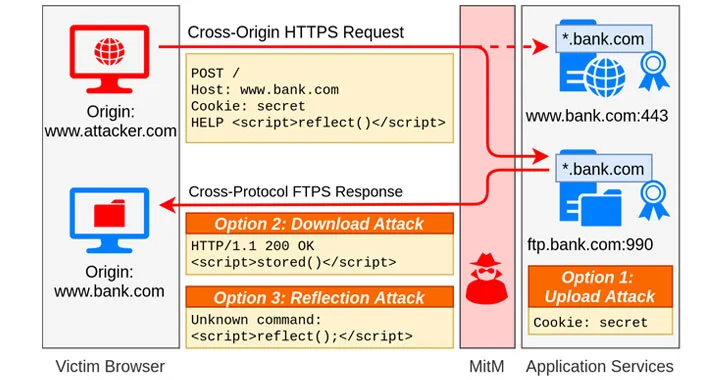

كشف الباحثون عن نوع جديد من الهجوم الذي يستغل خوادم الخوادم الخاطئة في خوادم أمان طبقة النقل (TLS) لإعادة توجيه حركة مرور HTTPS من متصفح الويب الخاص بالضحية إلى نقطة نهاية خدمة TLS مختلفة موجودة على عنوان IP آخر لسرقة…

وقد لوحظت حالة من هجوم سلسلة التوريد في البرمجيات في لغة برمجة الصدأ سجل الصناديق هذه التقنيات التي تم الاستفادة منها لتنشر مكتبة Rogue التي تحتوي على البرامج الضارة.

وتأتي النتائج أيضًا في أعقاب زيادة في استخدام مجموعة أدوات التصيد الاحتيالي التي تسمى Tycoon، والتي قال سيكويا إنها "أصبحت واحدة من مجموعات التصيد الأكثر انتشارًا (الخصم في الوسط) خلال الأشهر القليلة الماضية، مع أكثر من 1100 اسم نطاق".تم اكتشافه…

تهدف هذه الهجمات السيبرانية إلى سرقة معلومات حساسة عن الكرد، مما يمثل تهديدًا خطيرًا لأمنهم وخصوصيتهم

تستهدف Docker Engine API بهدف اختيار المثيلات للانضمام إلى Docker Swarm الخبيث الذي يسيطر عليه ممثل التهديد