كان من الممكن استغلال ثغرة أمنية خطيرة تم تصحيحها الآن وتؤثر على Google Cloud Platform (GCP) Composer لتحقيق تنفيذ التعليمات البرمجية عن بعد على الخوادم السحابية عن طريق تقنية هجوم سلسلة التوريد تسمى ارتباك التبعية.

تمت تسمية الثغرة الأمنية باسم رمزي CloudImposer بواسطة Tenable Research.

وقالت الباحثة الأمنية ليف ماتان في تقرير لها: “من الممكن أن تكون الثغرة الأمنية قد سمحت للمهاجم باختطاف تبعية البرامج الداخلية التي تقوم Google بتثبيتها مسبقًا على كل أداة لتنسيق خطوط أنابيب Google Cloud Composer”. تقرير تمت مشاركتها مع The Hacker News.

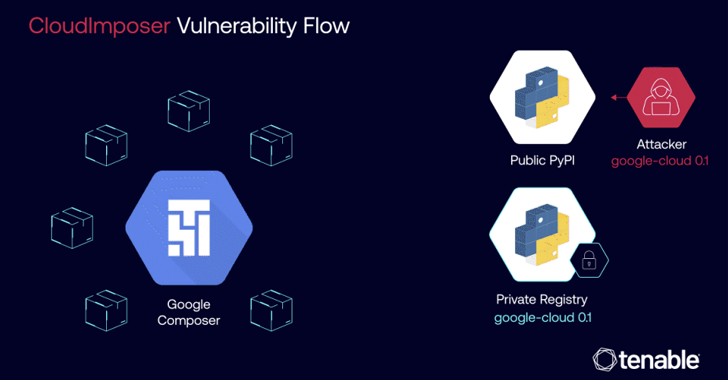

يشير ارتباك التبعية (المعروف أيضًا باسم الهجوم البديل)، والذي تم توثيقه لأول مرة بواسطة الباحث الأمني Alex Birsan في فبراير 2021، إلى نوع من اختراق سلسلة توريد البرامج حيث يتم خداع مدير الحزم لسحب حزمة ضارة من مستودع عام بدلاً من الحزمة المقصودة ملف يحمل نفس الاسم من مستودع داخلي.

لذلك، يمكن لممثل التهديد شن هجوم واسع النطاق على سلسلة التوريد نشر حزمة مزيفة إلى مستودع حزم عام بنفس اسم الحزمة التي تم تطويرها داخليًا بواسطة الشركات وبرقم إصدار أعلى.

وهذا بدوره يتسبب في قيام مدير الحزم بذلك تحميل دون علم الحزمة الضارة من المستودع العام بدلاً من المستودع الخاص، مما يؤدي بشكل فعال إلى استبدال تبعية الحزمة الحالية بنظيرتها المارقة.

المشكلة تم تحديدها بواسطة Tenable مشابه من حيث أنه يمكن إساءة استخدامه لتحميل حزمة ضارة إلى مستودع Python Package Index (PyPI) بالاسم “google-cloud-datacatalog-lineage-producer-client”، والذي يمكن بعد ذلك تثبيته مسبقًا على جميع مثيلات Composer مع أذونات مرتفعة.

بينما يتطلب Cloud Composer أن تكون الحزمة المعنية مثبتة بالإصدار (على سبيل المثال، الإصدار 0.1.0)، وجد Tenable أن استخدام الوسيطة “–extra-index-url” أثناء أمر “pip install” يعطي الأولوية لجلب الحزمة من ملف التسجيل العام، مما يفتح الباب أمام ارتباك التبعية.

وباستخدام هذا الامتياز، يمكن للمهاجمين تنفيذ تعليمات برمجية واستخلاص بيانات اعتماد حساب الخدمة والانتقال أفقيًا في بيئة الضحية إلى خدمات Google Cloud Platform الأخرى.

بعد الإفصاح المسؤول في 18 يناير 2024، تم إصلاح المشكلة بواسطة Google في مايو 2024 من خلال التأكد من تثبيت الحزمة من مستودع خاص فقط. لقد أضافت أيضًا الاحتياط الإضافي المتمثل في التحقق من المجموع الاختباري للحزمة من أجل التأكد من سلامتها والتحقق من عدم العبث بها.

يُقال إن هيئة تغليف بايثون (PyPA) كانت على دراية بالمخاطر التي تشكلها وسيطة “–extra-index-url” منذ مارس 2018 على الأقل، وحثت المستخدمين على تخطي استخدام PyPI في الحالات التي تحتاج فيها الحزمة الداخلية إلى تحديث سحبت.

“من المتوقع أن تكون الحزم فريدة من حيث الاسم والإصدار، لذلك يتم التعامل مع العجلتين اللتين تحملان نفس اسم الحزمة والإصدار على أنه لا يمكن تمييزهما بالنقطة،” أحد أعضاء PyPA ذُكر في ذلك الوقت. “هذه ميزة متعمدة للبيانات التعريفية للحزمة، وليس من المحتمل أن تتغير.”

توصي Google الآن أيضًا، كجزء من إصلاحها، بأن يستخدم المطورون الوسيطة “–index-url” بدلاً من الوسيطة “-extra-index-url” وأن يستفيد عملاء Google Cloud Platform من المستودع الافتراضي Artifact Registry عند طلب عدة المستودعات.

وقال ماتان: “إن الوسيطة ‘–index-url’ تقلل من خطر هجمات ارتباك التبعية من خلال البحث فقط عن الحزم الموجودة في السجل والتي تم تعريفها كقيمة معينة لهذه الوسيطة”.