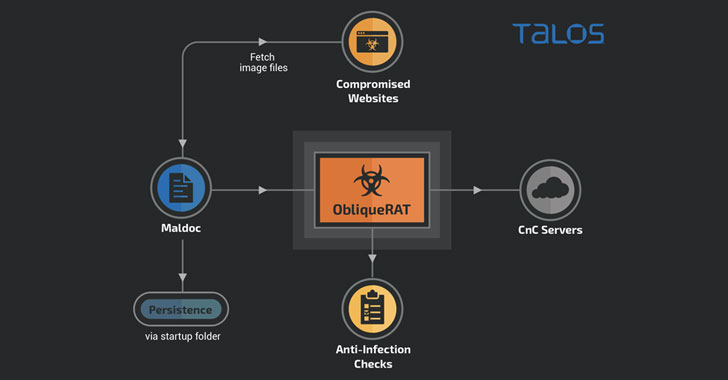

ينشر مجرمو الإنترنت الآن أحصنة طروادة للوصول عن بُعد (الفئران) تحت ستار الصور غير الضارة التي يبدو أنها مستضافة على مواقع الويب المصابة ، مما يبرز مرة أخرى كيف يغير ممثلو التهديدات التكتيكات بسرعة عندما يتم اكتشاف أساليب الهجوم الخاصة بهم وتعرضها علنًا.

يكشف البحث الجديد الذي أصدرته Cisco Talos عن حملة نشطة للبرامج الضارة التي تستهدف المنظمات في جنوب آسيا التي تستخدم مستندات Microsoft Office الضارة المزورة مع وحدات الماكرو لنشر الفئران التي تحمل اسم الملتوية.

توثيق لأول مرة في فبراير 2020، تم ربط البرامج الضارة بممثل تهديد تم تتبعه قبيلة شفافة (AKA Operation C-Major ، Leopard Mythic ، أو APT36) ، وهي مجموعة غزارة للغاية يزعم أنها من أصل باكستاني معروفة بهجماتها ضد نشطاء حقوق الإنسان في البلاد وكذلك الأفراد العسكريين والحكومة في الهند.

في حين تداخلت طريقة Opriquerat في السابق مع حملة قبيلة شفافة أخرى في ديسمبر 2019 لنشر Crimsonrat ، فإن الموجة الجديدة من الهجمات تختلف بطريقتين حاسمتين.

بالإضافة إلى الاستفادة من رمز ماكرو مختلف تمامًا لتنزيل حمولة الفئران ونشرها ، قام مشغلي الحملة أيضًا بتحديث آلية التسليم من خلال إبطال البرامج الضارة في ملفات صور نقطية حميدة على ما يبدو (ملفات .BMP) على شبكة من مواقع الويب التي تسيطر عليها الخصوم.

“مثال آخر من MALDOC يستخدم تقنية مماثلة مع الفرق هو أن الحمولة النافعة المستضافة على موقع الويب المعرضة للخطر هي صورة BMP تحتوي على ملف مضغوط يحتوي قال. “وحدات الماكرو الخبيثة هي المسؤولة عن استخراج الرمز البريدي ، وبعد ذلك حمولة المزيفة في نقطة النهاية.”

بغض النظر عن سلسلة العدوى ، فإن الهدف هو خداع الضحايا في فتح رسائل البريد الإلكتروني التي تحتوي على المستندات الأسلحة ، والتي ، بمجرد فتحها ، توجه الضحايا إلى حمولة المزيفة (الإصدار 6.3.5 اعتبارًا من نوفمبر 2020) عبر عناوين URL الضارة وتصدير البيانات الحساسة في النهاية من النظام المستهدف.

ولكن ليس فقط سلسلة التوزيع التي تلقت ترقية. تم اكتشاف ما لا يقل عن أربعة إصدارات مختلفة من Obliquerat منذ اكتشافها ، والتي من المحتمل أن تكون هناك تغييرات في Talos استجابةً للإفصاحات العامة السابقة ، مع التوسع أيضًا في قدراتها على سرقة المعلومات لتشمل لقطة شاشة وميزات تسجيلات الويب وتنفيذ الأوامر التعسفية.

إن استخدام Steganography لتقديم حمولات ضارة ليس بالأمر الجديد ، وكذلك إساءة استخدام المواقع التي تم اختراقها لاستضافة البرامج الضارة.

في يونيو 2020 ، تم العثور على مجموعات MageCart سابقًا لإخفاء رمز Skimmer على شبكة الإنترنت في بيانات التعريف الخاصة بـ EXIF للحصول على صورة Favicon الخاصة بموقع الويب. في وقت سابق من هذا الأسبوع ، كشف الباحثون من Sophos عن حملة Gootkit التي تستفيد من التسمم بتحسين محرك البحث (SEO) على أمل إصابة المستخدمين بالبرامج الضارة عن طريق توجيههم إلى صفحات مزيفة على مواقع الويب المشروعة ولكنها مخاطرة.

لكن هذه التقنية المتمثلة في استخدام المستندات المسممة لتوجيه المستخدمين إلى البرامج الضارة المخفية في ملفات الصور ، تقدم تحولًا في إمكانيات العدوى بهدف الانزلاق دون جذب الكثير من التدقيق والبقاء تحت الرادار.

وقال الباحثون: “هذه الحملة الجديدة هي مثال نموذجي على كيفية تفاعل الخصوم مع الإفصاحات المهاجمة وتطوير سلاسل العدوى الخاصة بهم للتهرب من الاكتشافات”. “تبرز التعديلات في حمولة الرحمة المتفجرة استخدام تقنيات التغريد التي يمكن استخدامها للتهرب من آليات الكشف التقليدية القائمة على التوقيع.