متابعات-ميكسي نيوز

تستهدف شركات الاتصالات…..أعادت “مجموعة المهاجم الثابتة” ذات العلاقات المزعومة مع حزب الله أن تجدد ترسانة البرامج الضارة مع إصدار جديد من طروادة وصول عن بُعد (RAT) لاقتحام الشركات في جميع أنحاء العالم واستخراج معلومات قيمة.

في تقرير جديد قالت شركة الأمن السيبراني الإسرائيلي التي نشرتها فريق Clearsky Research يوم الخميس ، إنها حددت ما لا يقل عن 250 خادم ويب تواجه عامًا على الأقل منذ أوائل عام 2020 تم اختراقه من قبل ممثل التهديد لجمع المخابرات وسرقة قواعد بيانات الشركة.

ضربت عمليات الاقتحام المدفوعة عددًا كبيرًا من الشركات الموجودة في الولايات المتحدة والمملكة المتحدة ومصر وجوردان ولبنان والمملكة العربية السعودية وإسرائيل والسلطة الفلسطينية ، مع موفري خدمة الإنترنت (Saudinet ، TE ، مضيفة (ETISALAT ، MOOBILY ، VODAFOn LLC ، IOMART).

موثق لأول مرة في عام 2015 ، الأرز المتطاير من المعروف أن (أو الأرز اللبناني) يخترق عددًا كبيرًا من الأهداف باستخدام تقنيات الهجوم المختلفة ، بما في ذلك زرع البرامج الضارة المصنوعة خصيصًا في المتفجرات.

كان يشتبه في السابق في الأصول اللبنانية – وتحديداً الوحدة الإلكترونية في حزب الله – فيما يتعلق بحملة سايبرس في عام 2015 استهدفت الموردين العسكريين وشركات الاتصالات والمنافذ الإعلامية والجامعات.

هجمات 2020 لم تكن مختلفة. نشاط القرصنة الذي كشفته عمليات Clearsky المتطابقة التي تنسب إلى حزب الله استنادًا إلى تداخل الكود بين متغيرات 2015 و 2020 من الفئران المتفجرة ، والتي يتم نشرها على شبكات الضحايا من خلال استغلال مستنقعات معروفة لمدة يوم واحد في خوادم ويب أوراكل و Atlassian غير المشوهة.

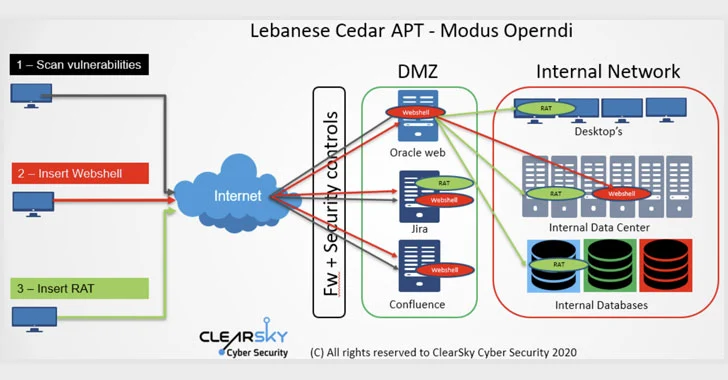

باستخدام العيوب الثلاثة في الخوادم (CVE-2019-3396 ، CVE-2019-11581 ، و CVE-2012-3152) كمتجه هجوم للحصول على موطئ قدم أولي ، ثم حقن المهاجمين أ قذيفة الويب و Browser JSP، تم استخدام كلاهما للتنقل بشكل جانبي عبر الشبكة ، وجلب البرامج الضارة الإضافية ، وتنزيل الفئران المتفجرة ، والتي تأتي مع إمكانات لتسجيل ضغطات المفاتيح ، والتقاط لقطات ، وتنفيذ الأوامر التعسفية.

“يتم استخدام قذيفة الويب لتنفيذ عمليات تجسس مختلفة عبر خادم الويب الذي تم الهجوم ، بما في ذلك موقع الأصول المحتملة لمزيد من الهجمات ، وتكوين خادم تثبيت الملفات وأكثر من ذلك” ، أشار الباحثون ، ولكن ليس قبل الحصول على امتيازات متصاعدة لتنفيذ المهام ونقل النتائج إلى خادم الأوامر والسيطرة (C2).

في السنوات الخمس التي انقضت على الفئران المتفجرة لأول مرة ، قال Clearsky إنه تمت إضافة ميزات جديدة لمكافحة الأداء إلى المزرعة في أحدث تكرارها (V4) ، مع الاتصالات بين الجهاز المتسق وخادم C2 مشفر الآن.

على الرغم من أنه ليس من المستغرب أن يحافظ ممثلو التهديد على انخفاض منخفض ، إلا أن حقيقة أن الأرز اللبناني تمكن من البقاء مخفيًا منذ عام 2015 دون جذب أي اهتمام على الإطلاق إلى أن المجموعة ربما توقفت عن عمليات لفترات طويلة بين تجنب الكشف.

لاحظت Clearsky أن استخدام المجموعة لـ Web Shell كأداة القرصنة الأساسية الخاصة بها يمكن أن يكون لها دور فعال في قيادة الباحثين إلى “مسدود من حيث الإسناد”.

وأضاف الباحثون: “لقد حولت الأرز اللبناني تركيزها بشكل كبير. في البداية هاجموا أجهزة الكمبيوتر كنقطة أولية للوصول ، ثم تقدموا إلى شبكة الضحية ثم تقدمًا إضافيًا (SIC) إلى استهداف خوادم الويب المعرضة للعام الضعيف”.