متابعات-ميكسي نيوز

DNS….كشفت مجموعة من الأكاديميين من جامعة كاليفورنيا وجامعة تسينغهوا عن سلسلة من العيوب الأمنية الحرجة التي يمكن أن تؤدي إلى إحياء هجمات التسمم بتذاكر ذاكرة التخزين المؤقت.

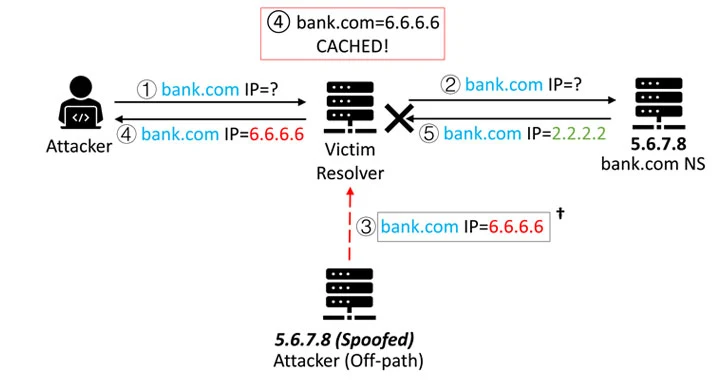

يطلق عليه اسم “هجوم DNS حزين“(قصير بالنسبة للقناة الجانبية التي هاجمت DNS) ، تتيح هذه التقنية أن يقوم ممثل ضار بتنفيذ هجوم خارج المسار ، وإعادة توجيه أي حركة مرور يتجه في الأصل إلى مجال معين إلى خادم تحت سيطرته ، مما يسمح لهم بالتنصيب والتلاعب بالاتصالات.

وقال الباحثون “هذا يمثل معلمًا مهمًا – أول هجوم على جانبي الشبكة القابل للسلاح الذي له آثار أمنية خطيرة”.

“الهجوم يسمح للمهاجمين خارج المسار بحقن سجل DNS الضار في ذاكرة التخزين المؤقت DNS.”

تم تتبعها كـ CVE-2020-25705 ، وقد تم تقديم النتائج في مؤتمر ACM على الكمبيوتر ، وأمن الاتصالات (CCS ’20) التي عقدت هذا الأسبوع.

يؤثر العيوب على أنظمة التشغيل Linux 3.18-5.10 و Windows Server 2019 (الإصدار 1809) وأحدث ، MacOS 10.15 وأحدث ، و FreeBSD 12.1.0 وأحدث.

أصبح توجيه DNS سطح هجوم جديد

عادةً ما تكون Resolvers DNS استجابات ذاكرة التخزين المؤقت لاستفسارات عنوان IP لفترة محددة كوسيلة لتحسين أداء الاستجابة في الشبكة.

ولكن يمكن استغلال هذه الآلية بالذات تسمم ذاكرة التخزين المؤقت من خلال انتحال شخصية عنوان IP DNS لموقع ويب معين وإعادة توجيه المستخدمين الذين يحاولون زيارة هذا الموقع إلى موقع آخر لاختيار المهاجم.

ومع ذلك ، فإن فعالية مثل هذه الهجمات قد حققت نجاحًا جزئيًا بسبب بروتوكولات مثل DNSSEC (امتدادات أمان نظام اسم المجال) التي تخلق أ اسم المجال الآمن النظام عن طريق إضافة توقيعات التشفير إلى سجلات DNS الحالية والدفاعات القائمة على التوزيع العشوائي التي تسمح لمحلل DNS باستخدام منفذ مصدر مختلف ومعرف المعاملة (TXID) لكل استعلام.

مع الإشارة إلى أن تدابير التخفيف لا يزالان بعيدا عن الانتشار على نطاق واسع لأسباب “الحوافز والتوافق” ، قال الباحثون إنهم ابتكروا هجومًا جانبيًا يمكن استخدامه بنجاح ضد مداخن برامج DNS الأكثر شعبية ، مما يجعل محاليل DNS العامة مثل Cloudflare 1.1.1.1 من Google 8.8.8.8 من Google.

هجوم جانبي جديد

يعمل هجوم DNS SAD من خلال الاستفادة من آلة مخاطرة في أي شبكة قادرة على إطلاق طلب من وكيل DNS أو محلول DNS ، مثل شبكة لاسلكية عامة تديرها جهاز توجيه لاسلكي في مقهى أو مركز تجاري أو مطار.

ثم يستفيد من قناة جانبية في مكدس بروتوكول الشبكة لمسح واكتشاف المنافذ المصدر التي يتم استخدامها لبدء استعلام DNS ثم ضخ عدد كبير من ردود DNS المخادعة عن طريق التنفيذ الغاشم.

وبشكل أكثر تحديداً ، استخدم الباحثون قناة مستخدمة في طلب اسم المجال لتضييق رقم منفذ المصدر الدقيق عن طريق إرسال spoofed UDP الحزم ، لكل منها عناوين IP مختلفة ، إلى خادم الضحية واستنتاج ما إذا كانت تحقيقات محوزة قد ضربت منفذ المصدر الصحيح بناءً على ICMP ردود مستلمة (أو عدم وجودها).

تحقق طريقة مسح المنفذ هذه سرعة المسح البالغة 1000 منفذ في الثانية ، وتستغرق بشكل تراكمي ما يزيد قليلاً عن 60 ثانية لتعداد نطاق المنفذ بأكمله يتكون من 65536 منفذًا.

مع تمييز منفذ المصدر ، يجب على جميع المهاجم القيام به هو إدراج عنوان IP ضار لإعادة توجيه حركة مرور موقع الويب وسحب هجوم التسمم بتذاكر ذاكرة التخزين المؤقت بنجاح.

تخفيف هجمات DNS الحزينة

بصرف النظر عن إظهار طرق لتوسيع نافذة الهجوم التي تسمح للمهاجم بمسح المزيد من المنافذ وأيضًا ضخ سجلات روغ إضافية لتسمم ذاكرة التخزين المؤقت DNS ، وجدت الدراسة أن أكثر من 34 ٪ من المحولات المفتوحة على الإنترنت ضعيفة ، 85 ٪ منها تتألف من خدمات DNS الشائعة مثل Google و Cloudflare.

لمواجهة DNS SAD ، يوصي الباحثون بتعطيل استجابات ICMP الصادرة وتحديد مهلة استعلامات DNS بشكل أكثر عدوانية.

قام الباحثون أيضًا بتجميع أداة ل تحقق من وجود خوادم DNS التي هي عرضة لهذا الهجوم.

بالإضافة إلى ذلك ، عملت المجموعة مع فريق أمان Linux Kernel لـ رقعة يعرض عشوائيًا الحد الأقصى للمعدل العالمي لـ ICMP لإدخال الضوضاء إلى القناة الجانبية.

وخلص الباحثون إلى أنه “يقدم البحث” قناة جانبية جديدة وعامة تعتمد على الحد الأقصى للمعدلات العالمية للـ ICMP ، والتي تم تنفيذها عالميًا من قبل جميع أنظمة التشغيل الحديثة “.

“هذا يسمح بمسح فعال لمنافذ مصدر UDP في استفسارات DNS.

جنبا إلى جنب مع التقنيات لتوسيع نافذة الهجوم ، فإنه يؤدي إلى إحياء قوي لهجوم التسمم بتذاكر DNS.”