ثغرات TCP/IP تهدد ملايين أجهزة إنترنت الأشياء

توجد ثلاثة من أشد المشكلات في UIP (CVE-2020-24336) ، و PICOTCP (CVE-2020-24338) ، و NUT/NET (CVE-2020-25111) ، وكلها هي عيوب تنفيذ التعليمات البرمجية عن بُعد (RCE) ولديها درجة CVSS من 9.8 من 10.

متابعات-ميكسي نيوز

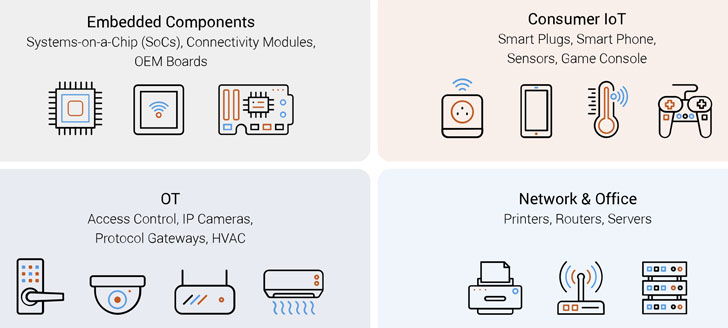

ثغرات TCP/IP….كشف باحثو الأمن السيبراني عن عشرات العيوب الجديدة في مداخن TCP/IP مضمنة على نطاق واسع والتي تؤثر على ملايين الأجهزة التي تتراوح من معدات الشبكات والأجهزة الطبية إلى أنظمة التحكم الصناعية التي يمكن أن يستغلها المهاجم للتحكم في نظام ضعيف.

يسمى مجتمعة “فقدان الذاكرة: 33“من قبل الباحثين Forescout ، فإن مجموعة من 33 نقاط الضعف تؤثر على أربعة مداخن بروتوكول TCP/IP مفتوحة المصدر-UIP ، FNET ، PICOTCP ، و NUT/NET-والتي تستخدم عادة في الإنترنت (IOT) والأجهزة المضمنة.

نتيجة لإدارة الذاكرة غير السليمة ، استغلال ناجح من بين هذه العيوب يمكن أن تسبب فساد الذاكرة ، مما يسمح للمهاجمين بتسوية الأجهزة ، وتنفيذ التعليمات البرمجية الضارة ، وإجراء هجمات رفض الخدمة (DOS) ، وسرقة المعلومات الحساسة ، وحتى ذاكرة التخزين المؤقت DNS السم.

في العالم الواقعي ، يمكن أن تلعب هذه الهجمات بطرق مختلفة: تعطيل عمل محطة توليد الطاقة لإلحاح انقطاع أو إنذار دخان ومراقبة درجة الحرارة في وضع عدم الاتصال باستخدام أي من نقاط الضعف DOS.

العيوب التي سيتم تفصيلها اليوم في مؤتمر أمن القبعة السوداء في أوروبا، تم اكتشافها كجزء من مبادرة Memoria Project الخاصة بـ Forescout لدراسة أمان مداخن TCP/IP.

لقد دفع التطوير إلى إصدار CISA ICS إلى إصدار أ الاستشارات الأمنية في محاولة لتقديم إشعار مبكر عن نقاط الضعف المبلغ عنها وتحديد التدابير الوقائية الأساسية للتخفيف من المخاطر المرتبطة بالعيوب.

ملايين الأجهزة من ما يقدر بنحو 158 بائعًا معرضين لقطل الذاكرة: 33 ، مع إمكانية تنفيذ الكود البعيد مما يسمح للخصم بالتحكم الكامل في الجهاز ، واستخدامه كنقطة دخول على شبكة من أجهزة إنترنت الأشياء للتحرك بشكل جانبي ، وإثبات الثبات ، والتعاون في الأنظمة المربوطة في الروبوتات دون معرفة.

“فقدان الذاكرة: 33 يؤثر على مداخن متعددة من TCP/IP غير مملوكة لشركة واحدة” ، الباحثون قال. “هذا يعني أن ثغرة أمنية واحدة تميل إلى الانتشار بسهولة وصمت عبر قواعد الكود وفرق التطوير والشركات والمنتجات ، والتي تمثل تحديات كبيرة في إدارة التصحيح.”

نظرًا لأن نقاط الضعف هذه تمتد عبر سلسلة التوريد المعقدة لإنترنت الأشياء ، فقد حذرت Forescout من أنها تحدٍ هي تحديد الأجهزة المتأثرة حيث يصعب القضاء عليها.

مثل العيوب العاجلة/11 و Ripple20 التي تم الكشف عنها في الآونة الأخيرة ، فقدان الذاكرة: 33 ينبع من كتب خارج الحدودو عيوب الفائضأو أ عدم التحقق من صحة المدخلات، مما يؤدي إلى فساد الذاكرة وتمكين المهاجم من وضع الأجهزة في حلقات لا حصر لها ، وتخزينات DNS السامة ، واستخراج البيانات التعسفية.

توجد ثلاثة من أشد المشكلات في UIP (CVE-2020-24336) ، و PICOTCP (CVE-2020-24338) ، و NUT/NET (CVE-2020-25111) ، وكلها هي عيوب تنفيذ التعليمات البرمجية عن بُعد (RCE) ولديها درجة CVSS من 9.8 من 10.

- CVE-2020-24336 – لا يؤكد رمز تحليل سجلات DNS في حزم استجابة DNS المرسلة عبر NAT64 حقل طول سجلات الاستجابة ، مما يسمح للمهاجمين بالذاكرة الفاسدة.

- CVE-2020-24338 – تفتقر الوظيفة التي تحلل أسماء المجال إلى فحوصات الحدود ، مما يسمح للمهاجمين بإفساد الذاكرة بحزم DNS المصنوعة.

- CVE-2020-25111 – تدفق مخزن مؤقت للكومة الذي يحدث أثناء معالجة حقل اسم سجل موارد استجابة DNS ، مما يسمح للمهاجم بالفساد من الذاكرة المجاورة عن طريق كتابة عدد تعسفي من البايتات إلى المخزن المؤقت المخصص.

اعتبارا من الكتابة ، البائعين مثل تقنية الرقائق الدقيقة و سيمنز وقد تأثرت التي تأثرت من نقاط الضعف التي تم الإبلاغ عنها أيضًا استشارات أمنية.

وقال فورسيكوت: “تميل الأنظمة المدمجة ، مثل إنترنت الأشياء وأجهزة (التكنولوجيا التشغيلية) ، إلى أن تكون عمر الضعف الطويل ناتجة عن مزيج من مشكلات الترقيع ، ودوران الحياة الطويلة وموظفات الضعف” تتدفق “على سلاسل إمدادات شديدة التعقيد وغير شفافة”.

“ونتيجة لذلك ، فإن نقاط الضعف في مداخن TCP/IP المضمنة لديها القدرة على التأثير على الملايين – حتى المليارات – من الأجهزة عبر العمودي وتميل إلى البقاء مشكلة لفترة طويلة للغاية.”

إلى جانب حث المؤسسات على إجراء تحليل التأثير المناسب وتقييم المخاطر قبل نشر التدابير الدفاعية ، أوصت CISA بتقليل التعرض للشبكة ، وعزل شبكات نظام التحكم والأجهزة البعيدة وراء جدران الحماية ، واستخدام الشبكات الخاصة الافتراضية (VPNs) للوصول عن بُعد.