ثغرة خطيرة في Chrome تستغل بهجمات نشطة.. حدث متصفحك فورا!

بالضبط بعد شهر من تصحيح عيب مستغل في يوم صفر في Chrome ، قامت Google Today بطرح إصلاحات لضعف آخر يوم صفر في متصفح الويب الأكثر شعبية في العالم الذي تقول إنه يتعرض للإيذاء في البرية.

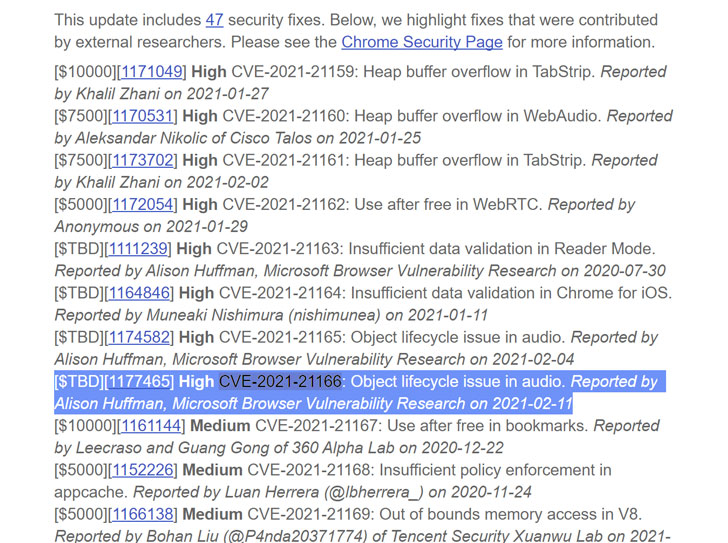

يأتي Chrome 89.0.4389.72 ، الذي أصدرته عملاق البحث عن Windows و Mac و Linux يوم الثلاثاء ، مع ما مجموعه 47 إصلاحًا أمنيًا ، وأشددها يتعلق بـ “مشكلة دورة حياة الكائن في الصوت”.

تم تتبع عيب الأمان في CVE-20121-21166 ، وهو واحد من الأخطاء التي أبلغ عنها الشهر الماضي من قبل أليسون هوفمان من أبحاث قابلية ضعف متصفح Microsoft في 11 فبراير. تم الإبلاغ عن خلل في دورة حياة كائن منفصلة ، تم تحديده أيضًا في مكون الصوت ، إلى Google في 4 فبراير ، في نفس اليوم الذي أصبح فيه النسخة المستقرة من Chrom 88.

مع عدم وجود تفاصيل إضافية ، ليس من الواضح على الفور ما إذا كانت أوجه القصور في الأمان مرتبطة.

اعترفت Google أن استغلالًا للضعف موجود في البرية ولكنه لم يتوقف عن مشاركة المزيد من التفاصيل للسماح لأغلبية المستخدمين بتثبيت الإصلاحات ومنع فاعلي التهديدات الآخرين من إنشاء مآثر تستهدف هذه الصفر.

“Google تدرك التقارير التي تفيد بأن استغلال CVE-2011-21166 موجود في البرية” ، مدير البرنامج الفني Chrome Prudhvikumar Bommana قال.

هذا هو العيب الثاني في يوم الصفر في Chrome الذي عالجته Google منذ بداية العام.

في 4 فبراير ، أصدرت الشركة إصلاحًا لمحرك عازلة في التدفق المخزن المؤقت للكومة (CVE-2021-21148) في محرك عرض V8 JavaScript. بالإضافة إلى ذلك ، حلت Google العام الماضي خمسة أيام صفر Chrome التي تم استغلالها بنشاط في البرية في غضون شهر واحد بين 20 أكتوبر و 12 نوفمبر.

يمكن لمستخدمي Chrome التحديث إلى أحدث إصدار من خلال التوجه إلى الإعدادات> Help> حول Google Chrome للتخفيف من المخاطر المرتبطة بالخلل.