ثغرات خطيرة في أنظمة بصمات وبطاقات Geovision

قامت Geovision ، وهي شركة تصنيع تايواني لأنظمة المراقبة بالفيديو وكاميرات IP ، مؤخراً تصحيح ثلاثة من العيوب الأربعة الحرجة التي تؤثر على ماسحات بطاقتها وبصمات الأصابع التي يمكن أن تسمح للمهاجمين باعتراض حركة مرور الشبكة والهجمات على المسرح. في تقرير مشترك حصريًا مع Hacker News ، قالت شركة أمن Enterprise Acronis إنها اكتشفت نقاط الضعف العام الماضي في أعقاب تدقيق أمان روتيني لمتاجر التجزئة الرئيسية في سنغافورة

متابعات-ميكسي نيوز

في تقرير مشترك حصريًا مع Hacker News ، قالت شركة أمن Enterprise Acronis إنها اكتشفت نقاط الضعف العام الماضي في أعقاب تدقيق أمان روتيني لمتاجر التجزئة الرئيسية في سنغافورة.

“يمكن للمهاجمين الخبيثين إثبات الثبات على الشبكة والتجسس على المستخدمين الداخليين ، وسرقة البيانات – دون اكتشاف ذلك ،” acronis قال. “يمكنهم إعادة استخدام بيانات بصمات الأصابع الخاصة بك لدخول منزلك و/أو الأجهزة الشخصية ، ويمكن إعادة استخدام الصور بسهولة من قبل الجهات الفاعلة الضارة لارتكاب سرقة الهوية بناءً على البيانات البيومترية.”

إجمالاً ، تؤثر العيوب على ما لا يقل عن 6 عائلات للأجهزة ، مع أكثر من 2500 جهاز ضعيف تم اكتشافها عبر الإنترنت في جميع أنحاء البرازيل ، الولايات المتحدة ، ألمانيا ، تايوان ، واليابان ، بصرف النظر عن الآلاف من الأجهزة الأخرى القادرة على التنازل عن بعد.

تتعلق المشكلة الأولى بكلمة مرور الجذر غير الموثقة سابقًا تسمح بوصول المهاجم الخلفي إلى جهاز ببساطة عن طريق استخدام كلمة المرور الافتراضية (“المسؤول”) وتسجيل الدخول عن بُعد إلى الجهاز الضعيف (على سبيل المثال ، https: //ip.of.the.device/isshd.htm).

يتضمن الخلل الثاني استخدام مفاتيح التشفير المشتركة المشتركة المشتركة عند المصادقة عبر SSH ، في حين أن الضعف الثالث يجعل من الممكن الوصول إلى سجلات النظام على الجهاز (على سبيل المثال ، في وبدون أي مصادقة.

https://www.youtube.com/watch؟v=ahtiibbb7vy

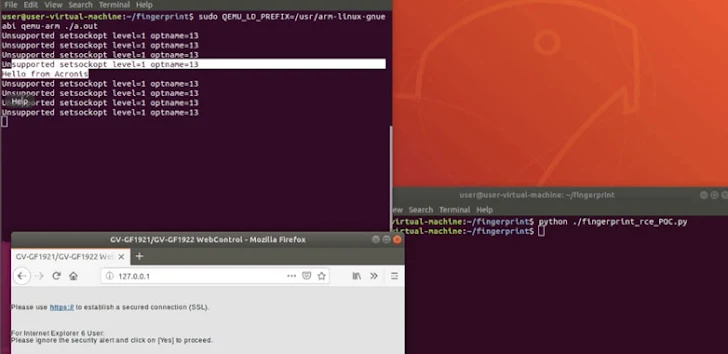

أخيرًا ، يوجد الضعف في التدفق العازلة في البرامج الثابتة التي تؤثر على قراء بصمات الأصابع في GeoVision والتي تسمح للمهاجمين بتشغيل رمز غير مصرح به على الأجهزة. لا يتطلب أي مصادقة مسبقة. والأمر الأكثر إثارة للقلق ، أنه يحتوي على تصنيف CVSS 10 ، مما يجعله عيبًا حاسمًا.

وقالت Acronis إنها اقتربت في البداية من Geovision في أغسطس الماضي ، بعد ذلك مرتين في سبتمبر وديسمبر ، بالإضافة إلى الاتصال بـ Singcert مع النتائج التي توصلوا إليها. ولكن لم يكن حتى أوائل هذا الشهر يصدر Geovision إصلاحات لثلاثة من العيوب (الإصدار 1.22) مع ترك ثغرة الأمن المخزن المؤقت غير المقطوعة.

كما تم الاعتراف بالعيوب من قبل فريق الاستجابة لحالات الطوارئ في تايوان (TWCERT) ، الذي نشر استشارات للأخطاء الثلاثة – CVE-2020-3928و CVE-2020-3929، و CVE-2020-3930 – تأكيد إصلاحات البرامج الثابتة وتوافر الإصدار الجديد.

إلى جانب ذلك ، دون الكشف عن معلومات تقنية عن عيب تنفيذ الرمز البعيد الرابع الذي تركته الشركة دون إدخال ، يمكننا أن نذكر أنه يمكن أن يسمح للمهاجمين بالاستفادة من المعلمة الضعيفة للكتابة فوق هياكل الذاكرة المسؤولة عن إدارة الذاكرة.

في نهاية المطاف ، يكتب العيوب المؤشرات في هياكل معينة ، مما يسمح للمهاجمين بإعادة توجيه تدفق تنفيذ البرنامج إلى الكود الضار الخاص بهم وأداء أوامر مختلفة.

لقد تواصلنا مع Geovision لطلب تعليقهم على الإفصاحات ، لكننا لم نتلق ردًا قبل نشر هذه المقالة.

وقال Acronis Ciso Ciso Kevin Reed والباحث الأمني أليكس كوشيليف: “بمجرد أن يتحكم المهاجم بالكامل على الجهاز ، فهو/هي حرة في تثبيت البرامج الثابتة الخبيثة الخاصة بهم – وبعد ذلك سيكون من المستحيل تقريبًا إخلاءهم من الشبكة”.

“من السريالي أن نرى بعض البائعين لا يهرعون لإصلاح نقاط الضعف الحرجة – بالإضافة إلى الجودة المنخفضة للرمز المصدري الأولي ، فإن وجود أبواب خلفية يتعلق. إنه يدل على أن أمان إنترنت الأشياء معيب ، ويجب على كل شركة أن تفهم أن استخدام هذه الأجهزة يمكن أن يتركها تتعرض لمخاطر طويلة غير متوقعة.”