أوكرانيا تحذر من موجة هجمات جديدة تنشر برمجية Jester الخبيثة

حذر فريق الاستجابة لحالات الطوارئ في أوكرانيا (CERT-UA) من هجمات التصيد التي تنشر برامج ضارة لسرقة المعلومات تسمى مهرج السارق على الأنظمة المعرضة للخطر

متابعات-ميكسي نيوز

برمجية Jester الخبيثة….حذر فريق الاستجابة لحالات الطوارئ في أوكرانيا (CERT-UA) من هجمات التصيد التي تنشر برامج ضارة لسرقة المعلومات تسمى مهرج السارق على الأنظمة المعرضة للخطر.

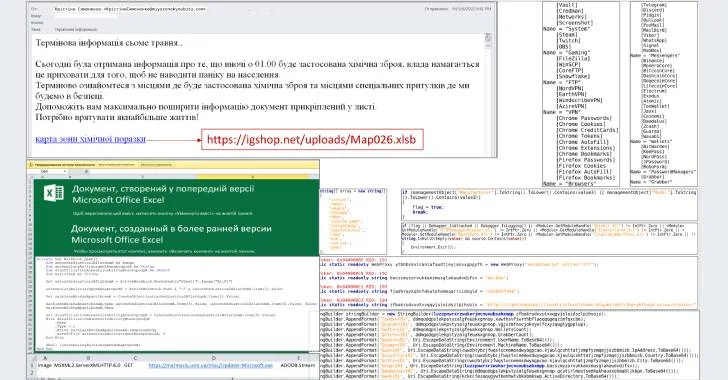

تحمل حملة البريد الإلكتروني الشامل خط الموضوع “الهجوم الكيميائي” ويحتوي على رابط لملف Microsoft Excel الماكرو ، مما يؤدي إلى فتح أجهزة الكمبيوتر المصابة بـ Jester Stealer.

الهجوم ، الذي يتطلب من الضحايا المحتملين تمكين وحدات الماكرو بعد فتح المستند ، ويعمل من خلال تنزيل ملف .

exe الذي يتم استرداده من موارد الويب المعرضة للخطر ، مفصلة.

يأتي Jester Stealer ، كما هو موثق من قبل Cyble في فبراير 2022 ، مع ميزات لسرقة ونقل بيانات اعتماد تسجيل الدخول وملفات تعريف الارتباط ومعلومات بطاقة الائتمان إلى جانب البيانات من مديري كلمات المرور ، ورسل الدردشة ، وعملاء البريد الإلكتروني ، ومحافظ التشفير ، وتطبيقات الألعاب للمهاجمين.

يمكن شراءه مقابل 99 دولارًا شهريًا أو 249 دولارًا للوصول إلى مدى الحياة.

“يحصل المتسللين على البيانات المسروقة عبر برقية باستخدام عناوين الوكيل المكوّنة بشكل ثابت (على سبيل المثال ، داخل TOR)” ، الوكالة قال. “إنهم يستخدمون أيضًا تقنيات مضادة للتحليل (مضادات VM/Debug/Sandbox).

البرامج الضارة ليس لها آلية ثبات-يتم حذفها بمجرد اكتمال تشغيلها.”

تتزامن حملة Jester Stealer مع هجوم آخر للتصيد الذي نسبته Cert-Ua إلى الممثل الوطني الروسي الذي تم تتبعه على أنه APT28 (المعروف أيضًا باسم Fancy Bear AKA Strontium).

رسائل البريد الإلكتروني ، بعنوان “кеератакان” (بمعنى الهجوم الإلكتروني باللغة الأوكرانية) ، والتنكر كإخطار أمني من Cert-UA ويأتي مع ملف أرشيف RAR “Audrscanner.rar” ، عند فتحه ، يحرز برامج ضارة تسمى credomap_v2.

“على عكس الإصدارات السابقة من البرامج الضارة هذه السارق ، يستخدم هذا الإصدارات بروتوكول HTTP لترشيح البيانات ،” Cert-UA ذُكر. “سيتم إرسال بيانات المصادقة المسروقة إلى مورد ويب ، يتم نشره على منصة Pipedream ، من خلال طلبات نشر HTTP.”

تتبع الإفصاحات نتائج مماثلة من وحدة الأمان الرقمية في Microsoft (DSU) ومجموعة تحليل التهديدات من Google (TAG) حول أطقم القرصنة الروسية التي ترعاها الدولة التي تنفذ عمليات الاعتماد وسرقة البيانات في أوكرانيا.