تحذير: 5 تطبيقات أندرويد جديدة تطلق تجسس طروادي على مستخدمي باكستان

كشف باحثو الأمن السيبراني عن حملة تجسس جديدة تستهدف مستخدمي هواتف أندرويد في باكستان، تعتمد على نسخ طروادة من تطبيقات مشروعة لتنفيذ مراقبة سرية.

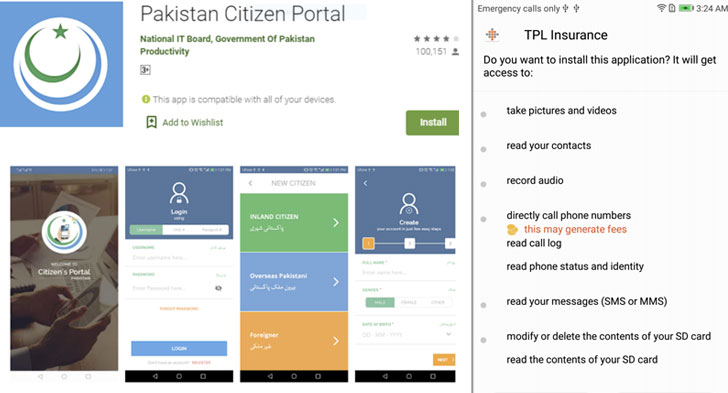

تم تصميم هذه البرمجيات الخبيثة لتتنكر في شكل تطبيقات شهيرة مثل “Pakistan Citizen Portal” و”Pakistan Prayer Times” و”Pakistan Mobile Package” و”SIM Checker” بالإضافة إلى تطبيق “TPL Security”. وتعتمد هذه النسخ الضارة على تحميل حمولة خبيثة بصيغة ملف Android Dalvik (DEX) لتنفيذ عملياتها.

وأوضح باحثو شركة Sophos، بانكاج كوهلي وأندرو براندت، أن حمولة DEX تحتوي على ميزات خبيثة متعددة، تشمل القدرة على سرقة بيانات حساسة مثل قائمة جهات الاتصال والمحتوى الكامل لرسائل SMS الخاصة بالمستخدمين.

ويتم بعد ذلك إرسال هذه البيانات المسروقة إلى عدة مواقع إلكترونية تابعة لمراكز تحكم واستدراج موجودة على خوادم في أوروبا الشرقية، ما يعزز من خطورة الحملة ويوضح مدى التنظيم والدعم الذي تحظى به.

ومن المثير للاهتمام ، تم عرض موقع الويب المزيف لبوابة المواطن الباكستاني بشكل بارز في شكل صورة ثابتة على موقع Trading Corporation of Pakistan (TCP) ، وربما في محاولة لجذب المستخدمين المطمئنين إلى تنزيل التطبيق المرفق.

زيارة موقع TCP (tcp.gov.pk) يعرض الآن الرسالة “لأسفل للصيانة”.

إلى جانب التطبيقات المذكورة أعلاه ، اكتشف باحثو Sophos أيضًا تطبيقًا منفصلًا يسمى باكستان دردشة لم يكن لديه تمثيلي حميد موزعة عبر متجر Google Play. ولكن تم العثور على التطبيق للاستفادة من واجهة برمجة التطبيقات لخدمة الدردشة المشروعة تسمى Chatgum.

بمجرد التثبيت ، يطلب التطبيق أذونات تدخلية ، بما في ذلك القدرة على الوصول إلى جهات الاتصال ونظام الملفات والموقع والميكروفون وقراءة رسائل الرسائل القصيرة ، والتي تسمح لها بجمع مجموعة واسعة من البيانات على جهاز الضحية.

كل هذه التطبيقات لها غرض فردي واحد – لإجراء مراقبة سرية وتجهيز البيانات من جهاز مستهدف. بالإضافة إلى إرسال معرف IMEI الفريد ، يقوم DEX بترحيل معلومات ملف تعريف مفصل حول الهاتف ، ومعلومات الموقع ، وقوائم جهات الاتصال ، ومحتويات الرسائل النصية ، وسجلات المكالمات ، وقائمة الدليل الكامل لأي تخزين داخلي أو بطاقة SD على الجهاز.

ومما يثير القلق ، أن تطبيق بوابة المواطن الباكستاني الضار ينقل أيضًا معلومات حساسة مثل بطاقة الهوية الوطنية المحوسبة للمستخدمين (cnic) الأرقام وتفاصيل جواز السفر الخاصة بهم واسم المستخدم وكلمة المرور على Facebook وحسابات أخرى.

وقال بانكاج كوهلي: “إن قدرة التجسس والمراقبة السرية لتطبيقات Android المعدلة هذه تبرز مخاطر برامج التجسس على مستخدمي الهواتف الذكية في كل مكان”. “يستهدف المشاركون السيبرانيون الهواتف المحمولة ليس فقط في الحصول على معلومات حساسة وشخصية ، ولكن لأنهم يوفرون نافذة في الوقت الفعلي في حياة الناس ، وموقعهم المادي ، وحركاتهم ، وحتى المحادثات الحية التي تجري في نطاق الاستماع للهاتف المصاب.”

إذا كان هناك أي شيء ، فإن التطوير هو سبب آخر يجعل المستخدمين بحاجة إلى التمسك بالمصادر الموثوقة لتنزيل تطبيقات الطرف الثالث ، والتحقق مما إذا كان التطبيق قد تم تصميمه بالفعل من قبل مطور حقيقي ، وفحص أذونات التطبيق بعناية قبل التثبيت.

وخلص الباحثون إلى أن “في النظام البيئي الحالي لبروك ، يتم توقيع التطبيقات من الناحية التشفية كوسيلة للتصديق على الرمز مع مصدر شرعي ، وربط التطبيق بمطوره”. “ومع ذلك ، لا يقوم Android بعمل جيد يعرض للمستخدم النهائي عندما لا تكون شهادة التطبيق الموقّعة شرعية أو لا يتم التحقق منها. على هذا النحو ، ليس لدى المستخدمين طريقة سهلة لمعرفة ما إذا كان تطبيق ما قد نشره بالفعل من قبل مطوره الحقيقي.”

“هذا يسمح للجهات الفاعلة التهديد بتطوير ونشر إصدارات مزيفة من التطبيقات الشائعة. وجود عدد كبير من متاجر التطبيقات ، وحرية المستخدمين في تثبيت تطبيق من أي مكان عمليًا يجعل من الصعب مكافحة مثل هذه التهديدات.”