إنذار عاجل: روبوتات “Raptor Train” تشن هجمات واسعة النطاق على أجهزة إنترنت الأشياء

الروبوتات المتطورة، المدبلجة قطار رابتور من قبل Lumen's Black Lotus Labs، يُعتقد أنه تم تشغيله منذ مايو 2020 على الأقل، ووصل إلى ذروة 60.000 جهاز تم اختراقه بشكل نشط في يونيو 2023.

الروبوتات..اكتشف باحثو الأمن السيبراني شبكة روبوتات لم يسبق لها مثيل تتألف من جيش من المكاتب الصغيرة/المكاتب المنزلية (SOHO) وأجهزة إنترنت الأشياء التي من المحتمل أن يتم تشغيلها بواسطة جهة فاعلة لتهديد الدولة القومية الصينية تسمى Flax Typhoon (المعروفة أيضًا باسم Ethereal Panda أو RedJuliett).

الروبوتات المتطورة، المدبلجة قطار رابتور من قبل Lumen’s Black Lotus Labs، يُعتقد أنه تم تشغيله منذ مايو 2020 على الأقل، ووصل إلى ذروة 60.000 جهاز تم اختراقه بشكل نشط في يونيو 2023.

“منذ ذلك الوقت، كان هناك أكثر من 200000 جهاز توجيه SOHO، وأجهزة NVR/DVR، وخوادم التخزين المتصلة بالشبكة (NAS)، وكاميرات IP؛ وكلها مجندة في شبكة الروبوتات Raptor Train، مما يجعلها واحدة من أكبر شبكات إنترنت الأشياء التي ترعاها الدولة في الصين.

تم اكتشاف شبكات الروبوت حتى الآن”، شركة الأمن السيبراني قال في تقرير مكون من 81 صفحة تمت مشاركته مع The Hacker News.

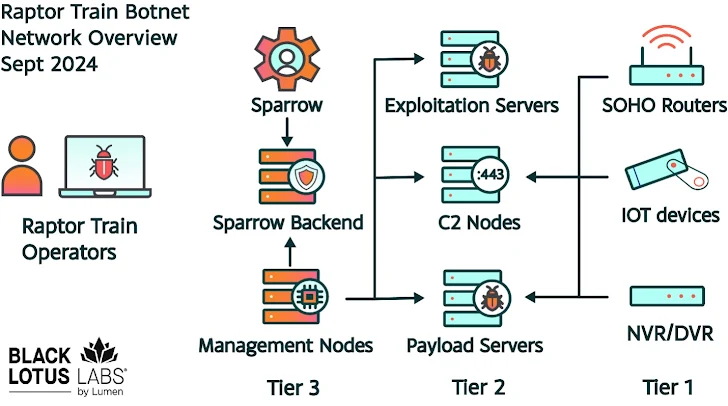

تشير التقديرات إلى أن البنية التحتية التي تشغل شبكة الروبوتات قد استحوذت على مئات الآلاف من الأجهزة منذ إنشائها، حيث تعمل الشبكة ببنية ثلاثية المستويات تتكون مما يلي –

- المستوى 1: أجهزة SOHO/IoT المعرضة للخطر

- المستوى 2: خوادم الاستغلال، وخوادم الحمولة، وخوادم القيادة والتحكم (C2)

- المستوى 3: عقد الإدارة المركزية والواجهة الأمامية لتطبيق Electron عبر الأنظمة الأساسية والتي يشار إليها باسم Sparrow (المعروفة أيضًا باسم Node Comprehensive Control Tool، أو NCCT)

الطريقة التي تعمل بها هي أن مهام الروبوت تبدأ من عقد إدارة المستوى 3 “Sparrow”، والتي يتم توجيهها بعد ذلك عبر خوادم المستوى 2 C2 المناسبة، ثم يتم إرسالها لاحقًا إلى الروبوتات نفسها في المستوى 1، والتي تشكل جزءًا كبيرًا من الروبوتات.

بعض الأجهزة المستهدفة تشمل أجهزة التوجيه، وكاميرات IP، ومسجلات الفيديو الرقمية، وNAS من مختلف الشركات المصنعة مثل ActionTec، ASUS، DrayTek، Fujitsu، Hikvision، Mikrotik، Mobotix، Panasonic، QNAP، Ruckus Wireless، Shenzhen TVT، Synology، Tenda، TOTOLINK، تي بي لينك، وزيكسيل.

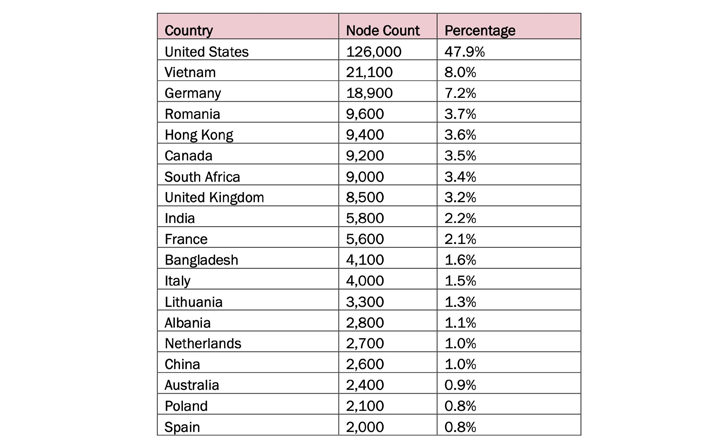

تم تحديد الموقع الجغرافي لغالبية عقد المستوى الأول في الولايات المتحدة وتايوان وفيتنام والبرازيل وهونج كونج وتركيا. يبلغ متوسط عمر كل واحدة من هذه العقد 17.44 يومًا، مما يشير إلى قدرة جهة التهديد على إعادة إصابة الأجهزة حسب الرغبة.

وأشار لومين إلى أنه “في معظم الحالات، لم يقم المشغلون ببناء آلية استمرارية تبقى على قيد الحياة من خلال إعادة التشغيل”.

“إن الثقة في إمكانية إعادة الاستغلال تأتي من مزيج من مجموعة واسعة من عمليات الاستغلال المتاحة لمجموعة واسعة من أجهزة SOHO وأجهزة إنترنت الأشياء الضعيفة وعدد هائل من الأجهزة الضعيفة على الإنترنت، مما يمنح Raptor Train إلى حد ما استمرارية “متأصلة”. “

يتم إصابة العقد عن طريق زرعة في الذاكرة يتم تتبعها باسم Nosedive، وهو متغير مخصص لشبكة Mirai botnet، عبر خوادم حمولة من المستوى 2 تم إعدادها بشكل صريح لهذا الغرض. يأتي ثنائي ELF مزودًا بإمكانيات تنفيذ الأوامر وتحميل الملفات وتنزيلها وتنفيذ هجمات DDoS.

من ناحية أخرى، يتم تدوير عقد المستوى 2 كل 75 يومًا تقريبًا وتتمركز بشكل أساسي في الولايات المتحدة وسنغافورة والمملكة المتحدة واليابان وكوريا الجنوبية. ارتفع عدد العقد C2 من حوالي 1-5 بين عامي 2020 و2022 إلى ما لا يقل عن 60 بين يونيو 2024 وأغسطس 2024.

تتميز هذه العقد بالمرونة من حيث أنها تعمل أيضًا كخوادم استغلال لضم الأجهزة الجديدة إلى شبكة الروبوتات، وخوادم الحمولة، وحتى تسهيل استطلاع الكيانات المستهدفة.

تم ربط ما لا يقل عن أربع حملات مختلفة بشبكة الروبوتات Raptor Train المتطورة باستمرار منذ منتصف عام 2020، وتتميز كل منها بنطاقات الجذر المستخدمة والأجهزة المستهدفة –

- Crossbill (من مايو 2020 إلى أبريل 2022) – استخدام النطاق الجذر C2 k3121.com والنطاقات الفرعية المرتبطة به

- Finch (من يوليو 2022 إلى يونيو 2023) – استخدام نطاق جذر C2 b2047.com ونطاقات C2 الفرعية المرتبطة به

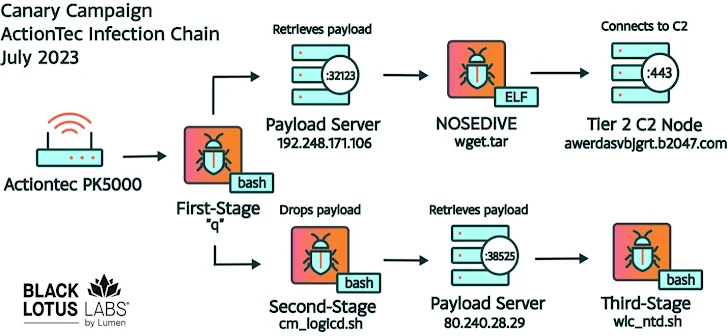

- كناري (من مايو 2023 إلى أغسطس 2023) – استخدام نطاق جذر C2 b2047.com ونطاقات C2 الفرعية المرتبطة به، مع الاعتماد على أدوات القطرات متعددة المراحل

- أوريول (من يونيو 2023 إلى سبتمبر 2024) – استخدام نطاق جذر C2 w8510.com ونطاقات C2 الفرعية المرتبطة به

تتميز حملة Canary، التي استهدفت بشكل كبير أجهزة مودم ActionTec PK5000 وكاميرات Hikvision IP وأجهزة Shenzhen TVT NVR وأجهزة توجيه ASUS، باستخدام سلسلة عدوى متعددة الطبقات خاصة بها لتنزيل برنامج bash للمرحلة الأولى، والذي يتصل بالطبقة 2 خادم الحمولة لاسترداد Nosedive والبرنامج النصي bash للمرحلة الثانية.

يحاول نص bash الجديد بدوره تنزيل وتنفيذ نص bash للمرحلة الثالثة من خادم الحمولة كل 60 دقيقة.

قال Lumen: “في الواقع، أصبح نطاق w8510.com C2 لحملة (Oriole) بارزًا جدًا بين أجهزة إنترنت الأشياء المعرضة للخطر، لدرجة أنه بحلول 3 يونيو 2024، تم إدراجه في تصنيفات نطاق Cisco Umbrella”.

“بحلول 7 أغسطس 2024 على الأقل، تم إدراجه أيضًا في أفضل مليون نطاق في Cloudflare Radar. وهذا إنجاز مثير للقلق لأن النطاقات الموجودة في قوائم الشعبية هذه غالبًا ما تتحايل على أدوات الأمان عبر القائمة البيضاء للنطاق، مما يمكّنها من النمو والحفاظ على الوصول و مزيد من تجنب الكشف.”

لم يتم اكتشاف أي هجمات DDoS صادرة من شبكة الروبوتات حتى الآن، على الرغم من أن الأدلة تشير إلى أنه تم تسليحها لاستهداف الكيانات الأمريكية والتايوانية في الجيش والحكومة والتعليم العالي والاتصالات والقاعدة الصناعية الدفاعية (DIB) وتكنولوجيا المعلومات (IT). القطاعات.

علاوة على ذلك، من المحتمل أن تكون الروبوتات المتشابكة داخل Raptor Train قد نفذت محاولات استغلال محتملة ضد خوادم Atlassian Confluence وأجهزة Ivanti Connect Secure (ICS) في نفس القطاعات، مما يشير إلى جهود مسح واسعة النطاق.

إن الروابط مع Flax Typhoon – وهو طاقم قرصنة له سجل حافل في استهداف الكيانات في تايوان وجنوب شرق آسيا وأمريكا الشمالية وأفريقيا – تنبع من التداخل في بصمة الضحايا، واستخدام اللغة الصينية، وأوجه التشابه التكتيكية الأخرى.

وقال لومين: “هذا نظام تحكم قوي على مستوى المؤسسات يستخدم لإدارة ما يصل إلى 60 خادم C2 وعقدها المصابة في أي وقت”.

“تتيح هذه الخدمة مجموعة كاملة من الأنشطة، بما في ذلك الاستغلال القابل للتطوير للروبوتات، وإدارة الثغرات الأمنية والاستغلال، والإدارة عن بعد للبنية التحتية لـ C2، وتحميل الملفات وتنزيلها، وتنفيذ الأوامر عن بعد، والقدرة على تصميم رفض الخدمة الموزع المستند إلى إنترنت الأشياء (DDoS) ) الهجمات على نطاق واسع.”

مكتب التحقيقات الفيدرالي يفكك شبكة بوت نت ضخمة من نوع Flax Typhoon

أعلنت وزارة العدل الأمريكية (DoJ) يوم الأربعاء عن إزالة شبكة الروبوتات Raptor Train وفقًا لعملية إنفاذ القانون التي أذنت بها المحكمة. كما أرجعت الجهة الفاعلة في مجال التهديد Flax Typhoon إلى شركة مساهمة عامة مقرها بكين تُعرف باسم Integrity Technology Group.

“ربطت البرامج الضارة هذه الآلاف من الأجهزة المصابة بشبكة الروبوتات، التي تسيطر عليها مجموعة Integrity Technology Group، والتي تم استخدامها لإجراء نشاط إلكتروني ضار متنكر في شكل حركة مرور روتينية على الإنترنت من أجهزة المستهلك المصابة،” وزارة العدل قال.

|

| أجهزة الروبوتات لكل بلد |

شهدت العملية الاستيلاء على البنية التحتية للمهاجمين لإصدار أوامر تعطيل للبرامج الضارة على الأجهزة المصابة، على الرغم من الجهود غير الناجحة التي بذلتها الجهات الفاعلة في مجال التهديد للتدخل في إجراءات المعالجة من خلال هجوم DDoS الذي يستهدف الخوادم التي كان مكتب التحقيقات الفيدرالي (FBI) يستخدمها. لتنفيذ أمر المحكمة.

وقالت وزارة العدل: “قامت الشركة ببناء تطبيق عبر الإنترنت يسمح لعملائها بتسجيل الدخول والتحكم في أجهزة الضحية المصابة المحددة، بما في ذلك من خلال قائمة من الأوامر السيبرانية الضارة باستخدام أداة تسمى” الضعف – الترسانة “”. “تم تسمية التطبيق عبر الإنترنت بشكل بارز باسم” KRLab “، وهي إحدى العلامات التجارية العامة الرئيسية التي تستخدمها Integrity Technology Group.”

الروبوتات يتكون من أكثر من 260 ألف جهاز في يونيو 2024، مع انتشار الضحايا في جميع أنحاء أمريكا الشمالية (135300)، وأوروبا (65600)، وآسيا (50400)، وأفريقيا (9200)، وأوقيانوسيا (2400)، وأمريكا الجنوبية (800).

في المجمل، تم التعرف على أكثر من 1.2 مليون سجل للأجهزة المخترقة في قاعدة بيانات MySQL مستضافة على خادم إدارة من المستوى 3 يستخدم لإدارة ومراقبة خوادم الروبوتات وخوادم C2 عن طريق تطبيق Sparrow. يحتوي Sparrow أيضًا على وحدة نمطية لاستغلال شبكات الكمبيوتر من خلال ترسانة من العيوب المعروفة وعيوب يوم الصفر.

تعد شبكات الروبوتات مثل KV-Botnet وRaptor Train بمثابة وكلاء مثاليين حيث يمكن إساءة استخدامها من قبل جهات التهديد لإخفاء هوياتهم أثناء شن هجمات DDoS أو تعريض الشبكات المستهدفة للخطر. كما أنهم يميلون أيضًا إلى التهرب من دفاعات أمان الشبكة نظرًا لأن النشاط الضار ينشأ من عناوين IP ذات السمعة الجيدة.

وقال مدير مكتب التحقيقات الفيدرالي كريستوفر راي: “ستواصل الحكومة الصينية استهداف منظماتكم وبنيتنا التحتية الحيوية، إما بأيديها أو عن طريق وكلائها”. قال، مشيدًا بمجموعة Integrity Technology Group للقيام بجمع المعلومات الاستخبارية والاستطلاع لوكالات الأمن الحكومية الصينية.

“في نهاية المطاف، وكجزء من هذه العملية، تمكنا من تحديد الآلاف من الأجهزة المصابة، وبعد ذلك، بعد الحصول على إذن من المحكمة، أصدرنا أوامر لإزالة البرامج الضارة منها، وانتزاعها من قبضة الصين”.