5 أدوات ضرورية للتحليل الديناميكي للبرامج الضارة

يعد التحليل الديناميكي للبرامج الضارة جزءًا أساسيًا من أي تحقيق في التهديدات. وهو يتضمن تنفيذ عينة من برنامج ضار في البيئة المعزولة

يعد التحليل الديناميكي للبرامج الضارة جزءًا أساسيًا من أي تحقيق في التهديدات. وهو يتضمن تنفيذ عينة من برنامج ضار في البيئة المعزولة لصندوق حماية البرامج الضارة لمراقبة سلوكه وجمع مؤشرات قابلة للتنفيذ. يجب أن يكون التحليل الفعال سريعًا ومتعمقًا ودقيقًا. ستساعدك هذه الأدوات الخمس على تحقيق ذلك بسهولة.

1. التفاعل

تعد القدرة على التفاعل مع البرامج الضارة والنظام في الوقت الفعلي ميزة كبيرة عندما يتعلق الأمر بالتحليل الديناميكي. بهذه الطريقة، لا يمكنك مراقبة تنفيذه فحسب، بل يمكنك أيضًا معرفة كيفية استجابته لمدخلاتك وإثارة سلوكيات محددة.

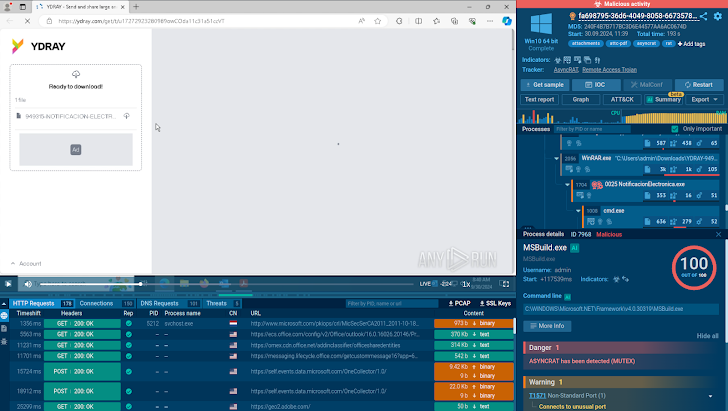

بالإضافة إلى ذلك، فهو يوفر الوقت من خلال السماح لك بتنزيل العينات المستضافة على مواقع مشاركة الملفات أو فتح تلك المعبأة داخل الأرشيف، وهي طريقة شائعة لتسليم الحمولات إلى الضحايا.

| رسالة البريد الإلكتروني التصيدية الأولية التي تحتوي على ملف pdf وكلمة مرور ضارين للأرشيف |

تحقق من هذا جلسة رمل في ANY.RUN وضع الحماية يوضح كيفية استخدام التفاعل لتحليل سلسلة الهجمات بأكملها، بدءًا من رسالة البريد الإلكتروني التصيدية التي تحتوي على مرفق PDF. يؤدي الرابط الموجود داخل ملف .pdf إلى موقع ويب لمشاركة الملفات حيث يتم استضافة ملف .zip محمي بكلمة مرور.

|

| موقع الويب الذي يستضيف الملف المضغوط |

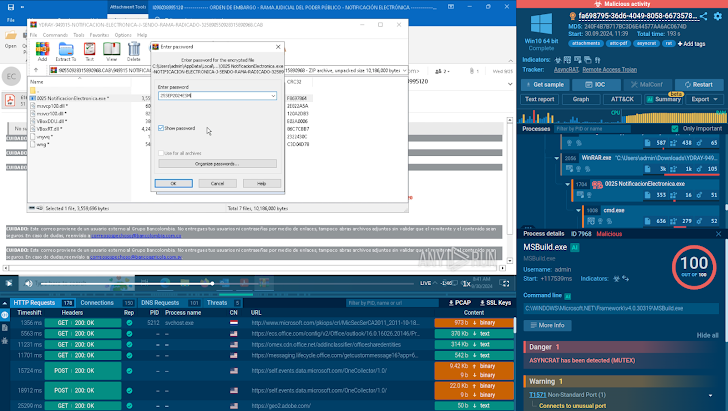

لا يسمح لنا صندوق الحماية بتنزيل الأرشيف فحسب، بل يسمح لنا أيضًا بإدخال كلمة المرور (التي يمكن العثور عليها في البريد الإلكتروني) واستخراج محتوياته لتشغيل الحمولة الضارة.

|

| يمكنك إدخال كلمة مرور يدويًا لفتح الأرشيفات المحمية في ANY.RUN |

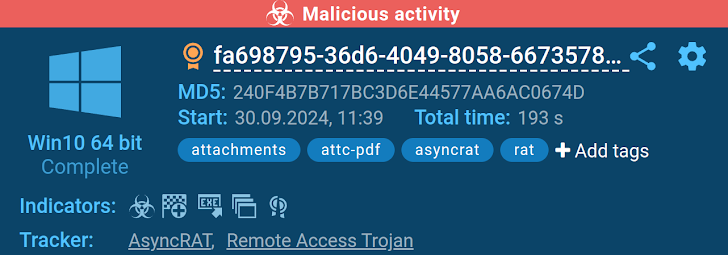

بعد تشغيل الملف القابل للتنفيذ الموجود داخل الأرشيف، يكتشف صندوق الحماية على الفور إصابة النظام بـ AsyncRAT، وهي عائلة برامج ضارة شائعة يستخدمها المهاجمون للتحكم عن بعد في أجهزة الضحايا وسرقة البيانات الحساسة.

|

| يوفر ANY.RUN حكمًا قاطعًا على كل عينة |

ويضيف العلامات المقابلة إلى الواجهة وينشئ تقريرًا عن التهديد.

قم بتحليل الملفات وعناوين URL في بيئة خاصة وفي الوقت الفعلي لصندوق الحماية ANY.RUN.

احصل على نسخة تجريبية مجانية لمدة 14 يومًا من وضع الحماية لاختبار قدراته.

2. استخراج شركات النفط العالمية

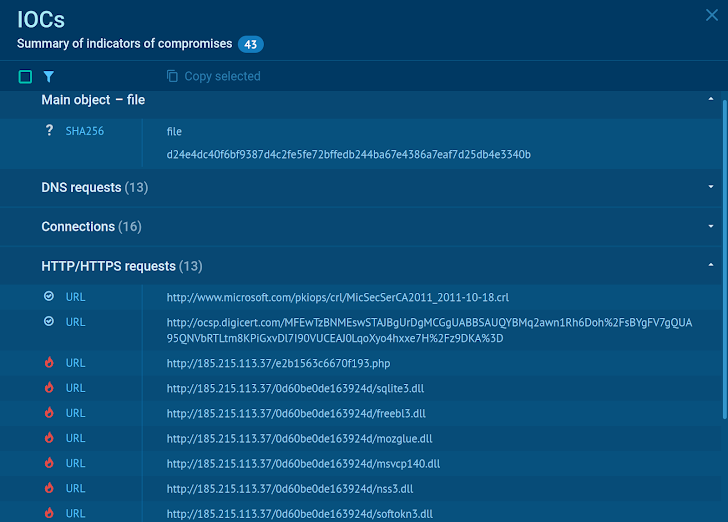

يعد جمع مؤشرات التسوية ذات الصلة (IOCs) أحد الأهداف الرئيسية للتحليل الديناميكي. يؤدي تفجير البرامج الضارة في بيئة حية إلى إجبارها على الكشف عن عناوين خادم C2 ومفاتيح التشفير والإعدادات الأخرى التي تضمن وظائفها وتواصلها مع المهاجمين.

على الرغم من أن هذه البيانات غالبًا ما تكون محمية ومُعتمة بواسطة مطوري البرامج الضارة، إلا أن بعض حلول وضع الحماية مزودة بقدرات متقدمة لجمع بطاقات IOC، مما يجعل من السهل التعرف على البنية التحتية الضارة.

|

| كجزء من كل جلسة تحليل في ANY.RUN، تحصل على تقرير IOC شامل |

في ANY.RUN، يمكنك جمع مجموعة متنوعة من المؤشرات بسرعة، بما في ذلك تجزئات الملفات وعناوين URL الضارة واتصالات C2 وطلبات DNS والمزيد.

|

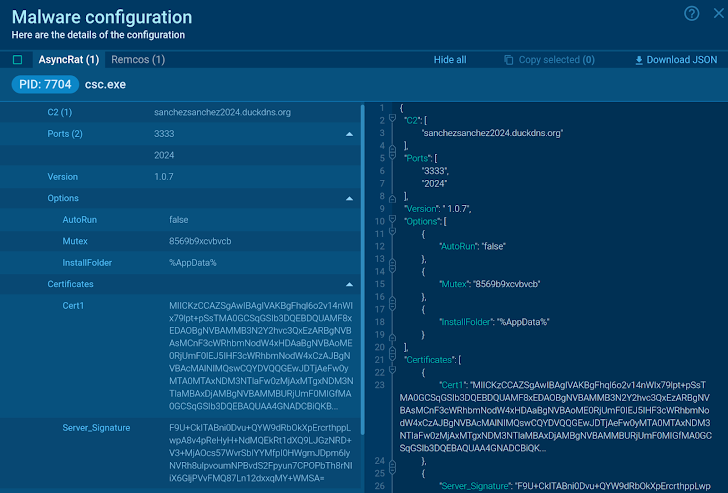

| تم استخراج نموذج تكوين AsyncRAT بواسطة وضع الحماية ANY.RUN |

يذهب صندوق الحماية ANY.RUN إلى أبعد من ذلك ليس فقط من خلال تقديم قائمة بالمؤشرات ذات الصلة التي تم جمعها أثناء جلسة التحليل ولكن أيضًا من خلال استخراج التكوينات لعشرات من عائلات البرامج الضارة الشائعة. راجع مثالاً لتكوين البرامج الضارة فيما يلي جلسة رمل.

تُعد هذه التكوينات المصدر الأكثر موثوقية لبطاقات IOC القابلة للتنفيذ والتي يمكنك استخدامها دون أي تردد لتعزيز أنظمة الكشف الخاصة بك وتحسين فعالية إجراءات الأمان الشاملة لديك.

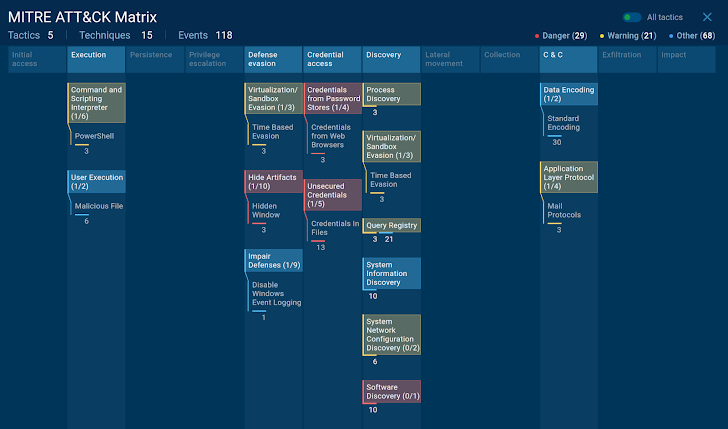

3. رسم خرائط ميتري ATT&CK

إن منع الهجمات المحتملة على البنية التحتية الخاصة بك لا يقتصر فقط على العثور بشكل استباقي على بطاقات IOC التي يستخدمها المهاجمون. تتمثل الطريقة الأكثر ديمومة في فهم التكتيكات والتقنيات والإجراءات (TTPs) المستخدمة في البرامج الضارة التي تستهدف مجالك حاليًا.

يساعدك إطار عمل MITRE ATT&CK على تعيين TTPs هذه للسماح لك برؤية ما تفعله البرامج الضارة وكيف تتناسب مع صورة التهديد الأكبر. من خلال فهم TTPs، يمكنك بناء دفاعات أقوى مصممة خصيصًا لمؤسستك وإيقاف المهاجمين عند عتبة بابك.

|

| TTPs لعينة البرامج الضارة AgentTesla التي تم تحليلها في وضع الحماية ANY.RUN |

انظر التحليل التالي الوكيل تسلا. تسجل الخدمة جميع TTPs الرئيسية المستخدمة في الهجوم وتقدم وصفًا تفصيليًا لكل منها.

كل ما تبقى عليك فعله هو أن تأخذ في الاعتبار معلومات التهديد المهمة هذه واستخدامها لتعزيز آليات الأمان لديك.

4. تحليل حركة مرور الشبكة

يتطلب التحليل الديناميكي للبرامج الضارة أيضًا فحصًا شاملاً لحركة مرور الشبكة الناتجة عن البرامج الضارة.

يمكن أن يوفر تحليل طلبات HTTP والاتصالات وطلبات DNS رؤى حول اتصالات البرامج الضارة مع الخوادم الخارجية ونوع البيانات التي يتم تبادلها وأي أنشطة ضارة.

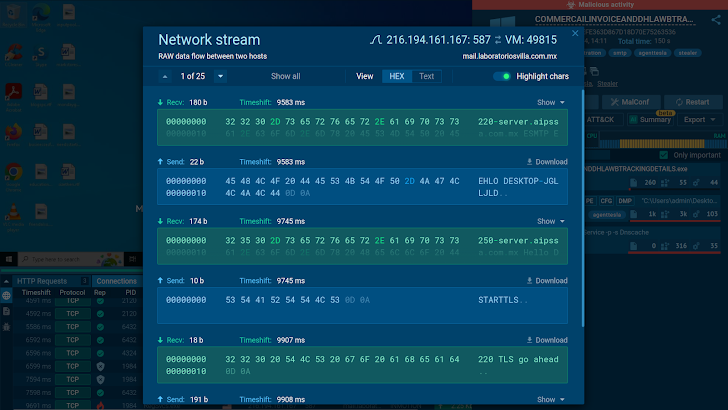

|

| تحليل حركة مرور الشبكة في وضع الحماية ANY.RUN |

يلتقط صندوق الحماية ANY.RUN كل حركة مرور الشبكة ويتيح لك عرض الحزم المستلمة والمرسلة بتنسيق HEX وتنسيقات نصية.

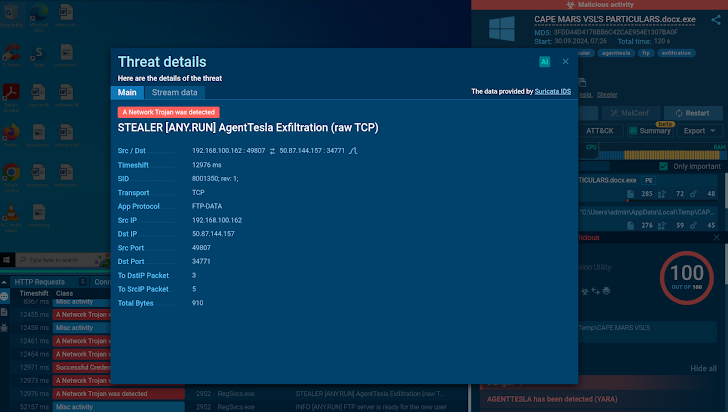

|

| قاعدة Suricata التي تكتشف نشاط استخراج بيانات AgentTesla |

وبصرف النظر عن مجرد تسجيل حركة المرور، فمن المهم أن يكتشف وضع الحماية تلقائيًا الإجراءات الضارة. ولتحقيق هذه الغاية، يستخدم ANY.RUN قواعد Suricata IDS التي تفحص نشاط الشبكة وتقدم إشعارات حول التهديدات.

يمكنك أيضًا تصدير البيانات بتنسيق PCAP لإجراء تحليل تفصيلي باستخدام أدوات مثل Wireshark.

جرب التحليل المتقدم لحركة مرور الشبكة من ANY.RUN مع نسخة تجريبية مجانية مدتها 14 يومًا.

5. تحليل العمليات المتقدمة

لفهم تدفق تنفيذ البرامج الضارة وتأثيرها على النظام، يجب أن يكون لديك إمكانية الوصول إلى معلومات مفصلة حول العمليات التي تنتجها. ولمساعدتك في ذلك، يجب أن يوفر صندوق الحماية الذي تختاره تحليلًا متقدمًا للعملية يغطي عدة مجالات.

|

| رسم بياني مرئي في وضع الحماية ANY.RUN يُظهر تنفيذ البرامج الضارة AsynRAT |

على سبيل المثال، تصور شجرة العملية في ANY.RUN وضع الحماية يسهّل تتبع تسلسل إنشاء العملية وإنهائها وتحديد العمليات الرئيسية التي تعتبر بالغة الأهمية لتشغيل البرامج الضارة.

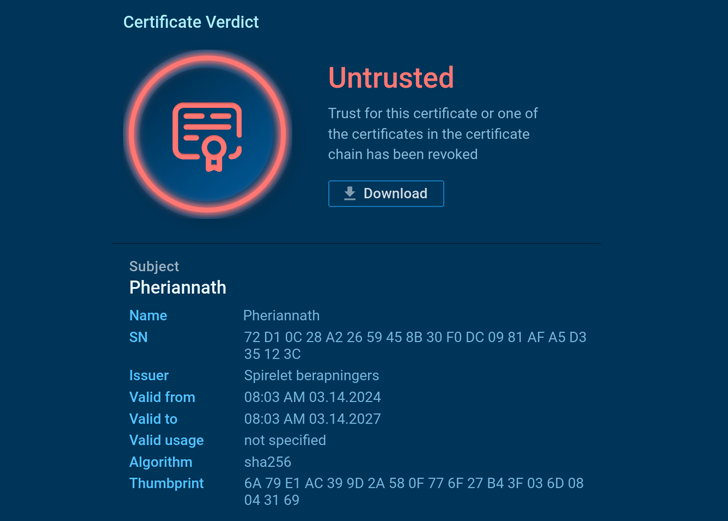

|

| يُعلمك وضع الحماية ANY.RUN بالملفات ذات الشهادات غير الموثوقة |

يجب أيضًا أن تكون قادرًا على التحقق من صحة العملية من خلال إلقاء نظرة على تفاصيل الشهادة الخاصة بها، بما في ذلك المُصدر والحالة والصلاحية.

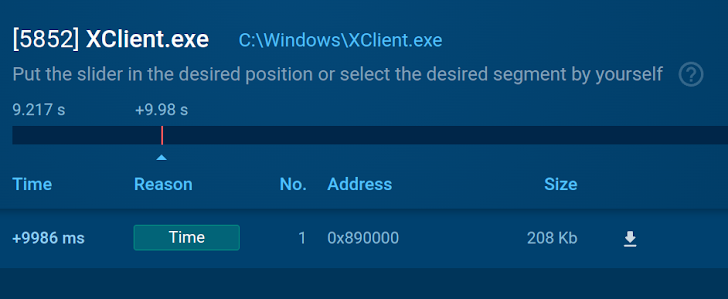

|

| عملية تفريغ البرامج الضارة XWorm متاحة للتنزيل في ANY.RUN |

ميزة أخرى مفيدة هي عمليات تفريغ العمليات، والتي قد تحتوي على معلومات حيوية، مثل مفاتيح التشفير التي تستخدمها البرامج الضارة. سيسمح لك وضع الحماية الفعال بتنزيل هذه الملفات بسهولة لإجراء المزيد من التحليل الجنائي.

|

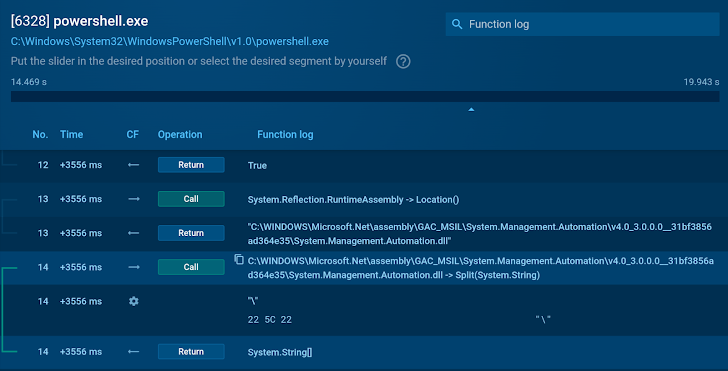

| يعرض ANY.RUN تفاصيل تفصيلية عن البرامج النصية PowerShell وJavaScript وVBScript |

أحد الاتجاهات الحديثة في الهجمات السيبرانية هو استخدام البرامج الضارة الخالية من الملفات والتي يتم تنفيذها في الذاكرة فقط. وللتغلب عليه، يجب أن يكون لديك حق الوصول إلى البرامج النصية والأوامر التي يتم تشغيلها أثناء عملية الإصابة.

|

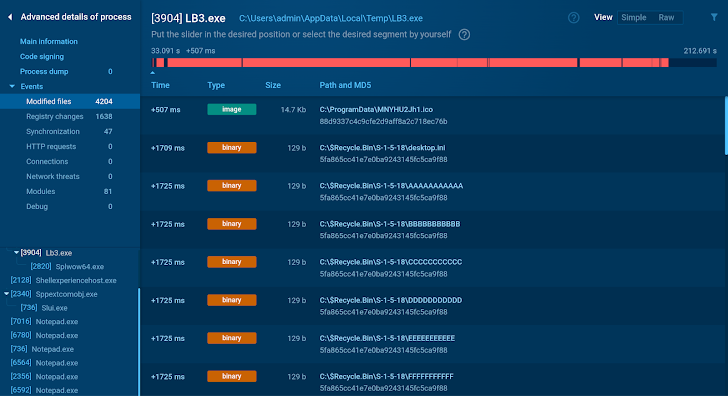

| الملفات المشفرة بواسطة برنامج الفدية LockBit أثناء التحليل في وضع الحماية ANY.RUN |

يعد تتبع أحداث إنشاء الملفات وتعديلها وحذفها جزءًا أساسيًا آخر من أي تحقيق في أنشطة البرامج الضارة. يمكن أن يساعدك في الكشف عما إذا كانت إحدى العمليات تحاول إسقاط الملفات أو تعديلها في المناطق الحساسة، مثل دلائل النظام أو مجلدات بدء التشغيل.

|

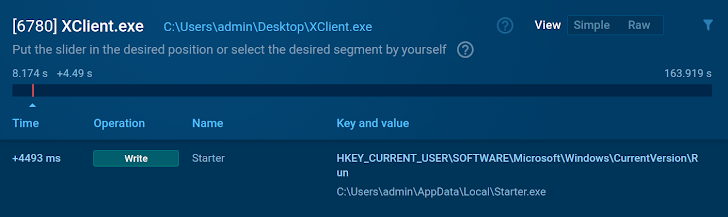

| مثال على XWorm باستخدام مفتاح التسجيل Run لتحقيق الثبات |

تعد مراقبة تغييرات التسجيل التي تجريها العملية أمرًا بالغ الأهمية لفهم آليات استمرارية البرامج الضارة. يعد سجل Windows هدفًا شائعًا لاستمرار البحث عن البرامج الضارة، حيث يمكن استخدامه لتشغيل تعليمات برمجية ضارة عند بدء التشغيل أو تغيير سلوك النظام.

تحليل البرامج الضارة وتهديدات التصيد في ANY.RUN Sandbox

يوفر ANY.RUN صندوق حماية سحابيًا لتحليل البرامج الضارة والتصيد الاحتيالي الذي يوفر نتائج سريعة ودقيقة لتبسيط تحقيقاتك. بفضل التفاعل، يمكنك التعامل بحرية مع الملفات وعناوين URL التي ترسلها، بالإضافة إلى النظام لاستكشاف التهديد بعمق.

يمكنك دمج وضع الحماية المتقدم لـ ANY.RUN مع ميزات مثل Windows وLinux VMs والوضع الخاص والعمل الجماعي في مؤسستك.

اترك طلبك التجريبي ل اختبر وضع الحماية ANY.RUN.