مجموعة قراصنة تستهدف روسيا بهجمات إلكترونية واسعة

تتمتع مجموعة القرصنة، التي يُعتقد أنها تشكلت في أبريل 2023 بعد بداية الحرب الروسية الأوكرانية، بسجل حافل من الهجمات السيبرانية المتزايدة التي تهدف إلى شل شبكات الضحايا وتعطيل العمليات التجارية.

قراصنة…ملاحظة مجموعة قرصنة تعرف باسم Twelve وهي تستخدم ترسانة من الأدوات المتاحة للجمهور لشن هجمات إلكترونية مدمرة ضد أهداف روسية.

“بدلاً من المطالبة بفدية مقابل فك تشفير البيانات، تفضل شركة Twelve تشفير بيانات الضحايا ومن ثم تدمير البنية التحتية الخاصة بهم باستخدام ممسحة لمنع استردادها،” Kaspersky قال في تحليل الجمعة.

“يشير هذا النهج إلى الرغبة في إلحاق أقصى قدر من الضرر بالمنظمات المستهدفة دون الحصول على فائدة مالية مباشرة.”

تتمتع مجموعة القرصنة، التي يُعتقد أنها تشكلت في أبريل 2023 بعد بداية الحرب الروسية الأوكرانية، بسجل حافل من الهجمات السيبرانية المتزايدة التي تهدف إلى شل شبكات الضحايا وتعطيل العمليات التجارية.

وقد لوحظ أيضًا قيامها بعمليات اختراق وتسريب تقوم بتصفية المعلومات الحساسة، والتي يتم مشاركتها بعد ذلك على قناتها على Telegram.

وقالت كاسبيرسكي إن Twelve تشترك في تداخلات البنية التحتية والتكتيكية مع مجموعة برامج فدية تسمى دارك ستار (المعروف أيضًا باسم COMET أو Shadow)، مما يزيد من احتمال أن تكون مجموعتي التطفل مرتبطتين ببعضهما البعض أو جزء من نفس مجموعة النشاط.

وقال بائع الأمن السيبراني الروسي: “في الوقت نفسه، في حين أن تصرفات Twelve هي نشاط قرصنة بشكل واضح بطبيعتها، فإن DARKSTAR تلتزم بنمط الابتزاز المزدوج الكلاسيكي”. “هذا التنوع في الأهداف داخل المجموعة يسلط الضوء على مدى تعقيد وتنوع التهديدات السيبرانية الحديثة.”

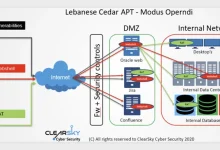

تبدأ سلاسل الهجوم بالحصول على وصول أولي عن طريق إساءة استخدام الحسابات المحلية أو حسابات المجال الصالحة، وبعد ذلك يتم استخدام بروتوكول سطح المكتب البعيد (RDP) لتسهيل الحركة الجانبية. ويتم تنفيذ بعض هذه الهجمات أيضًا عن طريق مقاولين تابعين للضحية.

وأشار كاسبرسكي إلى أنه “للقيام بذلك، تمكنوا من الوصول إلى البنية التحتية للمقاول ثم استخدموا شهادته للاتصال بشبكة VPN الخاصة بالعميل”. “بعد الوصول إلى ذلك، يمكن للخصم الاتصال بأنظمة العميل عبر بروتوكول سطح المكتب البعيد (RDP) ومن ثم اختراق البنية التحتية للعميل.”

من بين الأدوات الأخرى التي تستخدمها Twelve Cobalt Strike وMimikatz وChisel وBloodHound وPowerView وadPEAS وCrackMapExec وAdvanced IP Scanner وPsExec لسرقة بيانات الاعتماد والاكتشاف ورسم خرائط الشبكة وتصعيد الامتيازات. يتم نقل اتصالات RDP الضارة بالنظام عبر ngrok.

يتم أيضًا نشر PHP web shells الذي يتمتع بإمكانيات تنفيذ أوامر عشوائية أو نقل الملفات أو إرسال رسائل البريد الإلكتروني. هؤلاء البرامج، مثل قذيفة الويب WSO، متاحة بسهولة على جيثب.

في إحدى الحوادث التي حققت فيها كاسبرسكي، قيل إن الجهات الفاعلة في مجال التهديد استغلت نقاط الضعف الأمنية المعروفة (على سبيل المثال، CVE-2021-21972 و CVE-2021-22005) في VMware vCenter لتقديم قذيفة الويب تم استخدامه بعد ذلك لإسقاط باب خلفي يسمى FaceFish.

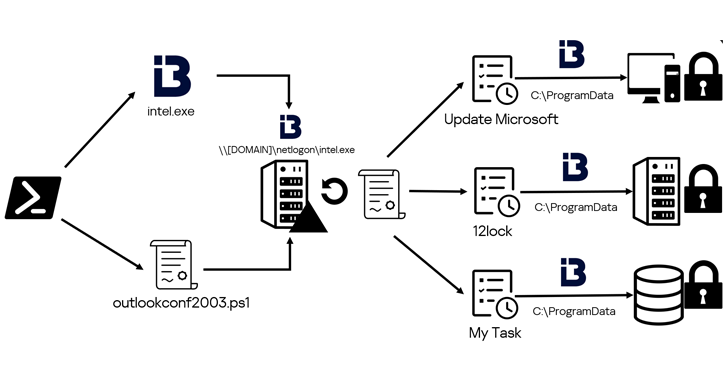

وقالت: “للحصول على موطئ قدم في البنية التحتية للمجال، استخدم الخصم PowerShell لإضافة مستخدمين ومجموعات المجال، ولتعديل قوائم التحكم في الوصول (ACLs) لكائنات Active Directory”. “لتجنب اكتشافهم، قام المهاجمون بإخفاء برامجهم الضارة ومهامهم تحت أسماء المنتجات أو الخدمات الموجودة.”

تتضمن بعض الأسماء المستخدمة “Update Microsoft” و”Yandex” و”YandexUpdate” و”intel.exe”، مما يشير إلى محاولة تجنب الكشف عن طريق التنكر كبرامج من Intel وMicrosoft وYandex.

وتتميز الهجمات أيضًا باستخدام برنامج PowerShell النصي (“Sophos_kill_local.ps1”) لإنهاء العمليات المتعلقة ببرنامج أمان Sophos على المضيف المخترق.

تستلزم المراحل الختامية استخدام برنامج جدولة المهام في Windows لإطلاق برامج الفدية وحمولات المسح، ولكن ليس قبل جمع وإخراج المعلومات الحساسة حول ضحاياها عبر خدمة مشاركة الملفات تسمى DropMeFiles في شكل أرشيفات ZIP.

وقال باحثون في كاسبرسكي: “لقد استخدم المهاجمون نسخة من برنامج الفدية LockBit 3.0 الشهير، الذي تم تجميعه من كود المصدر المتاح للجمهور، لتشفير البيانات”. “قبل بدء العمل، يقوم برنامج الفدية بإنهاء العمليات التي قد تتداخل مع تشفير الملفات الفردية.”

تقوم الماسحة، المشابهة لبرنامج Shamoon الضار، بإعادة كتابة سجل التمهيد الرئيسي (MBR) على محركات الأقراص المتصلة والكتابة فوق جميع محتويات الملفات بالبايتات التي تم إنشاؤها عشوائيًا، مما يمنع استرداد النظام بشكل فعال.

وأشار كاسبيرسكي إلى أن “المجموعة تتمسك بترسانة مألوفة ومتاحة للعامة من أدوات البرامج الضارة، مما يشير إلى أنها لا تصنع أيًا منها”. “وهذا يجعل من الممكن اكتشاف ومنع هجمات Twelve في الوقت المناسب.”

تحديث

قالت Kaspersky، في تحليل متابعة نُشر في 25 سبتمبر 2024، إنها حددت تداخلات بين Twelve ومجموعة أخرى من الناشطين في مجال القرصنة تسمى BlackJack، والتي تولت مسؤولية استهداف Moscollector باستخدام برنامج ضار ممسح يُدعى Fuxnet، والذي وصفه بأنه “Stuxnet على المنشطات”. “

وقالت الشركة الروسية: “مجموعات BlackJack وTwelve لها أهداف مماثلة وتستخدم برامج ضارة مماثلة، وتوزعها وتنفذها باستخدام نفس الأساليب”. قالمشيرًا إلى استخدام بلاك جاك لـ Shamoon وLockBit في هجماتها.

“وفي الوقت نفسه، فإنهم غير مهتمين بالمكاسب المالية ولكنهم يهدفون إلى إلحاق أقصى قدر من الضرر بالمؤسسات المستهدفة من خلال تشفير البيانات والموارد وحذفها وسرقةها.”

في حين قالت كاسبرسكي إنه ليس من المؤكد تمامًا ما إذا كانت مجموعتا الأنشطة هاتين مدعومتين من قبل نفس الجهات الفاعلة، فقد افترضت الشركة أنهما على الأرجح جزء من مجموعة موحدة من أنشطة القرصنة التي تستهدف الحكومة وشركات الاتصالات السلكية واللاسلكية والشركات الصناعية في روسيا.