متابعه مكسي نيوز

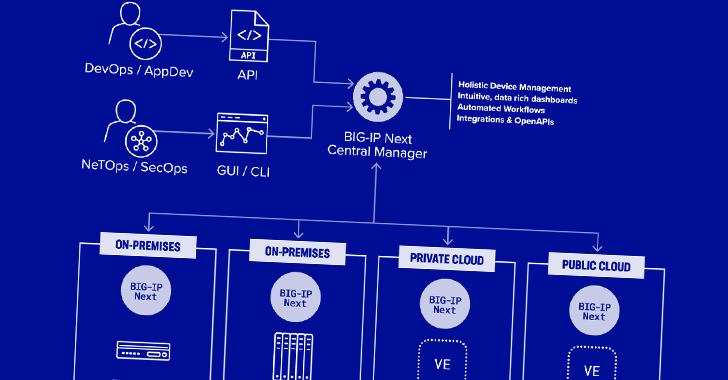

ثغرة تسمح…تم اكتشاف اثنتين من الثغرات الأمنية في F5 Next Central Manager والتي يمكن استغلالها من قبل جهة تهديد للسيطرة على الأجهزة وإنشاء حسابات مسؤول مارقة مخفية للاستمرارية.

العيوب القابلة للاستغلال عن بعد “يمكن أن تمنح المهاجمين سيطرة إدارية كاملة على الجهاز، وتسمح بعد ذلك للمهاجمين بإنشاء حسابات على أي أصول F5 يديرها Next Central Manager،” حسبما ذكرت شركة Eclypsium الأمنية. قال في تقرير جديد.

وفيما يلي وصف للقضيتين –

- CVE-2024-21793 (درجة CVSS: 7.5) – ثغرة أمنية في حقن OData والتي قد تسمح لمهاجم غير مصادق بتنفيذ عبارات SQL ضارة من خلال واجهة برمجة تطبيقات BIG-IP NEXT Central Manager

- CVE-2024-26026 (درجة CVSS: 7.5) – ثغرة أمنية في حقن SQL قد تسمح لمهاجم غير مصادق بتنفيذ عبارات SQL ضارة من خلال واجهة برمجة التطبيقات BIG-IP Next Central Manager API

تؤثر العيوب على إصدارات Next Central Manager من 20.0.1 إلى 20.1.0. تمت معالجة أوجه القصور في الإصدار 20.2.0.

يمكن أن يؤدي الاستغلال الناجح للأخطاء إلى التحكم الإداري الكامل بالجهاز، مما يمكّن المهاجمين من دمجه مع عيوب أخرى لإنشاء حسابات جديدة على أي أصول BIG-IP Next يديرها المدير المركزي.

علاوة على ذلك، ستظل هذه الحسابات الضارة مخفية عن المدير المركزي نفسه. أصبح هذا ممكنًا من خلال تزوير الطلب من جانب الخادم (SSRF) الثغرة الأمنية التي تجعل من الممكن استدعاء واجهة برمجة تطبيقات غير موثقة وإنشاء الحسابات.

وقالت شركة أمن سلسلة التوريد: “هذا يعني أنه حتى إذا تمت إعادة تعيين كلمة مرور المسؤول في المدير المركزي، وتم تصحيح النظام، فقد يظل وصول المهاجم قائمًا”.

اكتشف Eclypsium أيضًا نقطتي ضعف إضافيتين يمكن أن تقوم ببساطة بهجمات القوة الغاشمة ضد كلمات مرور المسؤول وتسمح للمسؤول بإعادة تعيين كلمات المرور الخاصة به دون معرفة كلمة المرور السابقة. يمكن للمهاجم استغلال هذه المشكلة كسلاح لمنع الوصول الشرعي إلى الجهاز من كل حساب.

على الرغم من عدم وجود مؤشرات على أن الثغرات الأمنية قد تعرضت للاستغلال النشط في البرية، فمن المستحسن أن يقوم المستخدمون بتحديث مثيلاتهم إلى الإصدار الأحدث للتخفيف من التهديدات المحتملة.

وقال إكليبسيوم: “أصبحت البنية التحتية للشبكات والتطبيقات هدفًا رئيسيًا للمهاجمين في السنوات الأخيرة”. “إن استغلال هذه الأنظمة ذات الامتيازات العالية يمكن أن يمنح الخصوم طريقة مثالية للوصول والانتشار والحفاظ على الثبات داخل البيئة.”