تعد الحسابات غير البشرية أيضًا أكثر حساسية نظرًا لأنها تأتي مع الامتيازات العالية اللازمة لأنشطة التكامل. يتطلب الأمن السيبراني للكيانات غير البشرية تكتيكات مختلفة، بما في ذلك أدوات المراقبة للكشف عن السلوك غير الطبيعي الذي يشير إلى أنواع مختلفة من…

الهجمات السيبرانية( t)اختراق البيانات

أنشأت الجهات الفاعلة في مجال التهديد برامج ضارة لهذه الحزم في الفترة من 4 إلى 5 مارس 2024، بالتزامن مع القمة الخاصة بين رابطة دول جنوب شرق آسيا وأستراليا (من 4 إلى 6 مارس 2024)،" وحدة Palo Alto Networks 42…

وتأتي النتائج أيضًا في أعقاب زيادة في استخدام مجموعة أدوات التصيد الاحتيالي التي تسمى Tycoon، والتي قال سيكويا إنها "أصبحت واحدة من مجموعات التصيد الأكثر انتشارًا (الخصم في الوسط) خلال الأشهر القليلة الماضية، مع أكثر من 1100 اسم نطاق".تم اكتشافه…

قد تسمح الثغرة الأمنية غير الصحيحة في التحكم في إنشاء التعليمات البرمجية ("حقن التعليمات البرمجية") (CWE-94) في FortiClientLinux لمهاجم غير مصادق بتنفيذ تعليمات برمجية عشوائية عن طريق خداع مستخدم FortiClientLinux لزيارة موقع ويب ضار،" Fortinet قال في استشارة.

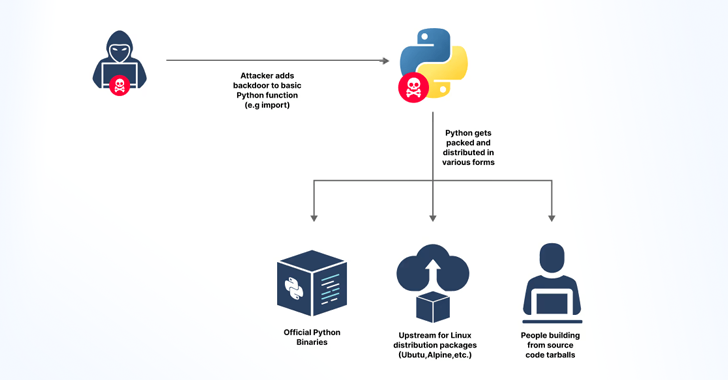

يستضيف PyPI، وهو اختصار لـ Python Package Index، أكثر من 20 تيرابايت من الملفات المتاحة مجانًا للاستخدام في مشاريع Python. إذا سبق لك أن كتبت pip install (اسم الحزمة)، فمن المحتمل أن يكون قد سحب تلك الحزمة من PyPI. الكثير…

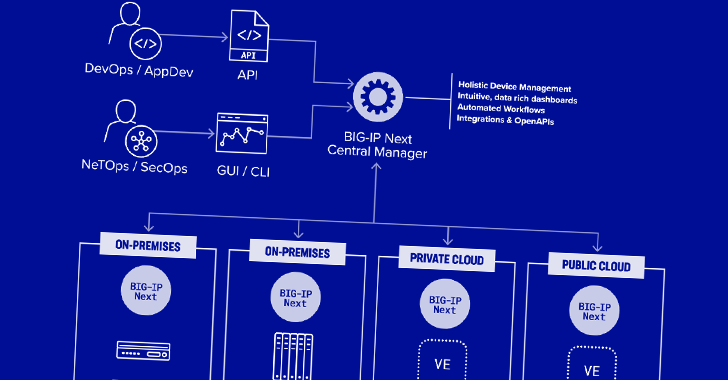

تم اكتشاف اثنتين من الثغرات الأمنية في F5 Next Central Manager والتي يمكن استغلالها من قبل جهة تهديد للسيطرة على الأجهزة وإنشاء حسابات مسؤول مارقة مخفية للاستمرارية.

تم تطوير أجهزة مودم Cinterion في الأصل بواسطة شركة Gemalto قبل أن يتم إنشاء الشركة مكتسب بواسطة Telit من شركة Thales كجزء من صفقة تم الإعلان عنها في يوليو 2022.

العقد الماضي، كان هناك انفصال متزايد بين محللي الخطوط الأمامية والإدارة العليا في مجال تكنولوجيا المعلومات والأمن السيبراني.تدور التحديات الموثقة جيدًا التي تواجه المحللين المعاصرين حول حجم كبير من التنبيهات، والإيجابيات الكاذبة، وضعف رؤية البيئات التقنية، وقضاء المحللين الكثير من…

يحتاج قادة الأمن الذين يخططون لبنية الأمان الخاصة بهم إلى بيانات ورؤى حول مشهد تهديدات المتصفح. مؤخرًا، أصدرت LayerX "تقرير أمان المتصفح السنوي 2024"، مما يوفر تحليلاً متعمقًا لمشهد التهديدات المتطور لأمن المتصفح

وقالت شركة التكنولوجيا العملاقة إن هذه الميزات تهدف إلى المساعدة في حماية البيانات قبل وأثناء وبعد محاولة السرقة، مضيفة أنه من المتوقع أن تكون متاحة عبر تحديث لخدمات Google Play للأجهزة التي تعمل بالإصدار 10 من نظام التشغيل Android والإصدارات…

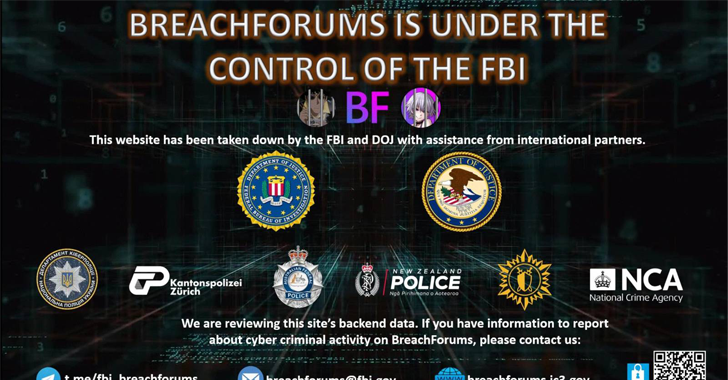

تم استبدال موقع الويب ("breachforums(.)st") بلافتة مصادرة تشير إلى أن منتدى الجرائم الإلكترونية على شبكة Clearnet يخضع لسيطرة مكتب التحقيقات الفيدرالي الأمريكي (FBI).

هذا الاختيار الثنائي يجبر المستخدمين على الموافقة على مجموعة بياناتهم الشخصية ويفشل في تزويدهم بنسخة أقل تخصيصًا ولكنها مكافئة لشبكات ميتا الاجتماعية،" اللجنة قال

وقالت الشرطة الفيدرالية الأسترالية (AFP) إن الرجل البالغ من العمر 42 عامًا، الذي لم يذكر اسمه، "أنشأ نقاط وصول وهمية مجانية لشبكة Wi-Fi، تحاكي الشبكات المشروعة، لالتقاط البيانات الشخصية من الضحايا المطمئنين الذين اتصلوا بها عن طريق الخطأ". قال في…

من خلال استغلال هذه الثغرة الأمنية، نجحت شركة Velvet Ant في تنفيذ برنامج ضار مخصص لم يكن معروفًا من قبل والذي سمح لمجموعة التهديد بالاتصال عن بعد بأجهزة Cisco Nexus المخترقة، وتحميل ملفات إضافية، وتنفيذ تعليمات برمجية على الأجهزة"، حسبما…

متابعه مكسي نيوز SaaS….تساعد حسابات وسائل التواصل الاجتماعي في تشكيل هوية العلامة التجارية وسمعتها. تتفاعل هذه المنتديات العامة بشكل مباشر مع العملاء لأنها تمثل مركزًا للتواصل ومشاركة المحتوى والإجابة على الأسئلة. ومع ذلك، على الرغم من الدور البارز الذي تلعبه…

قالت شركة JFrog، التي عثرت على رمز الوصول الشخصي لـ GitHub، إن السر قد تم تسريبه في حاوية Docker عامة مستضافة على Docker Hub.

GeoServer هو برمجيات مفتوحة المصدر خادم مكتوب بلغة Java يسمح للمستخدمين بمشاركة البيانات الجغرافية المكانية وتحريرها. إنه التنفيذ المرجعي لمعايير خدمة ميزات الويب (WFS) والاتحاد الجغرافي المكاني المفتوح (OGC) وخدمة تغطية الويب (WCS).

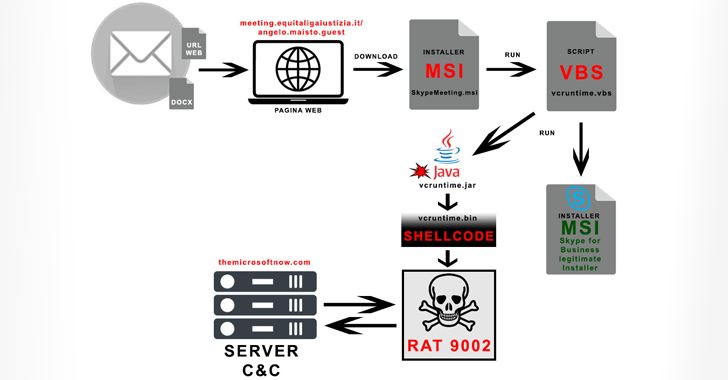

وقالت شركة الأمن السيبراني الإيطالية TG Soft في تحليل نُشر الأسبوع الماضي، إن الهجومين المستهدفين وقعا في 24 يونيو و2 يوليو 2024.

من المؤكد أن هذه القصص التي تتصدر العناوين الرئيسية حول المطلعين الخبيثين حقيقية، ولكن العديد من الهجمات الخارجية تنبع من مصدر أقل وضوحًا: المطلع العرضي. هؤلاء هم الموظفون المهنيون، أو المقاولون، أو الشركاء، أو حتى العمال الموسميون المؤقتون الذين، من…

تمثل FIN7، وهي مجموعة إجرامية إلكترونية من أصل روسي وأوكراني، تهديدًا مستمرًا منذ عام 2012 على الأقل، حيث حولت توجهاتها من استهدافها الأولي لمحطات نقاط البيع (PoS) إلى العمل كشركة تابعة لبرامج الفدية للعصابات البائدة الآن مثل REvil وConti، قبل…

متابعه مكسي نيوز قواعداللعبة….ومع انتعاش صناعة السفر بعد الوباء، فإنها تتعرض بشكل متزايد للتهديدات الآلية، حيث شهد القطاع ما يقرب من 21٪ من جميع طلبات هجمات الروبوت في العام الماضي. هذا وفقًا لبحث أجرته شركة Imperva، إحدى شركات Thales. في…

خلال تحقيق متعمق في مجتمعات القرصنة والويب المظلم، حدد Cato CTRL ممثل تهديد سيئ السمعة يُعرف باسم IntelBroker

اجهزه التلفزيون….أصيب ما يقرب من 1.3 مليون جهاز تلفزيون يعمل بنظام Android، ويعمل بإصدارات قديمة من نظام التشغيل وينتمي إلى مستخدمين من 197 دولة، بفيروس ضار جديد يطلق عليه اسم Vo1d (المعروف أيضًا باسم Void). “إنه باب خلفي يضع مكوناته…

العملاتالمشفرة…اكتشف باحثو الأمن السيبراني حملة جديدة للبرامج الضارة تستهدف بيئات Linux لإجراء تعدين غير مشروع للعملات المشفرة وتقديم برامج الروبوتات الضارة. تم تصميم هذا النشاط، الذي يخصص خادم Oracle Weblogic على وجه التحديد، لتقديم سلالة من البرامج الضارة مدبلجة…