قراصنة يوسّعون نشاطهم: مُعدّنون من بنغلاديش ضمن أهداف جديدة في جنوب آسيا

عزت شركة الأمن السيبراني Cisco Talos النشاط بثقة معتدلة إلى مجموعة قرصنة تطلق عليها شقة مريرة استنادًا إلى التداخلات في البنية التحتية للقيادة والسيطرة (C2) مع تلك الموجودة في الحملات السابقة التي شملها الممثل نفسه

متابعة ماكس نيوز

….توسعت ممثل التهديد الذي يركز على التجسس المعروف باستهداف الصين وباكستان والمملكة العربية السعودية لتضع أنظارها على المنظمات الحكومية البنغلاديشية كجزء من حملة مستمرة بدأت في أغسطس 2021.

عزت شركة الأمن السيبراني Cisco Talos النشاط بثقة معتدلة إلى مجموعة قرصنة تطلق عليها شقة مريرة استنادًا إلى التداخلات في البنية التحتية للقيادة والسيطرة (C2) مع تلك الموجودة في الحملات السابقة التي شملها الممثل نفسه.

“بنغلاديش تناسب الملف الشخصي الذي حددناه لممثل التهديد هذا ، الذي كان يستهدف سابقًا دول جنوب شرق آسيا بما في ذلك الصين، باكستان ، والمملكة العربية السعودية ، “فيتور فينتورا ، باحث أمني رئيسي في سيسكو تالوس لأورام أوروبية وآسيا ، قال أخبار المتسلل.

“والآن ، في هذه الحملة الأخيرة ، وسعوا من وصولهم إلى بنغلاديش. أي دولة جديدة في جنوب شرق آسيا التي يستهدفها apt المريرة يجب ألا يكون مفاجئًا”.

يُشتبه في أن Bitter (AKA APT-C-08 أو T-APP-17) عبارة عن مجموعة من القرصنة في جنوب آسيا مدفوعة في المقام الأول من خلال جمع المعلومات الاستخباراتية ، وهي عملية تسهيلها البرامج الضارة مثل Bitterrat و Artradownloader و Androrat. وتشمل الأهداف البارزة القطاعات الطاقة والهندسة والحكومة.

يعود تاريخ الهجمات الأولى التي توزع النسخة المحمولة من Bitterrat إلى سبتمبر 2014 ، حيث يتمتع الممثل بتاريخ من العيوب في يوم صفر- CVE-2021-1732 و CVE-2011-28310-لصالحها وتحقيق أهدافها العدائية.

تتضمن الحملة الأخيرة ، التي تستهدف كيان النخبة في حكومة بنغلاديش ، إرسال رسائل بريد إلكتروني صُنع الرمح إلى ضباط رفيعي المستوى في وحدة كتيبة العمل السريعة في شرطة بنغلاديش (RAB).

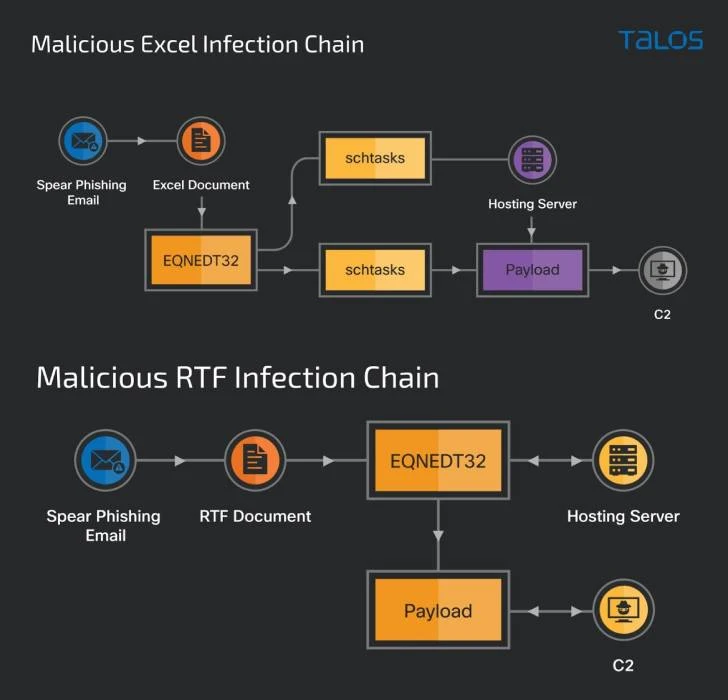

كما هو موضح عادة في هجمات الهندسة الاجتماعية الأخرى من هذا النوع ، تم تصميم Missives لجذب المستلمين إلى فتح مستند RTF سلاح أو جدول بيانات Microsoft Excel الذي يستغل العيوب المعروفة سابقًا في البرنامج لنشر طروادة جديدة يطلق عليها اسم “ZXXZ”.

ZXXZ ، المسمى على بعد فاصل يستخدمه البرامج الضارة عند إرسال المعلومات مرة أخرى إلى خادم C2 ، عبارة عن Windows 32 بت تم تجميعها في Visual C ++.

وأوضح الباحثون: “تتنكر طروادة كخدمة تحديث أمن Windows وتسمح للممثل الضار بتنفيذ تنفيذ التعليمات البرمجية عن بُعد ، مما يسمح للمهاجم بأداء أي أنشطة أخرى عن طريق تثبيت أدوات أخرى”.

في حين أن مستند RTF الضار يستغل ثغرة فساد للذاكرة في محرر معادلة Microsoft Office (CVE-2017-11882) ، فإن ملف Excel يسيء إلى عيوب تنفيذ رمز عن بعد ، CVE-2018-0798 و CVE-2018-0802، لتفعيل تسلسل العدوى.

وقال فينتورا: “غالبًا ما تغير الجهات الفاعلة أدواتها لتجنب الكشف أو الإسناد ، وهذا جزء من دورة حياة ممثل التهديد الذي يظهر قدرته وتصميمه”.