متابعات-ميكسي نيوز

هجوم سلسلة التوريد….في ما هو هجوم جديد لسلسلة التوريد ، تمكن باحث أمني من خرق أكثر من 35 شركة داخلية للشركة الرئيسية ، بما في ذلك أنظمة Microsoft و Apple و PayPal و Shopify و Netflix و Yelp و Tesla و Uber ، وتحقيق تنفيذ التعليمات البرمجية عن بُعد.

هذه التقنية ، تسمى ارتباك التبعية أو هجوم استبدال ، يستفيد من حقيقة أن جزء من البرنامج قد يشمل مكونات من مزيج من المصادر الخاصة والعامة.

يمكن لهذه التبعيات الخارجية للحزم ، والتي يتم جلبها من المستودعات العامة أثناء عملية الإنشاء ، أن تشكل فرصة للهجوم عندما يقوم خصم بتحميل نسخة أعلى من وحدة نمطية خاصة إلى الخلاصة العامة ، مما يتسبب في تنزيل العميل تلقائيًا “أحدث إصدار” دون طلب أي إجراء من المطور.

“من الأخطاء التي ارتكبتها المطورين على أجهزتهم الخاصة ، إلى خوادم الإنشاء الداخلية أو السحابة الخاطئة ، إلى خطوط أنابيب التطوير الضعيفة بشكل منهجي ، كان هناك شيء واحد واضح: كان القرفصاء صالحًا لأسماء الحزمة الداخلية الصالحة ، وسيلة من المهاجمين المؤكدين تقريبًا للوصول إلى شبكات ألكس ألكس.

حصل بيرسان بشكل جماعي على أكثر من 130،000 دولار من مكافآت الأخطاء لجهوده.

لتنفيذ الهجوم ، بدأ Birsan بجمع أسماء الحزم الداخلية الخاصة التي تستخدمها الشركات الكبرى خارج Github ، والمنشورات في مختلف منتديات الإنترنت ، وملفات JavaScript التي تدرج تبعيات المشروع ، ثم تحميل المكتبات المارقة باستخدام تلك الأسماء نفسها لمفتوحة خدمات استضافة الحزم مثل NPM و PYPI و Rubygems.

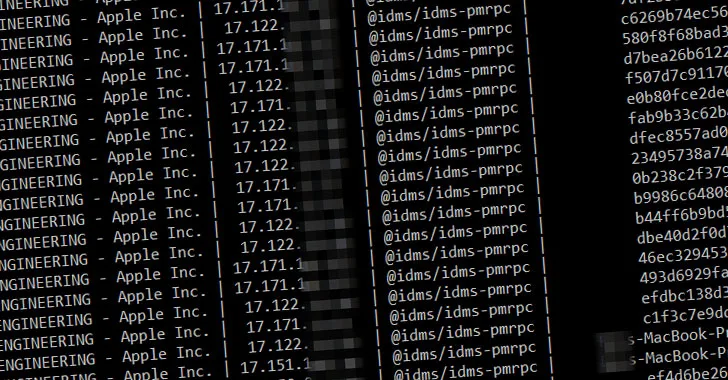

“(Shopify) ، قام نظام الإنشاء بتثبيت جوهر روبي تلقائيًا باسم” Shopify-Cloud “بعد ساعات قليلة فقط من تحميله ، ثم حاول تشغيل الكود بداخله” ، كما أشار Birsan ، مضيفًا حزمة عقدة قام بتحميلها إلى NPM في أغسطس 2020 على آلات متعددة داخل شبكة Apple ذات الصلة بمشاريع الشركة.

استخدم Birsan في نهاية المطاف الحزم المزيفة للحصول على سجل من كل جهاز حيث تم تثبيت الحزم وتوفير التفاصيل على DNS لسبب أن “حركة المرور أقل عرضة للحظر أو اكتشافها في طريقها للخروج”.

إن القلق من أن يتم سحب الحزمة ذات الإصدار الأعلى من خلال عملية بناء التطبيقات بغض النظر عن أي مكان لم تكن فيه موجودة من إشعار Microsoft ، الذي أصدر أ ورقة بيضاء جديدة في يوم الثلاثاء ، حدد ثلاث طرق لتخفيف المخاطر عند استخدام خلاصات الحزمة الخاصة.

من بين توصياتها على النحو التالي –

- الرجوع إلى خلاصة خاصة واحدة ، وليس متعددة

- حماية الحزم الخاصة باستخدام نطاقات محكومة أو مساحات الأسماء أو البادئات ، و

- استخدم ميزات التحقق من جانب العميل مثل تثبيت الإصدار والتحقق من النزاهة