متابعات-ميكسي نيوز

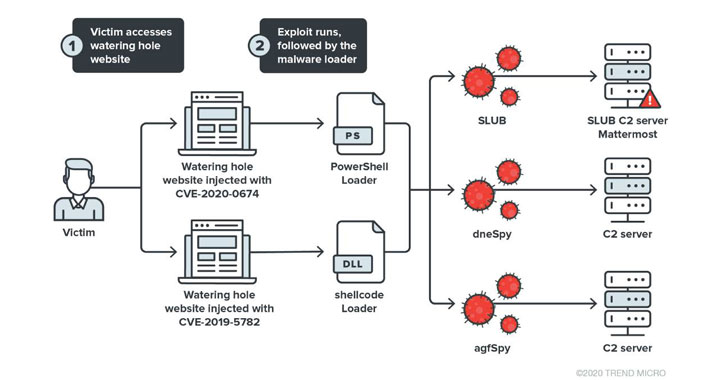

ثغرات المتصفح…كشف باحثو الأمن السيبراني عن تفاصيل حول هجوم ثقب سقي جديد يستهدف الشتات الكوري الذي يستغل نقاط الضعف في متصفحات الويب مثل Google Chrome و Internet Explorer لنشر البرامج الضارة لأغراض التجسس.

يطلق عليه اسم “عملية الأرض kitsune“بواسطة Trend Micro ، تتضمن الحملة استخدام البرامج الضارة Slub (للركود و Github) واثنين من الخلفية الجديدة – dnespy و agfspy – إلى exfiltrate system معلومات واكتساب تحكم إضافي في الجهاز المخترق.

وقد لوحظت الهجمات خلال أشهر شهر مارس ، أيار (مايو) ، وسبتمبر ، وفقًا لشركة الأمن السيبراني.

تتيح هجمات ثقب السقي للممثل السيئ تسوية الأعمال المستهدفة من خلال المساس بموقع ويب تم اختياره بعناية عن طريق إدخال استغلال بقصد الوصول إلى جهاز الضحية وإصابة البرامج الضارة.

يقال إن عملية Earth Kitsune قامت بنشر عينات برامج التجسس على مواقع الويب المرتبطة بكوريا الشمالية ، على الرغم من أن الوصول إلى هذه المواقع محظورة للمستخدمين الذين ينشأون من عناوين IP في كوريا الجنوبية.

حملة متنوعة

بالرغم من العمليات السابقة استخدم Slub منصة GitHub Restository لتنزيل قصاصات التعليمات البرمجية الضارة على نظام Windows ونشر نتائج التنفيذ إلى قناة Slack Slack الخاصة التي يسيطر عليها المهاجم ، وقد استهدف التكرار الأخير للبرامج الضارة Mattern ، وهو نظام مراسلة تعاونية يشبه الركود.

وقال Trend Micro: “إن الحملة متنوعة للغاية ، حيث تنشر العديد من العينات على آلات الضحايا واستخدام خوادم متعددة للقيادة والسيطرة (C&C) أثناء هذه العملية”. “في المجموع ، وجدنا الحملة باستخدام خمس خوادم C&C وسبع عينات ومآثر لأربعة أخطاء في اليوم.”

تم تصميمه لتخطي الأنظمة التي تحتوي على برامج أمان مثبت عليها كوسيلة لإحباط الكشف ، ويقوم الهجوم بسلاح ثغرة أمنية تم تصحيحها بالفعل (CVE-2019-5782) والتي تتيح للمهاجم تنفيذ التعليمات البرمجية التعسفية داخل صندوق الرمل عبر صفحة HTML التي تم تصميمها خصيصًا.

بشكل منفصل ، تم استخدام ضعف في Internet Explorer (CVE-2020-0674) أيضًا لتقديم البرامج الضارة عبر مواقع الويب المعرضة للخطر.

dnespy و agfspy – الخلفية التجسس تعمل بكامل طاقتها

على الرغم من الفرق في ناقل العدوى ، فإن سلسلة الاستغلال تستمر من خلال نفس تسلسل الخطوات-بدء اتصال مع خادم C&C ، وتلقي القطر ، الذي يتحقق بعد ذلك من وجود حلول مضادة للمعدات على النظام المستهدف قبل المتابعة لتنزيل عينات الخلفية الثلاثة (في “.jpg” الشكل) وتنفيذها.

ما تم تغييره هذه المرة هو استخدام خادم Matter Mattern لتتبع النشر عبر العديد من الآلات المصابة ، بالإضافة إلى إنشاء قناة فردية لكل جهاز لاسترداد المعلومات التي تم جمعها من المضيف المصاب.

من بينهما الخلفيين الآخرين ، DNespy ، و AgFspy ، تم تصميم الأول من أجل جمع معلومات النظام ، والتقاط لقطات الشاشة ، وتنزيل وتنفيذ الأوامر الضارة المستلمة من خادم C&C ، والتي يتم ضرب نتائجها ، مشفرة ، وتوقيفها على الخادم.

وقال باحثون في اتجاه الاتجاه: “أحد الجوانب المثيرة للاهتمام في تصميم DNespy هو سلوك C&C المحوري”. “إن استجابة خادم C&C المركزية هي في الواقع مجال/IP الخاص بخادم C&C في المرحلة التالية ، والتي يتعين على DNespy التواصل معها لتلقي المزيد من الإرشادات.”

يأتي AgFspy ، نظير DNespy ، مع آلية خادم C&C الخاصة التي تستخدمها لجلب أوامر SHELL وإرسال نتائج التنفيذ مرة أخرى. من بين ميزاتها ، تشمل القدرة على تعداد الدلائل وقائمة الملفات وتحميل وتنزيل وتنفيذ الملفات.

وخلص الباحثون إلى أن “عملية الأرض تبين أنها معقدة وغزير الإنتاج ، وذلك بفضل مجموعة متنوعة من المكونات التي تستخدمها والتفاعلات بينها”. “إن استخدام الحملة لعينات جديدة لتجنب الكشف عن طريق المنتجات الأمنية أمر ملحوظ أيضًا.”

“من رمز قذائف استغلال Chrome إلى AgFSpy ، يتم ترميز العناصر في العملية خصيصًا ، مما يشير إلى وجود مجموعة وراء هذه العملية. ويبدو أن هذه المجموعة نشطة للغاية هذا العام ، ونتوقع أن تستمر في هذا الاتجاه لبعض الوقت.”