ثغرة خطيرة في أندرويد تهدد أكثر من مليار هاتف باختطاف التطبيقات

أبلغ باحثو الأمن بمسؤولية عن الضعف الجديد إلى Google في ديسمبر من العام الماضي. بعد ذلك ، أعدت Google تصحيحًا وشاركتها مع شركات تصنيع الهواتف الذكية في أبريل 2020 ، والتي بدأت الآن في طرح تحديثات البرامج إلى مستخدميها من هذا الشهر.

متابعات-ميكسي نيوز

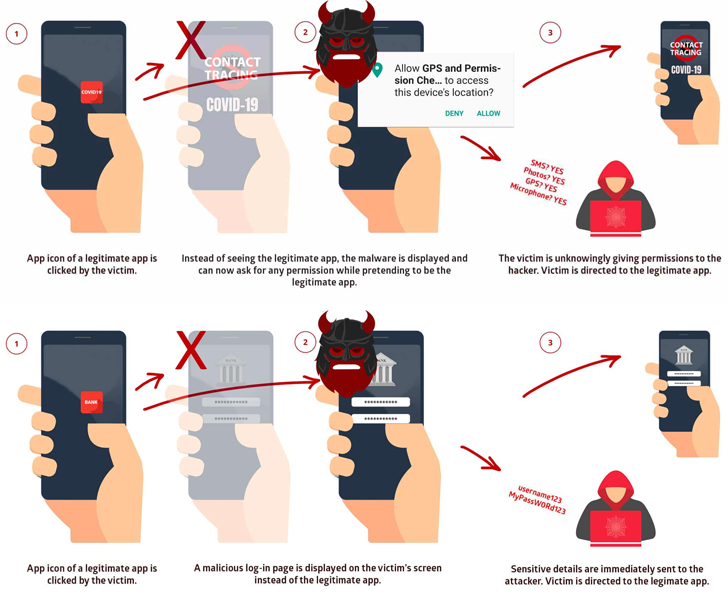

قابلية الأمان التي تؤثر على Android التي يمكن أن تستغلها التطبيقات الضارة للتنكر حيث يتم تثبيت أي تطبيق آخر مثبت على جهاز مستهدف لعرض واجهات مزيفة للمستخدمين ، وخداعها للتخلي عن معلومات حساسة.

في أواخر العام الماضي ، في وقت الكشف العام ، أكد الباحثون أيضًا أن بعض المهاجمين كانوا يستغلون بالفعل العيب في البرية لسرقة الخدمات المصرفية للمستخدمين وغيرها من أوراق اعتماد تسجيل الدخول ، وكذلك للتجسس على أنشطتهم.

نفس الفريق من باحثو الأمن السيبراني النرويجي اليوم كشف النقاب تفاصيل الضعف الحيوي الجديد (CVE-2020-0096) التي تؤثر على نظام تشغيل Android الذي يمكن أن يسمح للمهاجمين بتنفيذ نسخة أكثر تطوراً من هجوم Strandhogg.

يطلق عليه اسم “Strandhogg 2.0، “تؤثر الثغرة الأمنية الجديدة على جميع أجهزة Android ، باستثناء تلك التي تعمل على أحدث إصدار ، Android Q / 10 ، لنظام تشغيل الأجهزة المحمولة-والتي ، للأسف ، تعمل على 15-20 ٪ فقط من إجمالي الأجهزة التي تعمل بنظام Android ، مما يترك مليارات من بقية الهواتف الذكية عرضة للمهاجمين.

كان Strandhogg 1.0 يقيم في ميزة تعدد المهام لنظام Android ، في حين أن عيب Strandhogg 2.0 الجديد هو في الأساس ارتفاع من ثغرة الامتياز التي تتيح للمتسللين الوصول إلى جميع التطبيقات تقريبًا.

كما هو موضح من قبل ، عندما يقوم أحد المستخدمين بنقر فوق أيقونة تطبيق شرعي ، يمكن للبرامج الضارة التي تستغل نقاط الضعف التي يمكن أن تعترض واختطاف هذا النشاط/المهمة لعرض واجهة مزيفة للمستخدم بدلاً من تشغيل التطبيق الحقيقي.

ومع ذلك ، على عكس Strandhogg 1.0 التي لا يمكنها مهاجمة التطبيقات واحدة إلا في وقت واحد ، يمكن أن يسمح أحدث عيب للمهاجمين “مهاجمة أي تطبيق تقريبًا على جهاز معين في وقت واحد بلمسة زر واحدة” ، كل ذلك دون الحاجة إلى تكوين مسبق لكل تطبيق مستهدف.

https://www.youtube.com/watch؟v=dpsniqdb7uw

من المحتمل أن تكون عيوب القطعانهوجات خطيرة وموافقة لأنها:

- يكاد يكون من المستحيل على المستخدمين المستهدفين اكتشاف الهجوم ،

- يمكن استخدامه لاختطاف الواجهة لأي تطبيق مثبت على جهاز مستهدف دون الحاجة إلى التكوين ،

- يمكن استخدامه لطلب أي إذن من الجهاز بشكل احتيالي ،

- يمكن استغلاله دون الوصول إلى الجذر ،

- إنه يعمل على جميع إصدارات Android ، باستثناء Q.

- لا يحتاج إلى أي إذن خاص للعمل على الجهاز.

إلى جانب سرقة بيانات اعتماد تسجيل الدخول من خلال شاشة مزيفة مقنعة ، يمكن لتطبيق البرامج الضارة أيضًا تصعيد قدراته بشكل كبير عن طريق خداع المستخدمين في منح أذونات الأجهزة الحساسة أثناء التظاهر كتطبيق شرعي.

وقال الباحثون: “باستخدام Strandhogg 2.0 ، يمكن للمهاجمين ، بمجرد تثبيت تطبيق ضار على الجهاز ، والوصول إلى رسائل SMS الخاصة والصور الخاصة ، وسرقة بيانات اعتماد تسجيل الدخول للضحايا ، وتتبع حركات GPS ، و/أو تسجيل محادثات الهاتف ، والتجسس من خلال كاميرا الهاتف والميكروفون”.

وأضافوا “البرامج الضارة التي تستغل Strandhogg 2.0 سيكون من الصعب أيضًا أن تكتشف الماسحات الضوئية المضادة للفيروسات والأمن ، وعلى هذا النحو ، يشكل خطرًا كبيرًا على المستخدم النهائي”.

أبلغ باحثو الأمن بمسؤولية عن الضعف الجديد إلى Google في ديسمبر من العام الماضي.

بعد ذلك ، أعدت Google تصحيحًا وشاركتها مع شركات تصنيع الهواتف الذكية في أبريل 2020 ، والتي بدأت الآن في طرح تحديثات البرامج إلى مستخدميها من هذا الشهر.

على الرغم من عدم وجود طريقة فعالة وموثوقة لمنع أو اكتشاف هجمات اختطاف المهام ، لا يزال بإمكان المستخدمين اكتشاف هذه الهجمات من خلال مراقبة التناقضات التي شاركناها أثناء الإبلاغ عن تقلبات 1.0 ، مثل متى:

- يطلب تطبيق قمت بتسجيل الدخول إليه بالفعل تسجيل دخول ،

- المنبثقة الإذن التي لا تحتوي على اسم تطبيق ،

- أذونات يتم طرحها من تطبيق لا يجب أن تتطلب أو تحتاج إلى الأذونات التي يطلبها ،

- لا تفعل الأزرار والروابط في واجهة المستخدم شيئًا عند النقر فوق ،

- الزر الخلفي لا يعمل كما هو متوقع.