برنامج 9002 RAT يستغل لاستهداف الشركات الإيطالية في هجمات إلكترونية

وقالت شركة الأمن السيبراني الإيطالية TG Soft في تحليل نُشر الأسبوع الماضي، إن الهجومين المستهدفين وقعا في 24 يونيو و2 يوليو 2024.

متابعه مكسي نيوز

هجمات إلكترونية…اتصل ممثل تهديد مرتبط بالصين أبت17 تمت ملاحظة استهداف الشركات الإيطالية والهيئات الحكومية باستخدام نوع مختلف من البرامج الضارة المعروفة والمشار إليها باسم 9002 RAT.

وقالت شركة الأمن السيبراني الإيطالية TG Soft في تحليل نُشر الأسبوع الماضي، إن الهجومين المستهدفين وقعا في 24 يونيو و2 يوليو 2024.

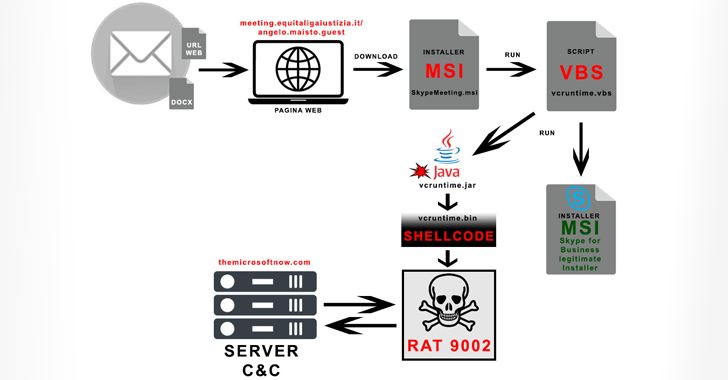

وأضافت الشركة أن “الحملة الأولى بتاريخ 24 يونيو 2024 استخدمت مستند أوفيس، فيما احتوت الحملة الثانية على رابط”. ذُكر. “لقد دعت كلتا الحملتين الضحية إلى تثبيت حزمة Skype for Business من رابط نطاق يشبه الحكومة الإيطالية لنقل نسخة مختلفة من 9002 RAT.”

تم توثيق APT17 لأول مرة من قبل شركة Mandiant المملوكة لشركة Google (المعروفة سابقًا باسم FireEye) في عام 2013 كجزء من عمليات تجسس إلكترونية تسمى نائب الكلب و هيدرا سريعة الزوال التي استفادت من عيوب يوم الصفر في برنامج Microsoft Internet Explorer لاختراق الأهداف محل الاهتمام.

وهو معروف أيضًا بالألقاب Aurora Panda، وBronze Keystone، وDogfish، وElderwood، وHelium، وHidden Lynx، وTEMP.Avengers، حيث يتقاسم الخصم مستوى معينًا من الأدوات التي تتداخل مع جهة تهديد أخرى يطلق عليها اسم Webworm.

9002 فأر، المعروف أيضًا باسم Hydraq وMcRAT، حقق شهرة كبيرة باعتباره السلاح السيبراني ل خيار في عملية أورورا ذلك خص Google وغيرها من الشركات الكبرى في عام 2009. كما تم استخدامها لاحقًا في حملة أخرى في عام 2013 تحمل اسم صن شوب حيث قام المهاجمون بحقن عمليات إعادة توجيه ضارة في العديد من مواقع الويب.

تتضمن أحدث سلاسل الهجمات استخدام إغراءات التصيد الاحتيالي لخداع المستلمين للنقر على رابط يحثهم على تنزيل برنامج تثبيت MSI لبرنامج Skype for Business (“SkypeMeeting.msi”).

يؤدي تشغيل حزمة MSI إلى تشغيل ملف أرشيف Java (JAR) عبر برنامج Visual Basic Script (VBS)، مع تثبيت برنامج الدردشة الشرعي على نظام Windows أيضًا. يقوم تطبيق Java بدوره بفك تشفير وتنفيذ كود القشرة المسؤول عن تشغيل 9002 RAT.

أ طروادة وحدات، يأتي 9002 RAT مزودًا بميزات لمراقبة حركة مرور الشبكة والتقاط لقطات الشاشة وتعداد الملفات وإدارة العمليات وتشغيل الأوامر الإضافية المستلمة من خادم بعيد لتسهيل اكتشاف الشبكة، من بين أمور أخرى.

وقالت TG Soft: “يبدو أن البرامج الضارة يتم تحديثها باستمرار بمتغيرات لا تحتوي على أقراص أيضًا”. “وهي تتألف من وحدات مختلفة يتم تفعيلها حسب حاجة الجهة السيبرانية لتقليل احتمالية الاعتراض.”