من بين الوحدات النمطية القابلة للتنزيل ، تشمل "getMicinfo" ، وهو مكون يمكنه اعتراض وفك كلمات مرور قاعدة البيانات باستخدام خوارزمية خاصة ، والتي كان من الممكن تنفيذ باحثو ESET إما عن طريق الهندسة العكسية للمكتبات التشفير أو عن طريق…

تستهدف

تحذر بورصة العملات المشفرة Binance من تهديد عالمي “مستمر” يستهدف مستخدمي العملات المشفرة ببرامج ضارة بهدف تسهيل الاحتيال المالي. البرامج الضارة Clipper، وتسمى أيضًا كليب بانكرز، هو نوع من البرامج الضارة التي تسميها Microsoft برامج التشفير، والتي تأتي مع إمكانات…

ظهر الضغط في Wildpressure لأول مرة في مارس 2020 استنادًا إلى عملية البرامج الضارة التي توزعت طروادة C ++ التي تم إيصالها بالكامل والتي يطلق عليها "Milum" والتي مكنت ممثل التهديد من الحصول على سيطرة عن بُعد على الجهاز المتسق.…

أصدرت سلطات الأمن السيبرانية متعددة من أستراليا وكندا ونيوزيلندا والمملكة المتحدة والولايات المتحدة يوم الأربعاء أ الاستشارات المشتركة تحذير من التهديدات التي تستهدف مقدمي الخدمات المدارة (MSPS) وعملائها.

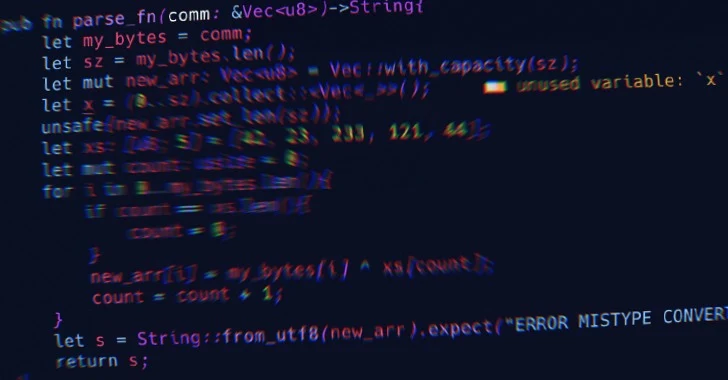

وقد لوحظت حالة من هجوم سلسلة التوريد في البرمجيات في لغة برمجة الصدأ سجل الصناديق هذه التقنيات التي تم الاستفادة منها لتنشر مكتبة Rogue التي تحتوي على البرامج الضارة.

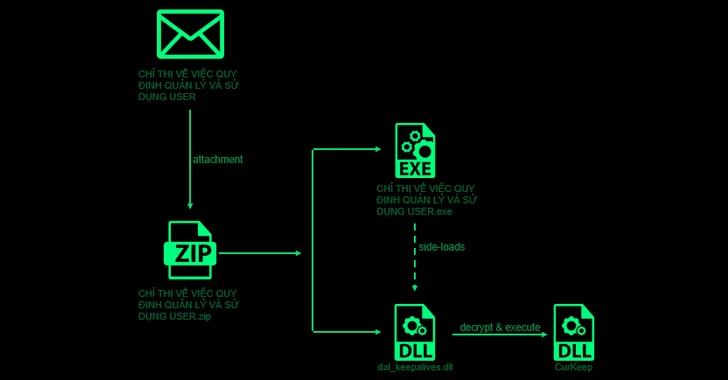

استهدفت كيانات حكومية واتصالات رفيعة المستوى في آسيا كجزء من حملة مستمرة منذ عام 2021 مصممة لنشر أبواب خلفية وأدوات تحميل أساسية لتقديم البرامج الضارة في المرحلة التالية. تقوم شركة Check Point للأمن السيبراني بتتبع النشاط تحت الاسم البقاء على…

تم اكتشاف AndroxGh0st في البرية منذ عام 2022 على الأقل، حيث استفادت الجهات الفاعلة في مجال التهديد منه للوصول إلى ملفات بيئة Laravel وسرقة بيانات الاعتماد لمختلف التطبيقات المستندة إلى السحابة مثل Amazon Web Services (AWS) وSendGrid وTwilio.

في أواخر عام 2021، مختبرات Quick Heal Security مفصل الهجمات التي تستفيد من حصان طروادة للوصول عن بعد (RAT) لاستهداف موظفي بنوك التمويل الصغيرة من الهند. وقد استهدفت موجات الحملة الأخرى المؤسسات الحكومية الهندية يعود تاريخه إلى أبريل 2020.

وقالت شركة الأمن السيبراني eSentire: "إن البرامج الإعلانية قادرة على سرقة لقطات الشاشة من الأجهزة المصابة والتفاعل مع المتصفحات باستخدام ضغطات المفاتيح المحاكاة". قال في تحليل، مضيفة أنها حددت النشاط في وقت سابق من هذا الشهر.

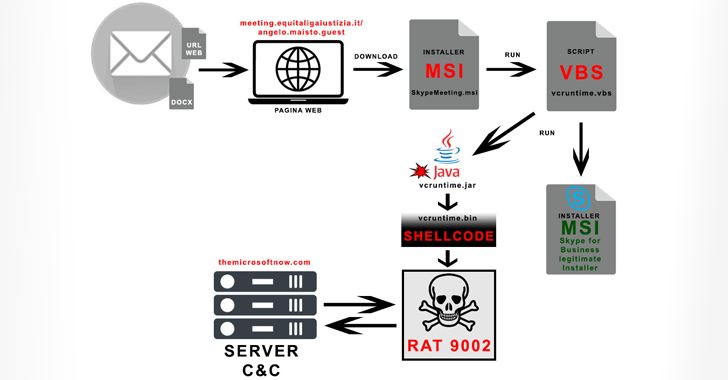

وقالت شركة الأمن السيبراني الإيطالية TG Soft في تحليل نُشر الأسبوع الماضي، إن الهجومين المستهدفين وقعا في 24 يونيو و2 يوليو 2024.

وأشارت شركة الأمن السيبراني السنغافورية إلى أن البرنامج النصي الخبيث مسؤول عن تعطيل ميزات الأمان، وحذف السجلات، وإنهاء عمليات تعدين العملات المشفرة، وتثبيط جهود الاسترداد

يعد SambaSpy، وهو حصان طروادة كامل الميزات للوصول عن بعد، تم تطويره في Java، بمثابة سكين الجيش السويسري الذي يمكنه التعامل مع إدارة نظام الملفات،

وقد لوحظ أن جهات التهديد التي لها علاقات مع كوريا الشمالية تستخدم حزم Python المسمومة كوسيلة لتقديم برنامج ضار جديد يسمى PondRAT كجزء من حملة مستمرة.

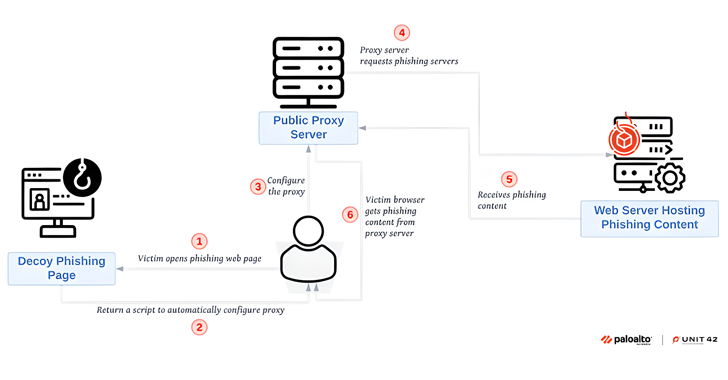

الخيار الآخر لمجرمي الإنترنت هو تنزيل قوالب صفحات التصيد في وضع عدم الاتصال كملفات HTML واستضافتها على خوادمهم الخاصة.