ثغرات أمنية خطيرة في أنظمة قياس الخزانات تهدد بهجمات عن بُعد

قامت شركة الأمن السيبراني الصناعي Claroty منذ ذلك الحين بفتح أداتين مفتوحتي المصدر تسمى PCOM2TCP وPCOMClient التي تسمح للمستخدمين باستخراج معلومات الطب الشرعي من HMIs/PLCs المدمجة مع Unitronics. "

تم الكشف عن ثغرات أمنية خطيرة في ستة أنظمة مختلفة لقياس الخزانات الأوتوماتيكية (ATG) من خمس شركات مصنعة، مما قد يعرضها لهجمات عن بعد.

“تشكل نقاط الضعف هذه مخاطر كبيرة في العالم الحقيقي، حيث يمكن استغلالها من قبل الجهات الخبيثة لإحداث أضرار واسعة النطاق، بما في ذلك الأضرار المادية والمخاطر البيئية والخسائر الاقتصادية،” الباحث في Bitsight بيدرو أومبيلينو قال في تقرير نشر الأسبوع الماضي.

ومما زاد الطين بلة أن التحليل وجد أن الآلاف من مجموعات ATG معرضة للإنترنت، مما يجعلها هدفًا مربحًا للجهات الفاعلة الخبيثة التي تتطلع إلى شن هجمات تخريبية ومدمرة ضد محطات الوقود والمستشفيات والمطارات والقواعد العسكرية وغيرها من مرافق البنية التحتية الحيوية.

ATGs هي أنظمة استشعار مصممة لمراقبة مستوى خزان التخزين (على سبيل المثال، خزان الوقود) على مدى فترة زمنية بهدف تحديد التسرب والمعلمات. وبالتالي فإن استغلال العيوب الأمنية في مثل هذه الأنظمة يمكن أن يكون له عواقب وخيمة، بما في ذلك رفض الخدمة (DoS) والأضرار المادية.

11 نقطة ضعف تم اكتشافها حديثًا يؤثر ستة نماذج ATG، وهي Maglink LX، وMaglink LX4، وOPW SiteSentinel، وProteus OEL8000، وAlisonic Sibylla، وFranklin TS-550. تم تصنيف ثمانية من العيوب الـ 11 بأنها خطيرة من حيث الخطورة –

- CVE-2024-45066 (درجة CVSS: 10.0) – حقن أوامر نظام التشغيل في Maglink LX

- CVE-2024-43693 (درجة CVSS: 10.0) – حقن أوامر نظام التشغيل في Maglink LX

- CVE-2024-43423 (درجة CVSS: 9.8) – بيانات الاعتماد المشفرة في Maglink LX4

- CVE-2024-8310 (درجة CVSS: 9.8) – تجاوز المصادقة في OPW SiteSentinel

- CVE-2024-6981 (درجة CVSS: 9.8) – تجاوز المصادقة في Proteus OEL8000

- CVE-2024-43692 (درجة CVSS: 9.8) – تجاوز المصادقة في Maglink LX

- CVE-2024-8630 (درجة CVSS: 9.4) – حقن SQL في Alisonic Sibylla

- CVE-2023-41256 (درجة CVSS: 9.1) – تجاوز المصادقة في Maglink LX (نسخة مكررة من الخلل الذي تم الكشف عنه مسبقًا)

- CVE-2024-41725 (درجة CVSS: 8.8) – البرمجة النصية عبر المواقع (XSS) في Maglink LX

- CVE-2024-45373 (درجة CVSS: 8.8) – تصعيد الامتياز في Maglink LX4

- CVE-2024-8497 (درجة CVSS: 7.5) – قراءة الملف التعسفي في Franklin TS-550

وقال أومبيلينو: “تسمح كل هذه الثغرات الأمنية بالحصول على امتيازات المسؤول الكاملة لتطبيق الجهاز، وبعضها الوصول الكامل إلى نظام التشغيل”. “إن الهجوم الأكثر ضررًا هو جعل الأجهزة تعمل بطريقة قد تسبب ضررًا ماديًا لمكوناتها أو المكونات المتصلة بها.”

تم اكتشاف عيوب في OpenPLC وRiello NetMan 204 وAJCloud

تم أيضًا الكشف عن عيوب أمنية في حل OpenPLC مفتوح المصدر، بما في ذلك خطأ تجاوز سعة المخزن المؤقت القائم على المكدس (CVE-2024-34026، درجة CVSS: 9.0) والتي يمكن استغلالها لتحقيق تنفيذ التعليمات البرمجية عن بعد.

“من خلال إرسال طلب ENIP برمز أمر غير مدعوم، ورأس تغليف صالح، وإجمالي 500 بايت على الأقل، من الممكن الكتابة بعد حدود المخزن المؤقت log_msg المخصص وإتلاف المكدس،” Cisco Talos قال. “اعتمادًا على الاحتياطات الأمنية التي تم تمكينها على المضيف المعني، قد يكون من الممكن إجراء المزيد من الاستغلال.”

هناك مجموعة أخرى من الثغرات الأمنية تتعلق ببطاقة اتصالات الشبكة Riello NetMan 204 المستخدمة في أنظمة إمدادات الطاقة غير المنقطعة (UPS) والتي يمكن أن تمكن الجهات الفاعلة الخبيثة من السيطرة على UPS وحتى التلاعب ببيانات السجل المجمعة.

- CVE-2024-8877 – حقن SQL في ثلاث نقاط نهاية لواجهة برمجة التطبيقات /cgi-bin/db_datalog_w.cgi، و/cgi-bin/db_eventlog_w.cgi، و/cgi-bin/db_multimetr_w.cgi التي تسمح بتعديل البيانات بشكل عشوائي

- CVE-2024-8878 – إعادة تعيين كلمة المرور غير المصادق عليها عبر نقطة النهاية /recoverpassword.html التي يمكن إساءة استخدامها للحصول على netmanid من الجهاز، والذي يمكن من خلاله حساب رمز الاسترداد لإعادة تعيين كلمة المرور

“إن إدخال رمز الاسترداد في ‘/recoverpassword.html’ يؤدي إلى إعادة تعيين بيانات اعتماد تسجيل الدخول إلى admin:admin،” توماس ويبر من CyberDanube قالمشيرة إلى أن ذلك قد يمنح المهاجم القدرة على اختطاف الجهاز وإيقاف تشغيله.

تظل كلا الثغرات الأمنية دون تصحيح، مما يستلزم قيام المستخدمين بتقييد الوصول إلى الأجهزة في البيئات الحرجة حتى يتم توفير الإصلاح.

وتجدر الإشارة أيضًا إلى العديد من نقاط الضعف الحرجة في AJCloud منصة إدارة كاميرا IP التي، إذا تم استغلالها بنجاح، يمكن أن تؤدي إلى كشف بيانات المستخدم الحساسة وتزويد المهاجمين بالتحكم الكامل عن بعد في أي كاميرا متصلة بالخدمة السحابية المنزلية الذكية.

“يمكن الاستفادة من أمر P2P المدمج، والذي يوفر عمدا الوصول التعسفي للكتابة إلى ملف التكوين الرئيسي، إما لتعطيل الكاميرات بشكل دائم أو تسهيل تنفيذ التعليمات البرمجية عن بعد من خلال تشغيل تجاوز سعة المخزن المؤقت،” Elastic Security Labs قالمشيرة إلى أن جهودها للوصول إلى الشركة الصينية لم تنجح حتى الآن.

CISA تحذر من الهجمات المستمرة ضد شبكات التكنولوجيا التشغيلية

ويأتي هذا التطور في الوقت الذي أشارت فيه وكالة الأمن السيبراني وأمن البنية التحتية الأمريكية (CISA) إلى التهديدات المتزايدة للتكنولوجيا التشغيلية التي يمكن الوصول إليها عبر الإنترنت (OT) وأجهزة أنظمة التحكم الصناعية (ICS)، بما في ذلك تلك الموجودة في قطاع أنظمة المياه والصرف الصحي (WWS).

“قد تسمح أنظمة OT/ICS المكشوفة والضعيفة للجهات الفاعلة في مجال التهديد السيبراني باستخدام بيانات الاعتماد الافتراضية، أو تنفيذ هجمات القوة الغاشمة، أو استخدام أساليب أخرى غير معقدة للوصول إلى هذه الأجهزة والتسبب في ضرر،” CISA قال.

وفي وقت سابق من شهر فبراير/شباط الماضي، فرضت الحكومة الأمريكية عقوبات على ستة مسؤولين مرتبطين بوكالة الاستخبارات الإيرانية لمهاجمتهم كيانات البنية التحتية الحيوية في الولايات المتحدة ودول أخرى.

تضمنت هذه الهجمات استهداف واختراق وحدات التحكم المنطقية القابلة للبرمجة (PLCs) من سلسلة Unitronics Vision إسرائيلية الصنع والتي يتم كشفها علنًا للإنترنت من خلال استخدام كلمات المرور الافتراضية.

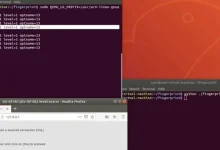

قامت شركة الأمن السيبراني الصناعي Claroty منذ ذلك الحين بفتح أداتين مفتوحتي المصدر تسمى PCOM2TCP وPCOMClient التي تسمح للمستخدمين باستخراج معلومات الطب الشرعي من HMIs/PLCs المدمجة مع Unitronics.

“PCOM2TCP، يمكّن المستخدمين من تحويل رسائل PCOM التسلسلية إلى رسائل TCP PCOM والعكس”. قال. “الأداة الثانية، التي تسمى PCOMClient، تمكن المستخدمين من الاتصال بسلسلة Unitronics Vision/Samba PLC الخاصة بهم، والاستعلام عنها، واستخراج معلومات الطب الشرعي من PLC.”

علاوة على ذلك، حذرت Claroty من النشر المفرط لحلول الوصول عن بعد داخل بيئات التكنولوجيا التشغيلية – في أي مكان بين 4 و 16 – يخلق مخاطر أمنية وتشغيلية جديدة للمؤسسات.

“نشرت 55% من المؤسسات أربعة أو أكثر من أدوات الوصول عن بعد التي تربط التكنولوجيا التشغيلية بالعالم الخارجي، وهي نسبة مثيرة للقلق من الشركات التي لديها أسطح هجوم موسعة تكون إدارتها معقدة ومكلفة.” ذُكر.

“يجب على المهندسين ومديري الأصول السعي بشكل حثيث للقضاء على أو تقليل استخدام أدوات الوصول عن بعد منخفضة الأمان في بيئة التكنولوجيا التشغيلية، وخاصة تلك التي لديها نقاط ضعف معروفة أو تلك التي تفتقر إلى ميزات الأمان الأساسية مثل MFA.”