Necro Android تطبيقات مشهورة تستخدم لنشر برامج ضارة جديدة

Google Play Protect تحذير المستخدمين أو حظر التطبيقات المعروفة بأنها تظهر سلوكًا ضارًا، حتى عندما تأتي هذه التطبيقات من مصادر خارج Play

تم استخدام إصدارات معدلة من تطبيقات Android الشرعية المرتبطة بـ Spotify وWhatsApp وMinecraft لتقديم إصدار جديد من أداة تحميل البرامج الضارة المعروفة التي تسمى Necro.

كاسبيرسكي قال كما تم العثور على بعض التطبيقات الضارة على متجر Google Play. لقد تم تنزيلها بشكل تراكمي 11 مليون مرة. وهي تشمل –

- Wuta Camera – لقطة جميلة دائمًا (com.benqu.wuta) – أكثر من 10 ملايين عملية تنزيل

- Max Browser-Private & Security (com.max.browser) – أكثر من مليون عملية تنزيل

حتى وقت كتابة هذا التقرير، لم يعد Max Browser متاحًا للتنزيل من متجر Play. من ناحية أخرى، تم تحديث Wuta Camera (الإصدار 6.3.7.138) لإزالة البرامج الضارة. تم إصدار أحدث إصدار من التطبيق، 6.3.8.148، في 8 سبتمبر 2024.

ليس من الواضح حاليًا كيف تم اختراق كلا التطبيقين من خلال البرامج الضارة في المقام الأول، على الرغم من أنه يُعتقد أن مجموعة مطوري البرامج المارقة (SDK) لدمج القدرات الإعلانية هي الجاني.

تم اكتشاف Necro (يجب عدم الخلط بينه وبين شبكة الروبوتات التي تحمل الاسم نفسه) لأول مرة من قبل شركة الأمن السيبراني الروسية في عام 2019 عندما تم إخفاؤها داخل تطبيق شائع لمسح المستندات يسمى CamScanner.

CamScanner لاحقًا اللوم المشكلة المتعلقة بمجموعة SDK للإعلانات المقدمة من جهة خارجية تدعى AdHub والتي قالت إنها تحتوي على وحدة نمطية ضارة لاسترداد البرامج الضارة في المرحلة التالية من خادم بعيد، وتعمل بشكل أساسي كمحمل لجميع أنواع البرامج الضارة على الأجهزة الضحية.

ولا يختلف الإصدار الجديد من البرنامج الضار، على الرغم من أنه يحتوي على تقنيات تشويش لتجنب اكتشافه، ولا سيما الاستفادة من إخفاء المعلومات لإخفاء الحمولات.

وقال ديمتري كالينين، الباحث في كاسبرسكي: “يمكن للحمولات التي تم تنزيلها، من بين أمور أخرى، عرض الإعلانات في نوافذ غير مرئية والتفاعل معها، وتنزيل وتنفيذ ملفات DEX العشوائية، وتثبيت التطبيقات التي تم تنزيلها”.

ويمكنه أيضًا “فتح روابط عشوائية في نوافذ WebView غير المرئية وتنفيذ أي تعليمات برمجية JavaScript فيها، وتشغيل نفق عبر جهاز الضحية، وربما الاشتراك في الخدمات المدفوعة.”

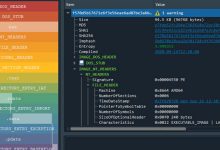

إحدى وسائل التوصيل البارزة لـ Necro هي الإصدارات المعدلة من التطبيقات والألعاب الشهيرة التي تتم استضافتها على مواقع ومتاجر تطبيقات غير رسمية. بمجرد التنزيل، تقوم التطبيقات بتهيئة وحدة تسمى Coral SDK، والتي بدورها ترسل طلب HTTP POST إلى خادم بعيد.

يستجيب الخادم لاحقًا برابط إلى ملف صورة PNG مزعوم مستضاف على adoss.spinsok(.)com، وبعد ذلك يتابع SDK استخراج الحمولة الرئيسية – ملف أرشيف Java (JAR) المشفر بـ Base64 – منه.

يتم تحقيق وظائف Necro الضارة من خلال مجموعة من الوحدات الإضافية (المعروفة أيضًا باسم المكونات الإضافية) التي يتم تنزيلها من خادم القيادة والتحكم (C2)، مما يسمح لها بتنفيذ مجموعة واسعة من الإجراءات على جهاز Android المصاب –

- NProxy – إنشاء نفق عبر جهاز الضحية

- الجزيرة – قم بإنشاء رقم عشوائي زائف يستخدم كفاصل زمني (بالمللي ثانية) بين عرض الإعلانات المتطفلة

- الويب – اتصل بشكل دوري بخادم C2 وقم بتنفيذ تعليمات برمجية عشوائية بأذونات مرتفعة عند تحميل روابط محددة

- Cube SDK – وحدة مساعدة تقوم بتحميل المكونات الإضافية الأخرى للتعامل مع الإعلانات في الخلفية

- اضغط – قم بتنزيل تعليمات برمجية JavaScript عشوائية وواجهة WebView من خادم C2 المسؤول عن تحميل الإعلانات وعرضها سرًا

- Happy SDK/Jar SDK – وحدة تجمع بين وحدات NProxy ووحدات الويب مع بعض الاختلافات البسيطة

وقد أدى اكتشاف Happy SDK إلى زيادة احتمالية أن يقوم ممثلو التهديد الذين يقفون وراء الحملة بتجربة إصدار غير معياري أيضًا.

وقال كالينين: “يشير هذا إلى أن Necro قابل للتكيف بشكل كبير ويمكنه تنزيل إصدارات مختلفة من نفسه، ربما لتقديم ميزات جديدة”.

تظهر بيانات القياس عن بعد التي جمعتها كاسبرسكي أنها منعت أكثر من عشرة آلاف هجوم Necro في جميع أنحاء العالم في الفترة ما بين 26 أغسطس و15 سبتمبر 2024، حيث تمثل روسيا والبرازيل وفيتنام والإكوادور والمكسيك وتايوان وإسبانيا وماليزيا وإيطاليا وتركيا أكبر عدد من الهجمات. من الهجمات.

وقال كالينين: “هذا الإصدار الجديد عبارة عن أداة تحميل متعددة المراحل تستخدم تقنية إخفاء المعلومات لإخفاء حمولة المرحلة الثانية، وهي تقنية نادرة جدًا للبرامج الضارة على الأجهزة المحمولة، فضلاً عن التشويش لتجنب الكشف”.

“تمنح البنية المعيارية لمنشئي حصان طروادة نطاقًا واسعًا من الخيارات للتسليم الشامل والمستهدف لتحديثات أداة التحميل أو الوحدات الضارة الجديدة اعتمادًا على التطبيق المصاب.”

تحديث

عند الوصول للتعليق، شارك متحدث باسم Google البيان أدناه مع The Hacker News –

تمت إزالة جميع الإصدارات الضارة من التطبيقات التي حددها هذا التقرير من Google Play قبل نشر التقرير. تتم حماية مستخدمي Android تلقائيًا من الإصدارات المعروفة من هذه البرامج الضارة بواسطة جوجل بلاي للحماية، والذي يتم تشغيله افتراضيًا على أجهزة Android المزودة بخدمات Google Play. يمكن لـ Google Play Protect تحذير المستخدمين أو حظر التطبيقات المعروفة بأنها تظهر سلوكًا ضارًا، حتى عندما تأتي هذه التطبيقات من مصادر خارج Play.