تطبيق Crypto Scam WalletConnect متجر جوجل بلاي ليس آمناً بالكامل: اكتشاف تطبيق ضار جديد

لم يعتمد التطبيق الضار على ناقلات الهجوم التقليدية مثل الأذونات أو تسجيل لوحة المفاتيح

اكتشف باحثو الأمن السيبراني تطبيقًا ضارًا لنظام Android على متجر Google Play، والذي مكّن الجهات الفاعلة التي تقف وراءه من سرقة ما يقرب من 70 ألف دولار من العملات المشفرة من الضحايا على مدار فترة خمسة أشهر تقريبًا.

التطبيق المراوغ، الذي حددته شركة Check Point، يتنكر على أنه تطبيق شرعي WalletConnect بروتوكول مفتوح المصدر لخداع المستخدمين المطمئنين لتنزيله.

وقالت شركة الأمن السيبراني: “ساعدت المراجعات المزيفة والعلامات التجارية المتسقة التطبيق على تحقيق أكثر من 10000 عملية تنزيل من خلال احتلاله مرتبة عالية في نتائج البحث”. قال في التحليل، مضيفًا أن هذه هي المرة الأولى التي يستهدف فيها تجفيف العملات المشفرة مستخدمي الأجهزة المحمولة حصريًا.

تشير التقديرات إلى أن أكثر من 150 مستخدمًا وقعوا ضحية لعملية الاحتيال، على الرغم من أنه يُعتقد أنه لم يتأثر جميع المستخدمين الذين قاموا بتنزيل التطبيق باستنزاف العملة المشفرة.

تضمنت الحملة توزيع تطبيق خادع يحمل عدة أسماء مثل “Mestox Calculator” و”WalletConnect – DeFi & NFTs” و”WalletConnect – Airdrop Wallet” (co.median.android.rxqnqb).

على الرغم من أن التطبيق لم يعد متاحًا للتنزيل من سوق التطبيقات الرسمي، إلا أن البيانات من منصة تحليلات التطبيقات Sensor Tower يظهر أنها كانت شائعة في نيجيريا والبرتغال وأوكرانيا، ومرتبطة بمطور اسمه أونس ليز.

تم ربط المطور أيضًا بتطبيق Android آخر يسمى “Uniswap DeFI” (com.lis.uniswapconverter) والذي ظل نشطًا على متجر Play لمدة شهر تقريبًا بين مايو ويونيو 2023.

ومن غير المعروف حاليًا ما إذا كان التطبيق يحتوي على أي وظائف ضارة .

ومع ذلك، يمكن تنزيل كلا التطبيقين من مصادر متجر تطبيقات الطرف الثالث، مما يسلط الضوء مرة أخرى على المخاطر التي يفرضها تنزيل ملفات APK من الأسواق الأخرى.

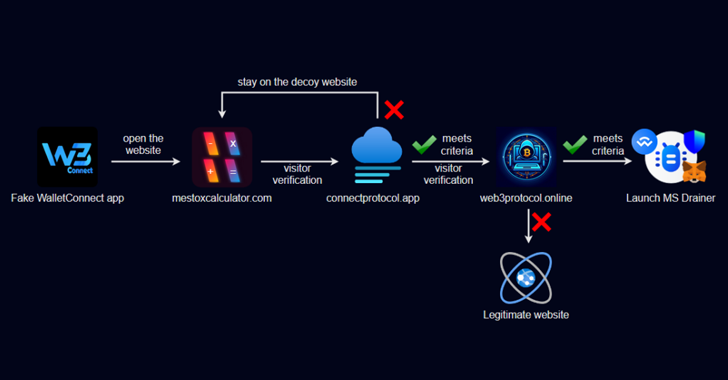

بمجرد التثبيت، تم تصميم تطبيق WallConnect المزيف لإعادة توجيه المستخدمين إلى موقع ويب مزيف بناءً على عنوان IP الخاص بهم وسلسلة وكيل المستخدم، وإذا كان الأمر كذلك، فأعد توجيههم مرة أخرى إلى موقع آخر يحاكي Web3Inbox.

يتم نقل المستخدمين الذين لا يستوفون المعايير المطلوبة، بما في ذلك أولئك الذين يزورون عنوان URL من متصفح الويب على سطح المكتب، إلى موقع ويب شرعي لتجنب الكشف، مما يسمح بشكل فعال للجهات الفاعلة في مجال التهديد بتجاوز عملية مراجعة التطبيق في متجر Play.

إلى جانب اتخاذ خطوات لمنع التحليل وتصحيح الأخطاء، فإن المكون الأساسي للبرامج الضارة هو أداة تجفيف العملات المشفرة المعروفة باسم MS Drainer، والتي تطالب المستخدمين بربط محفظتهم وتوقيع العديد من المعاملات للتحقق من محفظتهم.

يتم إرسال المعلومات التي يدخلها الضحية في كل خطوة إلى خادم الأوامر والتحكم (cakeserver(.)online) الذي بدوره يرسل استجابة تحتوي على تعليمات لبدء معاملات ضارة على الجهاز وتحويل الأموال إلى عنوان المحفظة التابع للمهاجمين.

وقال باحثو Check Point: “على غرار سرقة العملة المشفرة الأصلية، يخدع التطبيق الضار المستخدم أولاً لتوقيع معاملة في محفظته”.

“من خلال هذه المعاملة، يمنح الضحية الإذن لعنوان المهاجم 0xf721d710e7C27323CC0AeE847bA01147b0fb8dBF (حقل “العنوان” في التكوين) لنقل الحد الأقصى لمبلغ الأصل المحدد (إذا كان مسموحًا به بموجب عقده الذكي).”

في الخطوة التالية، يتم نقل الرموز المميزة من محفظة الضحية إلى محفظة مختلفة (0xfac247a19Cc49dbA87130336d3fd8dc8b6b944e1) التي يسيطر عليها المهاجمون.

وهذا يعني أيضًا أنه إذا لم يقم الضحية بإلغاء إذن سحب الرموز المميزة من محفظته، فيمكن للمهاجمين الاستمرار في سحب الأصول الرقمية بمجرد ظهورها دون الحاجة إلى أي إجراء آخر.

وقالت Check Point إنها حددت أيضًا تطبيقًا ضارًا آخر يعرض ميزات مماثلة “Walletconnect | Web3Inbox” (co.median.android.kaebpq) الذي كان متاحًا سابقًا على متجر Google Play في فبراير 2024.

وقد اجتذب أكثر من 5000 عملية تنزيل.

وأشارت الشركة إلى أن “هذا الحادث يسلط الضوء على التطور المتزايد لتكتيكات الجرائم الإلكترونية، لا سيما في مجال التمويل اللامركزي، حيث يعتمد المستخدمون غالبًا على أدوات وبروتوكولات الطرف الثالث لإدارة أصولهم الرقمية”.

“لم يعتمد التطبيق الضار على ناقلات الهجوم التقليدية مثل الأذونات أو تسجيل لوحة المفاتيح.

وبدلاً من ذلك، استخدم العقود الذكية والروابط العميقة لاستنزاف الأصول بصمت بمجرد خداع المستخدمين لاستخدام التطبيق.”