تهديد جديد يهدد أمن الحوسبة السحابية: ثغرة في أدوات حاوية NVIDIA

تم الكشف عن ثغرة أمنية خطيرة في مجموعة أدوات حاوية NVIDIA

تم الكشف عن ثغرة أمنية خطيرة في مجموعة أدوات حاوية NVIDIA والتي، إذا تم استغلالها بنجاح، يمكن أن تسمح لممثلي التهديد بالخروج من حدود الحاوية والحصول على حق الوصول الكامل إلى المضيف الأساسي.

الثغرة الأمنية، تعقبها CVE-2024-0132، يحمل درجة CVSS 9.0 من أصل 10.0 كحد أقصى. تمت معالجتها في الإصدار v1.16.2 من NVIDIA Container Toolkit والإصدار 24.6.2 من NVIDIA GPU Operator.

“تحتوي مجموعة أدوات حاوية NVIDIA 1.16.1 أو إصدار سابق على وقت التحقق من وقت الاستخدام (توكتو) ثغرة أمنية عند استخدامها مع التكوين الافتراضي حيث قد تتمكن صورة حاوية معدة خصيصًا من الوصول إلى نظام الملفات المضيف،” NVIDIA قال في استشارة.

“قد يؤدي الاستغلال الناجح لهذه الثغرة الأمنية إلى تنفيذ التعليمات البرمجية، ورفض الخدمة، وتصعيد الامتيازات، والكشف عن المعلومات، والتلاعب بالبيانات.”

تؤثر المشكلة على جميع إصدارات NVIDIA Container Toolkit حتى الإصدار 1.16.1، وNvidia GPU Operator حتى الإصدار 24.6.1 ويتضمنه. ومع ذلك، فإنه لا يؤثر على حالات الاستخدام حيث يتم استخدام واجهة جهاز الحاوية (CDI).

قالت شركة الأمن السحابي Wiz، التي اكتشفت الخلل وأبلغت NVIDIA في 1 سبتمبر 2024، إنها يمكن أن تسمح للمهاجم الذي يتحكم في صور الحاوية التي تديرها مجموعة الأدوات بإجراء عملية هروب من الحاوية والحصول على حق الوصول الكامل إلى المضيف الأساسي.

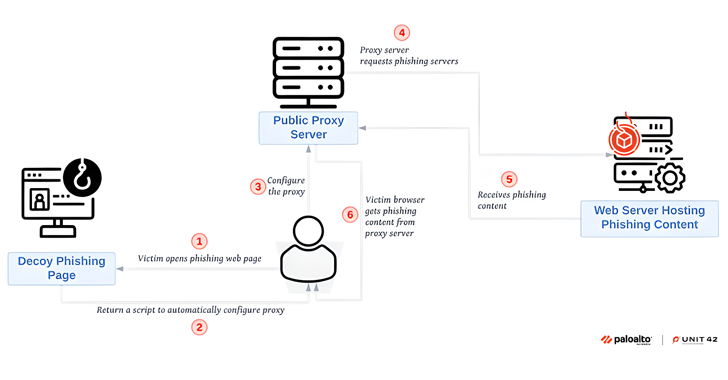

في سيناريو الهجوم الافتراضي، يمكن لممثل التهديد استغلال النقص كسلاح عن طريق إنشاء صورة حاوية مارقة، والتي عند تشغيلها على النظام الأساسي المستهدف بشكل مباشر أو غير مباشر، تمنحهم الوصول الكامل إلى نظام الملفات.

يمكن أن يتحقق ذلك في شكل هجوم على سلسلة التوريد حيث يتم خداع الضحية لتشغيل الصورة الضارة، أو بدلاً من ذلك، عبر الخدمات التي تسمح بموارد GPU المشتركة.

“من خلال هذا الوصول، يمكن للمهاجم الآن الوصول إلى مآخذ توصيل Container Runtime Unix (docker.sock/containerd.sock)،” الباحثون الأمنيون شير تماري ورونين شوستين وأندريس ريانشو. قال.

“يمكن استخدام هذه المقابس لتنفيذ أوامر عشوائية على النظام المضيف بامتيازات الجذر، مما يؤدي إلى التحكم الفعال في الجهاز.”

تشكل المشكلة خطرًا شديدًا على البيئات المنسقة ومتعددة المستأجرين، لأنها قد تسمح للمهاجم بالهروب من الحاوية والحصول على إمكانية الوصول إلى البيانات والأسرار الخاصة بالتطبيقات الأخرى التي تعمل على نفس العقدة، وحتى نفس المجموعة.

تم حجب الجوانب الفنية للهجوم في هذه المرحلة لمنع جهود الاستغلال. يوصى بشدة أن يتخذ المستخدمون خطوات لتطبيق التصحيحات للحماية من التهديدات المحتملة.

وقال الباحثون: “في حين أن الضجيج المتعلق بالمخاطر الأمنية للذكاء الاصطناعي يميل إلى التركيز على الهجمات المستقبلية المستندة إلى الذكاء الاصطناعي، فإن نقاط الضعف في البنية التحتية للمدرسة القديمة في مجموعة تقنيات الذكاء الاصطناعي المتزايدة باستمرار تظل الخطر المباشر الذي يجب على فرق الأمن إعطاء الأولوية والحماية منه”. .