ارتفاع هجمات الفدية في 2023: هل المنظمات مستعدة؟

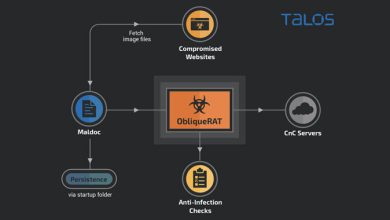

زادت هجمات برامج الفدية من حيث التعقيد والقدرات خلال العام الماضي، من تقنيات التهرب ومكافحة التحليل الجديدة إلى المتغيرات الأكثر سرية المشفرة بلغات جديدة، قامت مجموعات برامج الفدية بتكييف تكتيكاتها لتجاوز استراتيجيات الدفاع المشتركة بشكل فعال.

ستغطي هذه المقالة فقط بعضًا من تلك التطورات الجديدة في الربع الثالث من عام 2023 بالإضافة إلى تقديم توقعات للأرباع السنوية القادمة.

الهدف العام هو إنشاء ملخص للأهداف الرئيسية (سواء القطاعية أو الوطنية أو الإقليمية)، والتقنيات الجديدة المستخدمة مع التركيز على الحوادث الكبرى، والتطورات الجديدة التي تهم الأهداف المحتملة، بالإضافة إلى شكل الأشياء القادمة. في مستقبل تطوير Ransomware.

زيادة استخدام الثغرات الأمنية كسلاح لتقديم برامج الفدية:

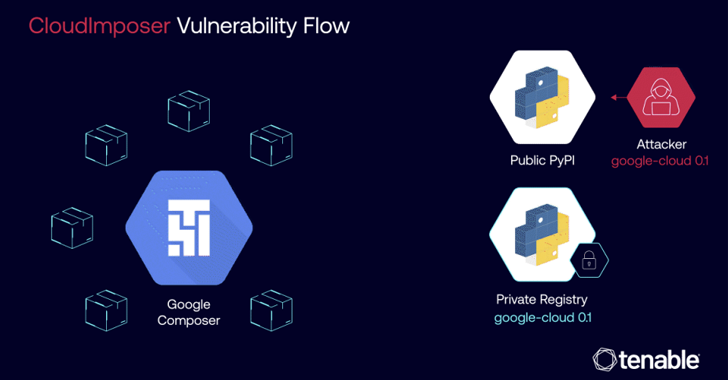

لاحظت Cyble زيادة في حالات استخدام الثغرات الأمنية كوسيلة لتوصيل برامج الفدية وغيرها من البرامج الضارة في الأشهر الأخيرة، مع التركيز بشكل خاص على أجهزة الشبكات.

يمثل هذا تحولًا عن التركيز الذي تمت ملاحظته سابقًا على تسليح برامج وتطبيقات نقل الملفات المُدارة (MFT).

وقد لوحظ ذلك في تأثير نقاط الضعف عالية التأثير التي أدت إلى اختراق عمالقة الصناعة، كما لوحظ في حالة ثغرة MOVEit وهجوم سلسلة التوريد Barracuda Networks.

وتُظهر جميع المؤشرات الخاصة بالربع الثالث والأشهر الماضية أن مشغلي برامج الفدية سيستمرون في استخدام نقاط الضعف كسلاح واستغلال الأيام الصفرية لتوصيل حمولات برامج الفدية لاختراق أهدافهم.

في حين أن الأيام الصفرية تكون، بحكم التعريف، غير معروفة حتى يتم استغلالها، يمكن للمؤسسات اتخاذ خطوات لضمان تقليل تعرضها لهجمات اليوم الصفري القابلة للاستغلال.

تحتاج المؤسسات أيضًا إلى التأكد من أن البرامج والمنتجات التي تستخدمها محدثة وتنفيذ استراتيجيات التوعية السيبرانية لضمان تحديد نقاط الضعف التي يحتمل أن تكون قابلة للاستغلال وتأمينها على أساس الأولوية.

على الرغم من أن هذا اكتشاف مهم يجب مراقبته، مختبرات أبحاث وذكاء Cyble (CRIL) اكتشف العديد من الاتجاهات الأخرى في مجال برامج الفدية والتي تستحق مراقبتها:

1. تحول التركيز القطاعي – صناعة الرعاية الصحية في مرمى النيران

في حين شهد النصف الأول من العام زيادة في هجمات برامج الفدية على قطاع التصنيع، تشير الاتجاهات الأخيرة إلى تحول في التركيز نحو قطاع الرعاية الصحية.

وقد أدى هذا إلى دفع الرعاية الصحية إلى أعلى 5 قطاعات مستهدفة من قبل مجموعات برامج الفدية، وهو ما يمثل ما يقرب من ربع جميع هجمات برامج الفدية.

هذه الهجمات لها دافع محدد – لجمع المعلومات الصحية المحمية (PHI) وغيرها من البيانات الحساسة التي يمكن لمقدمي الرعاية الصحية والمؤسسات الوصول إليها وبيع هذه البيانات على الويب المظلم.

يعتبر قطاع الرعاية الصحية معرضًا بشكل خاص لهجمات برامج الفدية نظرًا لأنه يتمتع بسطح هجوم كبير للغاية يمتد على العديد من مواقع الويب والبوابات ومليارات الأجهزة الطبية القائمة على إنترنت الأشياء، وشبكة كبيرة من شركاء سلسلة التوريد والبائعين.

وبالتالي، من الضروري وضع خطة موحدة للأمن السيبراني لهذا القطاع للحفاظ على أمان هذه البيانات الهامة وضمان التشغيل السلس لوظائف الرعاية الصحية الحيوية.

2. تظل المنظمات ذات الدخل المرتفع هي محور التركيز الأساسي

غالبًا ما يبدو مشغلو برامج الفدية عشوائيين عندما يتعلق الأمر بأهدافهم؛ ومع ذلك، فمن المعروف أنهم يفضلون استهداف المنظمات ذات الدخل المرتفع التي تتعامل مع البيانات الحساسة.

وهذا لا يساعد فقط في تعزيز ملف تعريف مشغل برامج الفدية باعتباره تهديدًا خطيرًا، ولكنه يضمن أيضًا فرصة أكبر لدفع مبالغ برامج الفدية.

والسبب في ذلك ذو شقين: تتمتع المنظمات ذات الدخل المرتفع بالوسائل اللازمة لدفع الفدية الباهظة المطلوبة، كما أنها أكثر عرضة لتشويه صورتها فيما يتعلق بالظهور غير كفؤة في التعامل مع البيانات الحساسة والاحتفاظ بسمعتها كشركة مرموقة. .

إلى جانب الرعاية الصحية، كانت القطاعات الأكثر استهدافًا في الربع السابق هي الخدمات المهنية، وتكنولوجيا المعلومات وخدمات تكنولوجيا المعلومات، والإنشاءات نظرًا لارتفاع صافي ثروتها وأسطح الهجوم الموسعة.

3. تظل الولايات المتحدة الدولة الأكثر استهدافًا

في حين أن العديد من الاتجاهات حول ضحايا وتكتيكات برامج الفدية تتطور على أساس ربع سنوي، إلا أن النمط الثابت المتمثل في كون الولايات المتحدة هي المنطقة الأكثر استهدافًا من قبل مشغلي برامج الفدية هو أمر ثابت.

ويتجلى ذلك من خلال حقيقة أنه في الربع الثالث من عام 2023 وحده، واجهت الولايات المتحدة المزيد من هجمات برامج الفدية مقارنة بالربع الثالث من عام 2023. الدول العشرة القادمة مجموع.

ويمكن أن نعزو السبب وراء ذلك إلى الدور الفريد الذي تلعبه الولايات المتحدة في كونها دولة رقمية للغاية تتمتع بقدر هائل من المشاركة والتواصل العالمي.

ونظرًا للعوامل الجيوسياسية، تعد الولايات المتحدة أيضًا هدفًا رئيسيًا للمجموعات الناشطة في مجال القرصنة التي تستفيد من برامج الفدية لتحقيق أهدافها بسبب الظلم الاجتماعي المتصور أو للاحتجاج على السياسات الخارجية والمحلية.

وجاءت المملكة المتحدة في المرتبة الثانية من حيث حجم هجمات برامج الفدية في الربع الثالث، تليها إيطاليا وألمانيا.

4. لا يزال LOCKBIT يمثل تهديدًا قويًا – في حين تعمل مجموعات برامج الفدية الأحدث على إنشاء اسم لنفسها بسرعة

بينما كان إجمالي هجمات LOCKBIT أقل قليلاً من الربع السابق (انخفاض 5٪)، وما زالوا يستهدفون أكبر عدد من الضحايا 240 ضحية مؤكدة في الربع الثالث من عام 2023.

ومع ذلك، لم يكن اللاعبون الجدد في ساحة برامج الفدية خاملين. شهد الربع الثالث من عام 2023 ارتفاعًا في الهجمات من مجموعات أحدث مثل Cactus وINC Ransom وMetaencryptor وThreeAM وKnight Ransomware وCyclop Group وMedusaLocker، مما يشير إلى أن هذه المجموعات، على الرغم من أنها لا تتمتع بنفس الملف الشخصي والحضور العالمي مثل اللاعبين الرئيسيين مثل LOCKBIT ، تظل تهديدات قوية.

5. الاعتماد المتزايد على Rust وGoLang في الإصدارات الأحدث من برامج الفدية

لقد حاولت مجموعات برامج الفدية دائمًا جعل أنشطتها أكثر صعوبة أو حتى من المستحيل اكتشافها أو تحليلها. وهذا يجعل من الصعب على الضحايا وخبراء الأمن السيبراني والحكومات تحليل ودراسة برامج الفدية وناقل العدوى وطريقة التشغيل – وبعد ذلك يتم تنفيذ الإجراءات التصحيحية وفقًا لذلك.

ومع ذلك، فإن الأنماط الأخيرة التي لاحظناها تُظهر الشعبية المتزايدة لـ Rust وGoLang بين مجموعات برامج الفدية رفيعة المستوى مثل Hive وAgenda وLuna وRansomExx. والسبب في ذلك ذو شقين مرة أخرى: لغات البرمجة مثل Rust تجعل من الصعب تحليل نشاط برامج الفدية على نظام الضحية.

تتمتع بميزة إضافية تتمثل في كونها أسهل في التخصيص لاستهداف أنظمة تشغيل متعددة، مما يزيد من القدرة الفتاكة وقاعدة الهدف لأي برنامج فدية تم إنشاؤه باستخدام هذه اللغات.

كيف تفاعلت المنظمات مع هذه التطورات؟

يبدو أن كل دورة إخبارية تحتوي على حادثة واحدة على الأقل لوقوع منظمة رفيعة المستوى أو أحد رواد الصناعة ضحية لبرامج الفدية في مرحلة ما، ومن الأمثلة الرئيسية على ذلك الاختراقات الأخيرة لـ Caesar’s Palace وMGM Casino بواسطة BlackCat/ALPHV Ransomware.

وقد لفت هذا الأمر انتباه الهيئات الحكومية والتنظيمية في جميع أنحاء العالم، التي اتخذت تدابير للمساعدة في التخفيف من تأثير هجمات برامج الفدية وحدوثها. لقد أخذت الشركات الأمور على عاتقها أيضًا من خلال تنفيذ ممارسات لمنع المخاطر والتخفيف من تأثير هجمات برامج الفدية. بعض الخطوات الملحوظة التي لاحظناها هي:

1. التركيز على تدريب الموظفين

غالبًا ما تكون القوى العاملة في المؤسسة هي خط الدفاع الأول ضد أي هجوم، وفيروسات الفدية ليست استثناءً. وبناء على ذلك، قامت الشركات بتكثيف برامج التدريب والتوعية في مجال الأمن السيبراني، وطرح دورات تدريبية إلزامية في مجال الأمن السيبراني وتعزيز ثقافة الوعي السيبراني. وتشمل الأمثلة الرئيسية على ذلك التدريب على كيفية التعرف على محاولات التصيد الاحتيالي، والتعامل مع المرفقات المشبوهة، وتحديد محاولات الهندسة الاجتماعية.

2. تخطيط الاستجابة للحوادث

على الرغم من الجهود المبذولة لمنعها، لا يزال من الممكن حدوث هجمات Ransomware بسبب عوامل مختلفة. وقد أخذت المنظمات ذلك في الاعتبار وزادت تركيزها على تطوير استجابة شاملة لمثل هذه الحوادث. يتضمن ذلك البروتوكولات القانونية لإخطار السلطات، والخطوات التالية للأمن الداخلي، واستجابات فريق أمن المعلومات، وعزل أي أنظمة/منتجات متأثرة.

3. تعزيز الاسترداد والنسخ الاحتياطي

تهدف هجمات برامج الفدية إلى هدفين أساسيين: الوصول إلى البيانات الحساسة وتشفير هذه البيانات لجعلها غير قابلة للاستخدام للمؤسسات المستهدفة. ولمعالجة هذه المخاطر، بدأت المؤسسات في التركيز بشكل أكبر على النسخ الاحتياطي للبيانات الحساسة وإنشاء عمليات استرداد شاملة لها.

4. تنفيذ بنية الثقة المعدومة والمصادقة متعددة العوامل

سبق أن استغلت مجموعات برامج الفدية العنصر البشري لتمكين أو تعزيز هجمات برامج الفدية عبر وسطاء الوصول الأولي، وهجمات التصيد الاحتيالي، وما إلى ذلك. وردًا على ذلك، قامت الشركات بتطبيق بنية الثقة المعدومة والمصادقة متعددة العوامل (MFA) عبر جميع المنصات والبيانات المهمة، مما يتطلب مستويات متعددة من المصادقة التي تم التحقق منها لمنح الوصول إلى البيانات الحساسة.

5. تبادل المعلومات الاستخبارية والتعاون مع سلطات إنفاذ القانون

قامت المؤسسات في نفس الصناعات بإنشاء مراكز تحليل ومشاركة المعلومات (ISACs) للمساعدة في تجميع مواردها ومعلوماتها للمساعدة في مكافحة محاولات برامج الفدية المستقبلية.

كما أنهم يعملون بشكل وثيق مع هيئات إنفاذ القانون والهيئات التنظيمية للإبلاغ عن محاولات برامج الفدية والمساعدة في تشخيص أوجه القصور الأمنية.

6. زيادة اعتماد/استخدام منصات استخبارات التهديدات

نظرًا لكفاءتها المحددة في هذا المجال، فضلاً عن قدراتها المتقدمة في مجال الذكاء الاصطناعي والتعلم الآلي، تستخدم المؤسسات بشكل متزايد منصات تحليل التهديدات لخبراتها واكتشاف الحالات الشاذة والتحليل السلوكي للحصول على معلومات حول التهديدات في الوقت الفعلي للمساعدة في التخفيف من هجمات برامج الفدية.

7. التركيز على إدارة الثغرات الأمنية

لقد برزت الثغرات الأمنية إلى دائرة الضوء على مدى السنوات القليلة الماضية في حوادث كبرى مثل ثغرات MoveIT وPaperCut الأخيرة التي تتيح عمليات استغلال وهجمات إلكترونية. وبناءً على ذلك، قامت المؤسسات بتطبيق إدارة الثغرات الأمنية والبروتوكولات لضمان تحديث جميع البرامج المهمة وتصحيحها بانتظام.

8. تأمين سلاسل التوريد وإدارة مخاطر البائعين

في حالة عدم تمكن مشغل برامج الفدية من اختراق مؤسسة ما، فليس من غير المعتاد أن يستهدفوا سلسلة التوريد الخاصة بها عبر البائعين والشركاء والأطراف الثالثة التي قد لا تتمتع بالأمن السيبراني.

وبناءً على ذلك، قامت المؤسسات بإجراء تقييمات لمخاطر البائعين للتأكد من أن سلسلة التوريد الخاصة بها بأكملها محكمة الإغلاق ومحمية بشكل موحد ضد محاولات برامج الفدية المحتملة.

اكتشف الأفكار الأساسية وافهم كيف تطور مجموعات برامج الفدية تكتيكاتها لاستهداف الضحايا. قم بتنزيل تقرير برامج الفدية للربع الثالث من عام 2023 الآن.

كيف يمكن لمنصة Cyble Vision لمعلومات التهديدات والمدعومة بالذكاء الاصطناعي أن تساعدك؟

من خلال الرؤية الثاقبة لكل من شبكة الويب السطحية والعميقة، يمكن لبرنامج Vision أن يبقيك متقدمًا بخطوة على مشغلي برامج الفدية.

- من خلال التحليل الدقيق للتهديدات، يمكن أن تساعد Vision في تحديد نقاط الضعف في بصمة المخاطر الرقمية لمؤسستك وإرشادك حول كيفية تأمين هذه الثغرات التي من المحتمل أن تستغلها مجموعات برامج الفدية.

- يتمتع Vision بالقدرة على فحص سطح الهجوم بالكامل، ويمتد إلى البائعين والشركاء والأطراف الثالثة أيضًا، مما يمنحك القدرة على تأمين سلسلة التوريد والنظام البيئي بالكامل من الهجمات.

- إن كونها مدعومة بالذكاء الاصطناعي تسمح لشركة Vision بمسح كميات هائلة من البيانات من جميع أجزاء الشبكة السطحية والعميقة والمظلمة، مما يسمح بإجراء تحديثات في الوقت الفعلي لسلوك الجهات التهديدية.

- من خلال التركيز على مراقبة Darkweb، يمكن أن تتيح لك Vision تتبع أنماط وإجراءات ممثل التهديد على Darkweb. بدءًا من مناقشة متغير جديد وحتى مراقبة البرامج التابعة، يمكنك البقاء متقدمًا بخطوة على مشغلي Ransomware.

إذا كنت مهتمًا باستكشاف كيف يمكن لبرنامج Vision تعزيز أمان مؤسستك، فتواصل مع خبراء الأمن السيبراني في Cyble للحصول على عرض توضيحي مجاني هنا.