قدمت شركة أبل طلبا للفصل الطوعي في الدعوى القضائية التي رفعتها سابقا ضد شركة NSO Group الإسرائيلية المتخصصة في تطوير برمجيات التجسس، مشيرة إلى أنّ المشهد المتغير لمخاطر الأمن السيبراني قد يفرض كشف معلومات “استخباراتية حساسة” تتعلق بقدراتها في…

برامج

كانت الغارات جزءًا من شكوى جنائية (PDF) قدمها GFF ، Netzpolitik، الصحفيون بلا حدود (روج) ، والمركز الأوروبي للحقوق الدستورية وحقوق الإنسان (ecchr) ضد المديرين الإداريين في Finfisher GmbH في يوليو 2019.

قام باحثو الأمن السيبرانيون بتركيب الألفاظ على أجهزة ذكية جديدة متصلة بالإنترنت في البرية لأداء المهام الشائنة ، ومعظمها من هجمات DDOS ، وتعدين عملة العملة المشفرة غير المشروعة.

بعد الكشف عنهم بمسؤولية لشركة Apple ، اتخذ صانع iPhone خطوات لتصحيح العيوب في غضون 1-2 أيام عمل ، مع قلة أخرى ثابتة في غضون فترة قصيرة من 4-6 ساعات

في الشهر الماضي فقط ، أصدر مكتب التحقيقات الفيدرالي ووزارة الصحة والخدمات الإنسانية (HHS) ، ووكالة أمن الأمن السيبراني والبنية التحتية (CISA) تحذيرًا من تهديد وشيك من هجمات الفدية على المستشفيات الأمريكية ومقدمي الرعاية الصحية.

مع استمرار التحقيقات في الهجوم الشهير على سلسلة توريد SolarWinds، كشف باحثون في الأمن السيبراني عن سلالة ثالثة من البرمجيات الضارة تم نشرها في بيئة تطوير الشركة، بهدف زرع باب خلفي داخل منصة مراقبة الشبكات Orion. البرمجية،…

كشف الباحثون عن عائلة جديدة من البرامج الضارة التي تعمل بنظام Android والتي تسيء إلى خدمات إمكانية الوصول في الجهاز لاختطاف بيانات اعتماد المستخدم وتسجيل الصوت والفيديو.

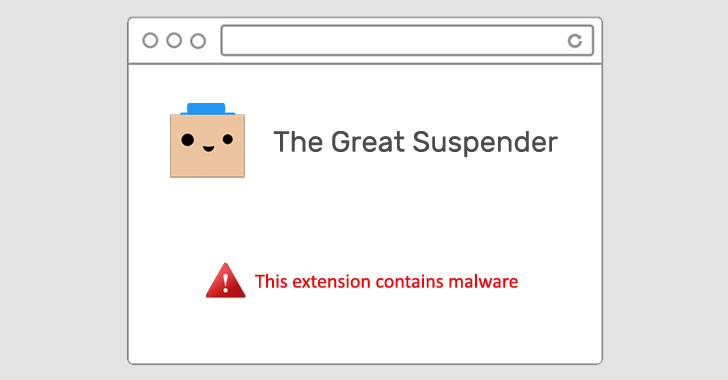

تمت إزالة Google يوم الخميس الشعر العظيم، تمديد كروم شهير يستخدمه ملايين المستخدمين ، من متجرها على الويب Chrome لتحتوي على برامج ضارة. استغرق الأمر أيضًا الخطوة غير العادية لإلغاء تنشيطها من أجهزة الكمبيوتر للمستخدمين. “هذا الامتداد يحتوي على برامج…

قام Wardle بالتفصيل امتدادًا لـ Safari Adware يسمى GoSearch22 الذي تم كتابته في الأصل لتشغيله على رقائق Intel X86 ولكن تم نقله منذ ذلك الحين لتشغيله على رقائق M1 القائمة على الذراع. تم عرض امتداد Rogue ، وهو متغير للبرامج…

يتطور عالم الأمن السيبراني باستمرار إلى أشكال جديدة من التهديدات ونقاط الضعف. لكن Fraansomware يثبت أنه حيوان مختلف – الأكثر تدميراً ، مستمرًا ، تحديًا سيئًا للوقاية منه ، ولا يظهر أي علامات على التباطؤ. يمكن أن يؤدي انخفاض…

ظهر الضغط في Wildpressure لأول مرة في مارس 2020 استنادًا إلى عملية البرامج الضارة التي توزعت طروادة C ++ التي تم إيصالها بالكامل والتي يطلق عليها "Milum" والتي مكنت ممثل التهديد من الحصول على سيطرة عن بُعد على الجهاز المتسق.…

تشير أحدث النتائج من SecureWorks إلى توسيع نفس الحملة التي تم تفصيلها مسبقًا من قبل ProofPoint و ESET الشهر الماضي ، والتي تضمنت استخدام متغير جديد من Plugx Conducted Hodur ، لذلك تم تصنيفه بسبب تداخله مع إصدار آخر يسمى…

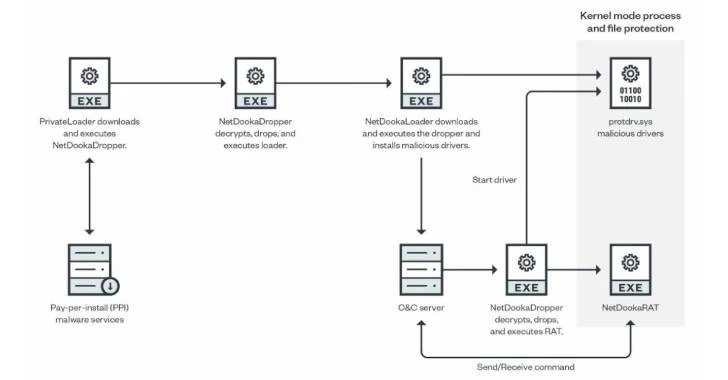

يتم توزيع الإطار من خلال خدمة الدفع (PPI) ويحتوي على أجزاء متعددة ، بما في ذلك اللودر ، وقطارة ، وبرنامج حماية ، و Accouse Access بالكامل (RAT) الذي ينفذ بروتوكول اتصالات الشبكة الخاص به ،" Trend Micro. قال في…

"تم استخدام عمليات الإملاءات التي استمرت 0 يومًا إلى جانب مآثر يوم N حيث استفاد المطورون من الفرق الزمني بين عندما تم تصحيح بعض الأخطاء الحرجة ولكن لم يتم وضع علامة عليها كمسائل أمان وعندما تم نشر هذه البقع بالكامل…

معروف باستغلالها للتطبيقات التي تواجه الويب وتسلل لأجهزة نقطة النهاية التقليدية ، يوضح ممثل تهديدات راسخ مثل APT 41 بما في ذلك الهاتف المحمول في ترسانة البرامج الضارة كيف أن نقاط النهاية المتنقلة هي أهداف ذات قيمة عالية مع الشركات…

كشفت الجهة الفاعلة للتهديدات ذات دوافع مالية والتي تعتبر الوسيط الأول (IAB) لبيع إمكانية الوصول الى المنظمات المخترقة للخصوم بعرض القيام بهجمات متابعة مثل برامج الفدية وأطلقت وحدة مكافحة التهديدات SecureWorks (CTU) على مجموعة الجرائم الإلكترونية لحن الذهب، والذي…

زادت هجمات برامج الفدية من حيث التعقيد والقدرات خلال العام الماضي، من تقنيات التهرب ومكافحة التحليل الجديدة إلى المتغيرات الأكثر سرية المشفرة بلغات جديدة، قامت مجموعات برامج الفدية بتكييف تكتيكاتها لتجاوز استراتيجيات الدفاع المشتركة بشكل فعال. ستغطي هذه المقالة فقط…

من خلال استغلال هذه الثغرة الأمنية، نجحت شركة Velvet Ant في تنفيذ برنامج ضار مخصص لم يكن معروفًا من قبل والذي سمح لمجموعة التهديد بالاتصال عن بعد بأجهزة Cisco Nexus المخترقة، وتحميل ملفات إضافية، وتنفيذ تعليمات برمجية على الأجهزة"، حسبما…

أتذكر أنني راهنت ضد كمبيوتر شركة آي بي إم ديب بلو خلال مباراة الشطرنج ضد الأستاذ الكبير غاري كاسباروف في عام 1997، لكنني أذهلت عندما أعلنت الآلة النصر

اختراق الحسابات…قبل عامين فقط، لم يكن سوى عدد قليل من محترفي IAM يعرفون ما هي حسابات الخدمة. في السنوات الأخيرة، أصبحت هذه الحسابات الصامتة غير البشرية (NHI). أحد أسطح الهجوم الأكثر استهدافًا وتعرضًا للخطر. تشير التقييمات إلى أن حسابات الخدمة…

وقد لوحظ أن جهات التهديد التي لها علاقات مع كوريا الشمالية تستخدم حزم Python المسمومة كوسيلة لتقديم برنامج ضار جديد يسمى PondRAT كجزء من حملة مستمرة.

لم تعد برامج الفدية مجرد تهديد؛ إنها صناعة بأكملها. لقد أصبح مجرمو الإنترنت أكثر تطوراً، وأساليبهم تتطور بسرعة

Google Play Protect تحذير المستخدمين أو حظر التطبيقات المعروفة بأنها تظهر سلوكًا ضارًا، حتى عندما تأتي هذه التطبيقات من مصادر خارج Play

هذه التقنية مدبلجة SpAIware، يمكن إساءة استخدامه لتسهيل "الاستخلاص المستمر للبيانات لأي معلومات كتبها المستخدم أو الردود التي تلقاها ChatGPT، بما في ذلك أي جلسات دردشة مستقبلية