مايكروسوفت تحذر: تصاعد هجمات Xorddos على أجهزة Linux!

برامج ضارة Linux Botnet المعروفة باسم xorddos شهدت زيادة في النشاط بنسبة 254 ٪ على مدار الأشهر الستة الماضية ، وفقًا لآخر أبحاث من Microsoft.

متابعة ماكس نيوز

مايكروسوفت…برامج ضارة Linux Botnet المعروفة باسم xorddos شهدت زيادة في النشاط بنسبة 254 ٪ على مدار الأشهر الستة الماضية ، وفقًا لآخر أبحاث من Microsoft.

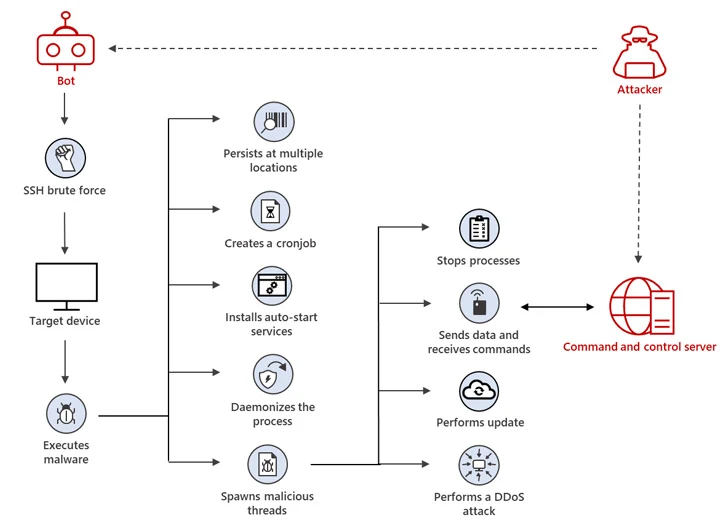

من المعروف أن طروادة ، سميت على تنفيذ هجمات رفض الخدمة على أنظمة Linux واستخدامها للتشفير المستند إلى XOR للاتصالات مع خادم القيادة والسيطرة (C2).

نشيط منذ عام 2014 على الأقل.

“إن الطبيعة المعيارية لـ Xorddos” توفر للمهاجمين مع طروادة متعددة الاستخدامات قادرة على إصابة مجموعة متنوعة من بنيات نظام Linux “، راتنيش باندي ، ييفغيني كولاكوف ، وجوناثان بار أو فريق Microsoft 365 Defender Research قال في الغوص العميق الشامل من البرامج الضارة.

“تعتبر هجمات قوة SSH الغاشمة تقنية بسيطة نسبيًا ولكنها فعالة للحصول على الوصول إلى الجذر على عدد من الأهداف المحتملة.”

يتم الحصول على التحكم عن بُعد على إنترنت الأشياء الضعيفة وغيرها من الأجهزة المتصلة بالإنترنت عن طريق هجمات قوى شل (SSH) الآمنة (SSH) ، مما يمكّن البرامج الضارة من تشكيل روبوت قادر على حمل هجمات رفض الخدمة الموزعة.

إلى جانب تجميعها من أجل ARM و X86 و X64 ، تم تصميم البرامج الضارة لدعم توزيعات Linux المختلفة ، ناهيك عن الميزات لسلوك المعلومات الحساسة ، وتثبيت ROOTKIT ، والعمل كمتجه للأنشطة المتابعة.

في علامة أخرى على أن البرامج الضارة يمكن أن تعمل كقناة للتهديدات الأخرى ، يتم بعد ذلك إصابة الأجهزة التي تم اختراقها في الأصل باستخدام Xorddos مع طروادة Linux أخرى تسمى تسونامي ، والتي تنشر بعد ذلك عملة معدنية XMRIG.

في السنوات الأخيرة ، استهدفت Xorddos خوادم Docker غير المحمية مع منافذ مكشوفة (2375) ، باستخدام أنظمة ضحية للتغلب على شبكة أو خدمة مستهدفة مع حركة مرور مزيفة لجعلها لا يمكن الوصول إليها.

ظهر Xorddos منذ ذلك الحين كأفضل تهديد مستهدف في Linux في عام 2021 ، يليه Mirai و Mozi ، وهو ما يمثل أكثر من 22 ٪ من جميع البرامج الضارة IoT التي لوحظت في شركة Crowdstrike البرية ، لكل شركة الأمن السيبراني.

“يستخدم Xorddos آليات التهرب والمثابرة التي تسمح لعملياتها بالبقاء قويًا وشبحًا” ، أشار الباحثون.

“تشمل قدراتها على التهرب تشويش أنشطة البرامج الضارة ، والتهرب من آليات الكشف القائمة على القواعد والبحث في الملفات الضارة القائمة على التجزئة ، وكذلك استخدام تقنيات مكافحة التنفس لكسر التحليل القائم على الأشجار.”