برامج تجسس “Cytrox” تستهدف مستخدمي Android بثغرات يوم الصفر!

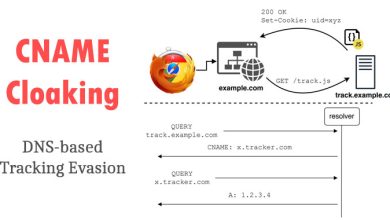

"تم استخدام عمليات الإملاءات التي استمرت 0 يومًا إلى جانب مآثر يوم N حيث استفاد المطورون من الفرق الزمني بين عندما تم تصحيح بعض الأخطاء الحرجة ولكن لم يتم وضع علامة عليها كمسائل أمان وعندما تم نشر هذه البقع بالكامل عبر نظام Android البيئي"

متابعة ماكس نيوز

Cytrox…أشارت مجموعة تحليل التهديدات من Google (TAG) يوم الخميس إلى مطور برامج التجسس في شمال مقدوني يدعى Cytrox لتطوير مآثر مقابل خمسة عيوب يوم الصفر (المعروف أيضًا باسم 0 يومًا) ، وأربعة في Chrome وواحدة في Android ، لاستهداف مستخدمي Android.

“تم استخدام عمليات الإملاءات التي استمرت 0 يومًا إلى جانب مآثر يوم N حيث استفاد المطورون من الفرق الزمني بين عندما تم تصحيح بعض الأخطاء الحرجة ولكن لم يتم وضع علامة عليها كمسائل أمان وعندما تم نشر هذه البقع بالكامل عبر نظام Android البيئي” ، قال.

يُزعم أن Cytrox قام بتعبئة المآثر وبيعها لمختلف ممثلين مدعتين للحكومة تقع في مصر ، أرمينيا ، اليونان ، مدغشقر ، كوت ديفوار ، صربيا ، إسبانيا ، وإندونيسيا ، التي بدورها ، سلاح الأخطاء في ثلاث حملات مختلفة على الأقل.

شركة المراقبة التجارية هي صانع المفترس، زرع مماثل بالنسبة إلى NSO Group Pegasus ، ومن المعروف أنها طورت أدوات تمكن عملائها من اختراق أجهزة iOS وأجهزة Android.

في ديسمبر 2021 ، كشفت منصات META (سابقًا فيسبوك) أنها عملت لإزالة ما يقرب من 300 حساب على Facebook و Instagram استخدمته الشركة كجزء من حملات التسوية.

قائمة العيوب الخمسة التي تستغلها الصفر في Chrome و Android أدناه –

وفقًا لـ TAG ، بدأت جميع الحملات الثلاث المعنية عبر بريد إلكتروني لصيد الرمح الذي يحتوي على روابط لمرة واحدة تحاكي خدمات URL المختصرة التي ، بمجرد النقر فوقها ، أعادت توجيه الأهداف إلى مجال روغ الذي أسقط المآثر قبل أخذ الضحية إلى موقع أصيل.

“كانت الحملات محدودة – في كل حالة ، نقوم بتقييم عدد الأهداف كان في عشرات المستخدمين” ، أشار Lecigne و Resell. “إذا لم يكن الرابط نشطًا ، فقد تم إعادة توجيه المستخدم مباشرة إلى موقع ويب شرعي.”

كان الهدف النهائي للعملية ، الذي تم تقييمه للباحثين ، هو توزيع برامج ضارة يطلق عليها اسم Alien ، والتي تعمل كسلائف لتحميل المفترس على أجهزة Android المصابة.

تم تصميم البرامج الضارة “البسيطة” ، التي تتلقى أوامر من Predator عبر آلية اتصالات Inter Process (IPC) ، لتسجيل الصوت ، وإضافة شهادات CA ، وإخفاء التطبيقات للتهرب من الكشف.

تم إجراء أول حملات الثلاث في أغسطس 2021. لقد استخدمت Google Chrome كنقطة انطلاق على جهاز Samsung Galaxy S21 لإجبار المستعرض على تحميل عنوان URL آخر في متصفح الإنترنت Samsung دون الحاجة إلى تفاعل المستخدم عن طريق استغلال CVE-2021-38000.

تدخل آخر ، والذي حدث بعد شهر واحد وتم تسليمه إلى Samsung Galaxy S10 ، تضمن سلسلة استغلال باستخدام CVE-2021-37973 و CVE-2011-37976 للهروب من صندوق الرمل الكروم (لا ينبغي الخلط بينه وبين رمل الخصوصية) ، والاستفادة منه لإسقاط استغلال ثانٍ لتصاعد الامتيازات ونشر الباب الخلفي.

تم اكتشاف الحملة الثالثة-استغلال أندرويد كامل لمدة 0 يومًا-في أكتوبر 2021 على هاتف Samsung حديثًا يدير أحدث إصدار من Chrome.

لقد تعثرت معًا عن عيوب ، CVE-2011-38003 و CVE-2021-1048 ، للهروب من صندوق الرمل وتسوية النظام عن طريق حقن التعليمات البرمجية الضارة في عمليات مميزة.

أشارت علامة Google إلى أنه على الرغم من أن CVE-2011-1048 تم إصلاحه في Kernel Linux في سبتمبر 2020 ، إلا أنه لم يتم إعادة نشره إلى Android حتى العام الماضي مثل يصلح لم يتم تمييزها كمسألة أمنية.

وقال الباحثون “المهاجمون يبحثون بنشاط ويستفيدون من نقاط الضعف التي تم تحديدها ببطء”.

“سيتطلب معالجة الممارسات الضارة لصناعة المراقبة التجارية اتباع نهج قوي وشامل يشمل التعاون بين فرق استخبارات التهديد ، والمدافعين عن الشبكة ، والباحثين الأكاديميين ومنصات التكنولوجيا.”