هاكرز صينيون يستغلون برامج الحماية لاختراق قطاع الاتصالات!

ظهرت Shadowpad ، التي تحمل اسم "تحفة من البرامج الضارة التي تم بيعها من القطاع الخاص في التجسس الصيني" ، كخليفة لـ Plugx في عام 2015 ، حتى لو كانت المتغيرات الأخيرة قد ظهرت باستمرار كجزء من الحملات المختلفة المرتبطة بممثلي التهديد الصيني.

متابعات-ميكسي نيوز

هاكرز صينيون….وقد لوحظت مجموعة من الإجراءات الإلكترونية المحاذاة الصينية وهي تضرب قطاع الاتصالات في آسيا الوسطى مع إصدارات من البرامج الضارة مثل Shadowpad و Plugx.

ربطت شركة الأمن السيبراني Sentinelone التدخلات مع ممثل يتتبعه تحت اسم “Moshen Dragon” ، مع تداخل تكتيكي بين مجموعة تهديدات أخرى يشار إليها باسم البندا البدوية (المعروف أيضًا باسم Redfoxtrot).

“Plugx و Shadowpad لهما تاريخ راسخ من الاستخدام بين ممثلي التهديد الناطقين بالصينية في المقام الأول من أجل نشاط التجسس” ، جوي تشن في سينتينيلون قال. “هذه الأدوات لها وظائف مرنة ومعيار ويتم تجميعها عبر شلاك الصدفة لتجاوز منتجات حماية نقطة النهاية التقليدية بسهولة.”

ظهرت Shadowpad ، التي تحمل اسم “تحفة من البرامج الضارة التي تم بيعها من القطاع الخاص في التجسس الصيني” ، كخليفة لـ Plugx في عام 2015 ، حتى لو كانت المتغيرات الأخيرة قد ظهرت باستمرار كجزء من الحملات المختلفة المرتبطة بممثلي التهديد الصيني.

على الرغم من أنها معروفة بنشرها مجموعة القرصنة التي ترعاها الحكومة التي يطلق عليها أطلس البرونز (المعروف أيضًا باسم APT41 أو Barium أو Winnti) منذ عام 2017 على الأقل ، فقد انضم عدد متزايد من ممثلي التهديدات الأخرى المرتبطة بالصين.

في وقت سابق من هذا العام ، نسبت SecureWorks مجموعات نشاط الظل المتميزة إلى مجموعات الدولة القومية الصينية التي تعمل في التوافق مع وكالة الاستخبارات المدنية في وزارة أمن الدولة (MSS) وجيش التحرير الشعبي (PLA).

أحدث النتائج من Sentinelone Dovetails مع تقرير سابق من Trellix في أواخر مارس والتي كشفت عن حملة هجوم Redfoxtrot تستهدف قطاعات الاتصالات والدفاع في جنوب آسيا مع متغير جديد من البرامج الضارة المكانية المسمى تعويذة.

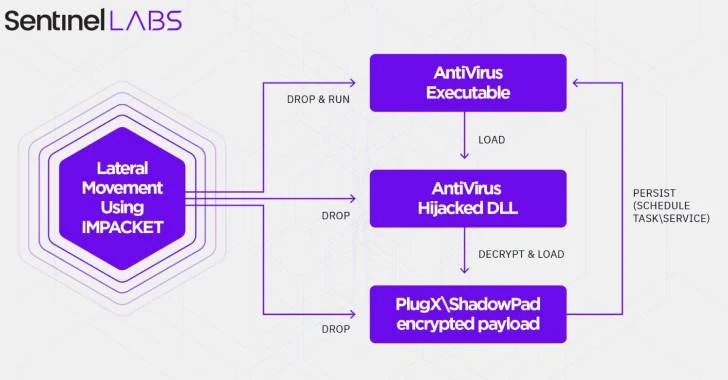

تتضمن TTPs Moshen Dragon إساءة استخدام برامج مضادة للفيروسات المشروعة التي تنتمي إلى Bitdefender و Kaspersky و McAfee و Symantec و Trend Micro إلى SideLoad Shadowpad و Talisman على الأنظمة التي تعرضها المساءلة عن طريق تقنية تسمى DLL Search Order Hijacking.

في الخطوة اللاحقة ، يتم استخدام DLL المختطف لفك تشفير وتحميل حمولة الظل النهائية أو الحمولة المكوّنة الموجودة في نفس المجلد الذي يتم تنفيذه في الفيروسات القابلة للتنفيذ. يتم تحقيق الثبات إما عن طريق إنشاء مهمة مجدولة أو خدمة.

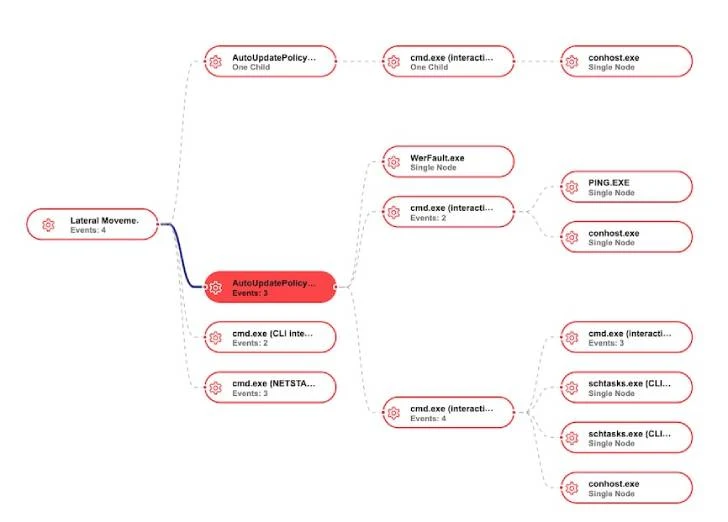

على الرغم من اختطاف منتجات الأمن ، فإن التكتيكات الأخرى التي اعتمدتها المجموعة تتضمن استخدام أدوات القرصنة المعروفة ونصوص الفريق الأحمر لتسهيل سرقة الاعتماد والحركة الجانبية وترشيح البيانات. لا يزال متجه الوصول الأولي غير واضح حتى الآن.

وقال تشن: “بمجرد قيام المهاجمين بإنشاء موطئ قدم في أحد المنظمة ، فإنهم يتابعون الحركة الجانبية عن طريق الاستفادة من المستحضر داخل الشبكة ، ويضعون الباب الخلفي السلبي في بيئة الضحية ، وحصاد أكبر عدد ممكن من بيانات الاعتماد لضمان وصول غير محدود ، والتركيز على ترشيح البيانات”.