حملات إلكترونية تدمر جهازك .. تعرف عليها

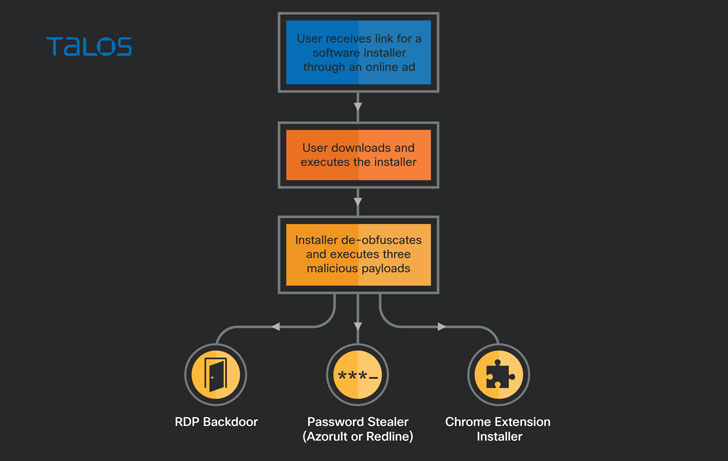

كشفت تقارير أمنية حديثة عن سلسلة من الحملات الإلكترونية الخبيثة التي تستغل المثبتات المزيفة لتطبيقات وألعاب شهيرة مثل Viber وWeChat وNoxPlayer وBattlefield، كوسيلة لخداع المستخدمين وتحفيزهم على تنزيل برمجيات ضارة، تشمل بابًا خلفيًا جديدًا وامتدادًا خبيثًا لمتصفح Google Chrome، بهدف سرقة بيانات الاعتماد والمعلومات الحساسة المخزنة على الأجهزة المستهدفة.

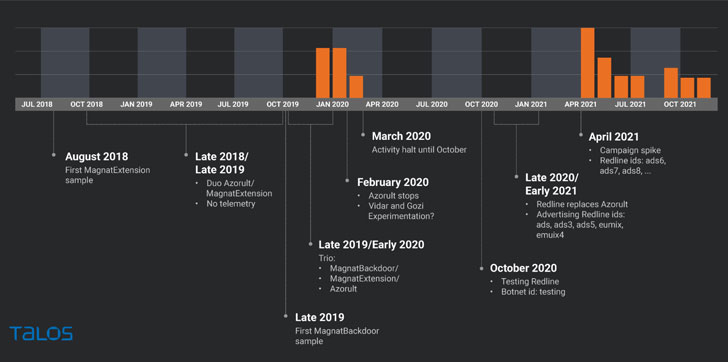

وأوضحت شركة Cisco Talos، المتخصصة في الأمن السيبراني، أن حمولة هذه البرمجيات الضارة نُسبت إلى جهة تهديد غير معروفة تُعرف بالاسم المستعار “Magnat”، مشيرة إلى أن هذه الأدوات الخبيثة تمر بعمليات تطوير وتحسين مستمرة من قبل منفذيها.

وبحسب التحقيقات، تعود بداية هذه الهجمات إلى أواخر عام 2018، حيث تم رصد نشاط محدود في نهاية 2019 وبداية 2020، قبل أن تعود بقوة في موجات جديدة منذ أبريل 2021. وتستهدف هذه الحملات في المقام الأول المستخدمين في كندا، تليها الولايات المتحدة وأستراليا وإيطاليا وإسبانيا والنرويج.

وتنبه الجهات الأمنية المستخدمين إلى ضرورة توخي الحذر عند تحميل البرامج أو الإضافات من مصادر غير رسمية، والتأكد من موثوقية الموقع والمصدر، لتفادي الوقوع ضحية لهذه الهجمات الإلكترونية المتطورة.

وأحد الجوانب اللافتة في هذه الهجمات هو استخدام تقنية “الإعلانات الخبيثة” (Malvertising)، حيث يتم استهداف المستخدمين الذين يبحثون عن برامج شهيرة عبر محركات البحث، من خلال عرض روابط دعائية مضللة تؤدي إلى تنزيل مثبتات مزيفة.

وتتضمن هذه المثبتات الخبيثة أدوات متقدمة مثل برنامج “RedLine Stealer”، المتخصص في سرقة كلمات المرور، إضافة إلى امتداد خبيث لمتصفح كروم يُعرف باسم “magnatextension”، تم تصميمه لتسجيل ضغطات المفاتيح والتقاط لقطات شاشة من الجهاز المصاب

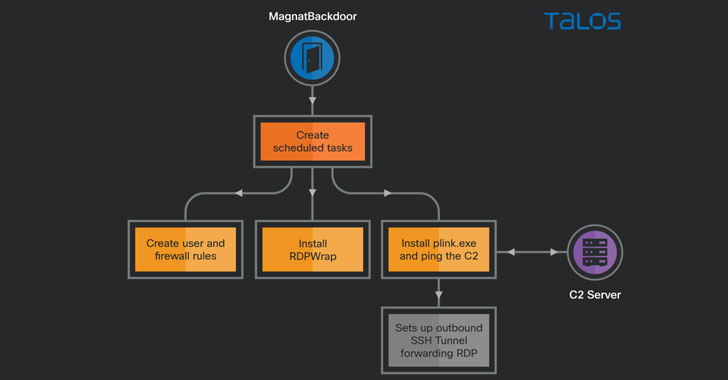

كما يتم تثبيت باب خلفي يُدار تلقائيًا، يتيح للمهاجمين الوصول عن بُعد إلى الجهاز المستهدف، مما يعرض بيانات المستخدم وأمنه الرقمي للخطر.

وكشف باحثون في شركة “تالوس” الأمنية عن امتداد متصفح خبيث يُعرف باسم MagnatExtension، يتمتع بقدرات واسعة تهدد أمن المستخدمين، متجاوزًا أنظمة الحماية التقليدية مثل “التصفح الآمن” من غوغل.

وأوضحت التحليلات أن الامتداد لا يكتفي بتجاوز الحماية، بل يحمل ميزات خطرة تشمل سرقة بيانات النماذج، وجمع ملفات تعريف الارتباط (Cookies)، وتنفيذ تعليمات JavaScript ضارة عن بُعد. ووفقًا لبيانات القياس عن بعد التي راجعتها “تالوس”، فقد تم رصد أول عينة من هذا الامتداد في أغسطس من عام 2018.

من أبرز الجوانب التقنية للامتداد الخبيث، وجود بنية اتصالات مع خوادم القيادة والسيطرة (C2) تتميز بمرونة عالية. فرغم أن عنوان الاتصال الأساسي مع الخادم يكون مضمّنًا داخل الشيفرة بطريقة معقدة، إلا أن الامتداد يمتلك القدرة على تحديث هذا العنوان تلقائيًا من خلال الخادم ذاته باستخدام قائمة نطاقات بديلة.

وفي حال فشل هذه الطريقة، يستخدم الامتداد أسلوبًا بديلًا مثيرًا للقلق، يتمثل في البحث على منصة “تويتر” باستخدام علامات تصنيف محددة مثل #Aquamamba2019 و #Ololo2019 للحصول على عنوان C2 جديد.

تدعو جهات أمنية المستخدمين وشركات التقنية إلى توخي الحذر، والتأكد من عدم تثبيت امتدادات مشبوهة من خارج المتاجر الرسمية، مع تعزيز أنظمة الحماية والتحديث الدوري للأدوات الأمنية. كما يشدد الخبراء على أهمية مراقبة سلوك الامتدادات المثبتة ومراجعة الأذونات الممنوحة لها.

في تطور لافت لأساليب الهجمات السيبرانية، كشفت تحليلات أمنية أن امتداد المتصفح الخبيث MagnatExtension يستخدم طريقة ذكية لبناء عناوين خوادم القيادة والسيطرة (C2) من تغريدات على منصة “تويتر”. إذ يقوم المهاجمون بنشر تغريدات تحتوي على علامات تصنيف محددة مثل #quamamba2019، ويُستخرج اسم المجال من التغريدة عبر تجميع الحرف الأول من كل كلمة في النص المرفق.

فعلى سبيل المثال، تغريدة تتضمن النص:

“المناطق المضطربة اسفنجي تنتهي محركات مستديرة نشطة بعد سنوات راكدة. وحدات زاحفة صناعية”،

تُحوَّل إلى اسم المجال: stataready(.)ICU، من خلال تسلسل الأحرف الأولى من كل كلمة.

بمجرد أن يتم الوصول إلى خادم الأوامر والسيطرة النشط، يبدأ الامتداد بجمع بيانات حساسة من جهاز الضحية، تشمل تاريخ التصفح، وملفات تعريف الارتباط، وبيانات النماذج، وضربات المفاتيح، ولقطات الشاشة. ثم تُجزأ هذه البيانات في سلسلة JSON مشفرة، وتُرسل إلى الخادم عبر طلب HTTP من نوع POST.

ويُشفّر محتوى البيانات باستخدام مفتاح خاص مضمّن ضمن دالة فك التشفير داخل الشيفرة البرمجية، فيما يتم تشفير هذا المفتاح نفسه باستخدام المفتاح العام لخادم القيادة والسيطرة، ما يزيد من صعوبة فك التشفير أو اعتراض البيانات أثناء النقل.

يحذر خبراء الأمن السيبراني من خطورة هذا النوع من الهجمات المعقدة، ويدعون المستخدمين إلى توخي الحذر من الروابط والامتدادات المشبوهة، مع التأكيد على أهمية استخدام برامج مكافحة الفيروسات الحديثة، وتحديث المتصفحات وأنظمة التشغيل باستمرار.

وفي هذا السياق، قال الباحث في وحدة “سيسكو تالوس” Tiago Pereira:”بناءً على استخدام الامتداد في سرقة كلمات المرور وطبيعته المشابهة لأحصنة طروادة المصرفية، نُرجّح أن الهدف الأساسي للمهاجمين هو الحصول على بيانات اعتماد المستخدمين، سواء لبيعها لاحقًا أو لاستخدامها في عمليات استغلال أخرى.”

وأضاف Pereira أن الغموض لا يزال يكتنف الهدف من نشر منافذ بروتوكول سطح المكتب البعيد (RDP) المكشوفة، لكنه رجّح أن تكون هذه الخطوة إما بغرض بيع وصول RDP، أو استخدامها لتجاوز ميزات الأمان المرتبطة بعناوين IP أو أدوات الحماية الأخرى المثبتة على أجهزة الضحايا، أو لاختراق أنظمة ذات أهمية استراتيجية بالنسبة للمهاجم.

وتُبرز هذه الهجمات المتقدمة الحاجة المُلحّة لتعزيز الوعي الأمني، ومراقبة الامتدادات البرمجية المشبوهة، والاعتماد على حلول دفاعية متطورة لحماية بيانات المستخدمين من التهديدات المتصاعدة