تقنية CNAME Cloaking: أسلوب جديد يخدع المتصفحات لتجاوز أدوات الحماي

قامت شركة Apple بتعيين الكرة مع ميزة Safari تسمى حماية التتبع الذكي (ITPفي يونيو 2017 ، وضع معيار خصوصية جديد على سطح المكتب والجوال لتقليل تتبع المواقع عبر "مزيد من الحد من ملفات تعريف الارتباط وبيانات موقع الويب الأخرى". بعد ذلك بعامين ، حدد صانع iPhone خطة منفصلة تسمى "الخصوصية الحفاظ على إسناد النقر على الإعلان"لجعل الإعلانات عبر الإنترنت خاصة.

CNAME Cloaking…مع انخفاض صانعي المتصفح بشكل مطرد على تتبع الجهات الخارجية ، تتبنى شركات تكنولوجيا الإعلانات بشكل متزايد تقنية DNS للتهرب من هذه الدفاعات ، مما يشكل تهديدًا لأمن الويب والخصوصية.

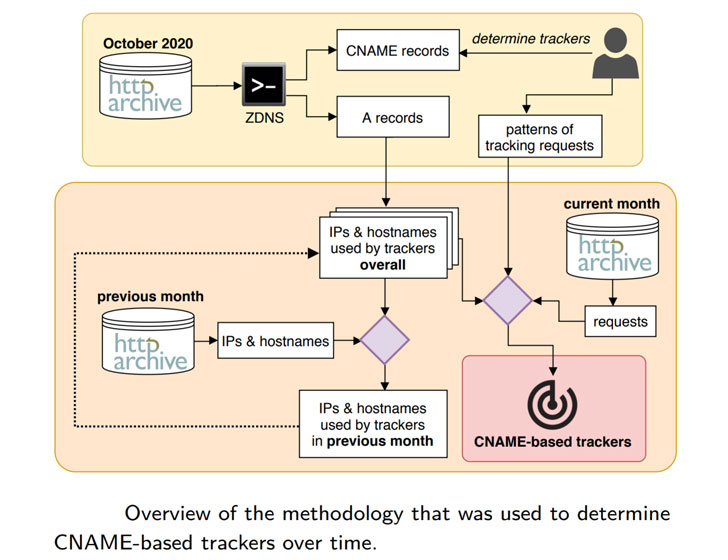

مُسَمًّى cname cloakingوقالت مجموعة من الباحثين يانا ديموفا ، غونز أكار ، لوكاسز أوليجنيك ، وتولينج ، وتوم فانو ، “إن ممارسة عدم التمييز بين التمييز بين الطرف الأول والطرف الثالث لا تؤدي فقط إلى تسرب معلومات خاصة حساسة دون معرفة وموافقة المستخدمين ، بل” زيادة (السطح) لتهديد أمان الويب ، وتوم فان غوثيمي في دراسة جديدة.

“هذا نظام التتبع يستفيد من سجل CNAME على نطاق فرعي بحيث يكون في نفس الموقع لموقع الويب بما في ذلك” ، الباحثون قال في الورقة. “على هذا النحو ، فإن الدفاعات التي تمنع ملفات تعريف الارتباط الجهات الخارجية غير فعالة.”

من المتوقع تقديم النتائج في يوليو في ندوة تقنيات تعزيز الخصوصية الحادية والعشرين (Pets 2021).

صعود التدابير المضادة للتشويش

على مدار السنوات الأربع الماضية ، تضمنت جميع المتصفحات الرئيسية ، مع الاستثناء الملحوظ من Google Chrome ، تدابير مضادة للحد من تتبع الطرف الثالث.

قامت شركة Apple بتعيين الكرة مع ميزة Safari تسمى حماية التتبع الذكي (ITPفي يونيو 2017 ، وضع معيار خصوصية جديد على سطح المكتب والجوال لتقليل تتبع المواقع عبر “مزيد من الحد من ملفات تعريف الارتباط وبيانات موقع الويب الأخرى”. بعد ذلك بعامين ، حدد صانع iPhone خطة منفصلة تسمى “الخصوصية الحفاظ على إسناد النقر على الإعلان“لجعل الإعلانات عبر الإنترنت خاصة.

ثم بدأت Mozilla في حظر ملفات تعريف الارتباط من الطرف الثالث في Firefox افتراضيًا اعتبارًا من سبتمبر 2019 من خلال ميزة تسمى حماية التتبع المحسنة (ETP) ، وفي يناير 2020 ، متصفح Edge المستند إلى Microsoft القائم على Microsoft اتبعت حذوها. بعد ذلك ، في أواخر مارس 2020 ، قامت Apple بتحديث ITP مع حظر ملفات تعريف الارتباط الكاملة لجهة خارجية ، من بين ميزات أخرى تهدف إلى إحباط بصمة تسجيل الدخول.

على الرغم من أن Google في وقت مبكر من العام الماضي أعلنت عن خطط للتخلص التدريجي من ملفات تعريف الارتباط والتعقب في الطرف الثالث في Chrome لصالح إطار جديد يسمى “Sandbox” ، ليس من المتوقع أن يتم بثه حتى وقت ما في عام 2022.

في غضون ذلك ، يعمل عملاق البحث بنشاط مع شركات التكنولوجيا الإعلانية على بديل مقترح يسمى “حمامة“يتطلع هذا إلى استبدال الوظائف التي تخدمها تتبع المواقع عبر المواقع باستخدام تقنيات تركز على الخصوصية لخدمة إعلانات مخصصة على الويب.

cname cloaking كمخطط للتهرب لمكافحة

في مواجهة هذه الحواجز المليئة بالملفات تعريف الارتباط لتعزيز الخصوصية ، بدأ المسوقون يبحثون عن طرق بديلة للتهرب من الموقف المطلق الذي اتخذته صانعي المستعرضين ضد تتبع المواقع المتقاطعة.

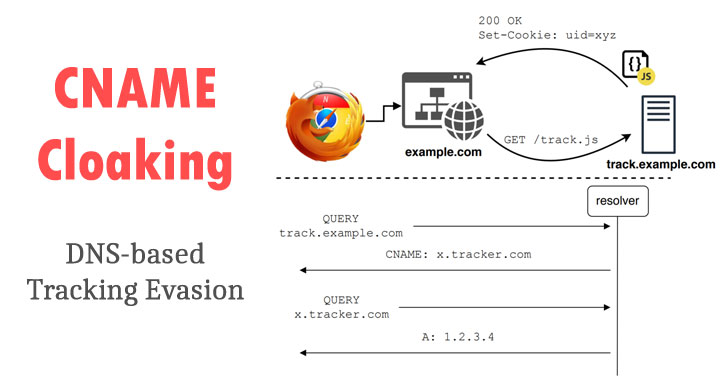

أدخل Canonical Name (CNAME) ، حيث تستخدم مواقع الويب نطاقات فرعية من الطرف الأول كأماكن مستعارة لمجالات تتبع الطرف الثالث عبر سجلات CNAME في تكوين DNS الخاص بها من أجل التحايل على حاصرات التعقب.

سجلات CNAME في DNS ، تسمح لرسم خرائط مجال أو نطاق فرعي لآخر (أي الاسم المستعار) ، مما يجعلها وسيلة مثالية لتهريب رمز تتبع تحت ستار نطاق فرعي من الطرف الأول.

“هذا يعني أن مالك الموقع يمكنه تكوين إحدى نطاقاته الفرعية ، مثل sub.blog.example ، لحلها إلى Thirdparty.example ، قبل حل عنوان IP” ، يوضح مهندس أمان Webkit John Wilander. “يحدث هذا تحت طبقة الويب ويسمى cname cloaking-المجال الثالث.

وبعبارة أخرى ، فإن CNAME Cloaking يجعل رمز التتبع يبدو وكأنه طرف أولي عندما لا يكون ذلك في الواقع ، مع حل المورد من خلال CNAME الذي يختلف عن مجال الطرف الأول.

ليس من المستغرب أن يكتسب مخطط التتبع هذا بسرعة الجر ، حيث ينمو بنسبة 21 ٪ على مدار الـ 22 شهرًا الماضية.

ملفات تعريف الارتباط تسرب المعلومات الحساسة إلى المتتبعين

وجد الباحثون ، في دراستهم ، أن يتم استخدام هذه التقنية على 9.98 ٪ من أفضل 10،000 مواقع ، بالإضافة إلى اكتشاف 13 مقدمًا من “الخدمات” التتبع على 10،474 مواقع الإلكترونية.

علاوة على ذلك ، تشير الدراسة إلى “معاملة مستهدفة لمتصفح الويب الخاص بـ Apple” حيث تحولت شركة AD Tech Company Criteo خصيصًا إلى CNAME Cloaking لتجاوز حماية الخصوصية في المتصفح.

بالنظر إلى أن شركة Apple قد طرحت بالفعل بعضًا الدفاعات القائمة على العمر لعلامة Cname ، هذا النتيجة من المحتمل أن تكون أكثر انعكاسًا للأجهزة التي لا تدير iOS 14 و MacOS Big Sur ، والتي تدعم الميزة.

ولعل أكثر ما يثير القلق هو أنه تم العثور على تسرب بيانات ملفات تعريف الارتباط على 7،377 موقعًا (95 ٪) من بين 7797 موقعًا استخدمت تتبع CNAME ، وكلها أرسلت ملفات تعريف الارتباط التي تحتوي على معلومات خاصة مثل الأسماء الكاملة ، وعناوين البريد الإلكتروني ، وملفات تعريف الارتباط الخاصة بالمصادقة على المسارات من المجالات الأخرى دون توضيح المستخدم.

“إنه أمر مثير للسخرية في الواقع ، ولهذا السبب يوافق المستخدم على تتبع الطرف الثالث الذي يتلقى بيانات غير ذات صلة تمامًا ، بما في ذلك الطبيعة الحساسة والخاصة؟” يسأل Olejnik.

مع تضمين العديد من أجهزة تتبع CNAME على HTTP بدلاً من HTTPS ، يثير الباحثون أيضًا إمكانية إمكانية اعتراض طلب إرسال بيانات التحليلات إلى المتتبع من خلال خصم ضار في ما هو رجل في الوسط (MITM).

علاوة على ذلك ، فإن سطح الهجوم المتزايد الذي تم طرحه من خلال تضمين متتبع مثل الموقع نفسه يمكن أن يعرض بيانات زوار موقع الويب إلى تثبيت الجلسة وهجمات البرمجة النصية عبر المواقع ، يحذرون.

وقال الباحثون إنهم عملوا مع مطوري التتبع لمعالجة القضايا المذكورة أعلاه.

تخفيف cname cloaking

بينما Firefox لا تحظر cname cloaking خارج المربع ، يمكن للمستخدمين تنزيل وظيفة إضافية مثل Oblock Origin لمنع مثل هذه المتتبعين في الطرف الأول المتسلل. بالمناسبة ، بدأت الشركة أمس في طرح Firefox 86 مجموع حماية ملفات تعريف الارتباط هذا يمنع تتبع المواقع عبر “Covin (ing) جميع ملفات تعريف الارتباط من كل موقع ويب في جرة ملف تعريف الارتباط منفصلة.”

من ناحية أخرى ، فإن iOS 14 و MacOS Big Sur تأتي مع ضمانات إضافية تعتمد على ميزة ITP الخاصة بها لحماية CNAME من طرف ثالث ، على الرغم من أنها لا توفر وسيلة للكشف عن مجال التتبع وحظره مباشرة في البداية.

“يكتشف ITP الآن طلبات التغلب على CNAME من طرف ثالث وتتوقف على انتهاء أي ملفات تعريف الارتباط التي تم تعيينها في استجابة HTTP إلى سبعة أيام”.

كذلك متصفح شجاع، الذي كان عليه الأسبوع الماضي إصدار إصلاحات في حالات الطوارئ لخلة تنقض نتيجة لإضافة ميزة حظر الإعلانات المستندة إلى CNAME ، وفي العملية المرسلة للاستعلامات لمجالات .onion لمحلول DNS العامة بدلاً من العقد TOR.

يعد Chrome (وبالتالي ، المتصفحات الأخرى المستندة إلى الكروم) هو الإغفال الصارم الوحيد ، لأنه لا يمنع CNAME Cloaking NANK أو يجعل من السهل على امتدادات الطرف الثالث حل استفسارات DNS عن طريق جلب سجلات CNAME قبل إرسال طلب على عكس Firefox.

“إن تقنية تتبع CNAME الناشئة (…) تتهرب من التدابير المضادة للتشغيل” ، قال أوليكنيك.

“إنها تقدم مشكلات خطيرة في الأمان والخصوصية.

بيانات المستخدم تتسرب ، باستمرار ومتسق ، دون وعي أو موافقة المستخدمين.

هذا على الأرجح يؤدي إلى جمل ذات صلة بالإبرام والبريد.”