“ثغرات حرجة من نوع RCE تهدد خوادم VMware ESXi وvSphere

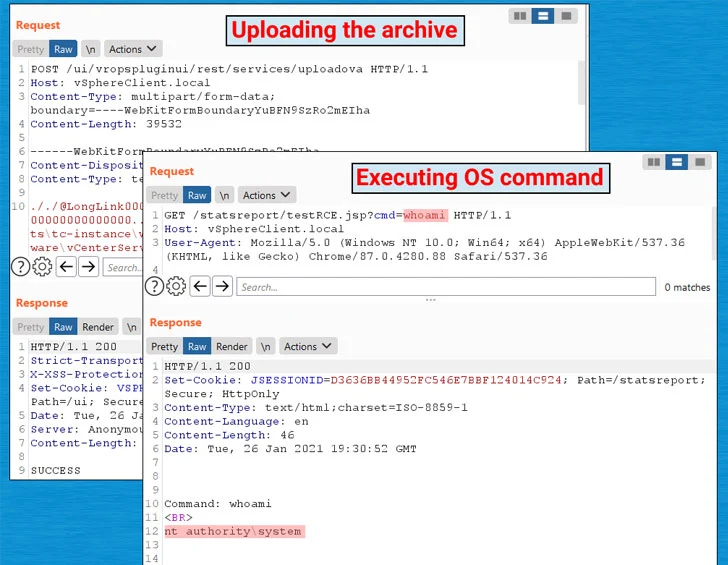

عالِجت شركة VMware عدداً من الثغرات الأمنية الحرجة في منصتها لإدارة البنية التحتية الافتراضية، بما في ذلك VMware ESXi وvSphere، والتي تتيح تنفيذ تعليمات برمجية عن بُعد (RCE).

وقد تسمح هذه الثغرات للمهاجمين بتنفيذ أوامر تعسفية والسيطرة الكاملة على الأنظمة المتأثرة، مما يشكل تهديداً كبيراً لبيئات العمل الافتراضية المعتمدة على هذه المنصات. وتوصي الشركة بتحديث الأنظمة بشكل فوري لتفادي مخاطر الاستغلال المحتمل.

“قد يستغل ممثل ضار مع الوصول إلى الشبكة إلى المنفذ 443 هذه المشكلة لتنفيذ الأوامر ذات الامتيازات غير المقيدة على نظام التشغيل الأساسي الذي يستضيف خادم VCenter” ، الشركة ” قال في استشاريها.

إن الضعف ، الذي تم تتبعه كـ CVE-2021-21972 ، لديه درجة CVSS تبلغ 9.8 من أصل 10 ، مما يجعلها ضرورية في شدة.

وقال ميخائيل كليشنيكوف ، “CVE-2019-19781) ،” في رأينا ، لا يمكن أن يشكل ضعف RCE في خادم VCenter “.

“يسمح الخطأ للمستخدم غير المصرح به بإرسال طلب مصمم خصيصًا ، والذي سيمنحهم لاحقًا الفرصة لتنفيذ أوامر تعسفية على الخادم.”

مع وجود هذا الوصول في مكانه ، يمكن للمهاجم بعد ذلك الانتقال بنجاح عبر شبكة الشركات والوصول إلى البيانات المخزنة في النظام الضعيف ، مثل المعلومات حول الأجهزة الافتراضية ومستخدمي النظام ، لاحظ Klyuchnikov.

بشكل منفصل ، تتيح الضعف الثاني (CVE-2021-21973 ، CVSS Score 5.3) للمستخدمين غير المصرح لهم إرسال طلبات البريد ، مما يسمح للخصم بتركيب مزيد من الهجمات ، بما في ذلك القدرة على مسح الشبكة الداخلية للشركة واسترداد تفاصيل المنافذ المفتوحة لمختلف الخدمات.

إن مشكلة الكشف عن المعلومات ، وفقًا لـ VMware ، تنبع من قابلية التزوير SSRF (Server Side request) بسبب التحقق غير السليم من عناوين URL في البرنامج المساعد VCenter Server.

قدمت VMware أيضًا حلولًا لعلاج CVE-2021-21972 و CVE-2021-21973 مؤقتًا حتى يمكن نشر التحديثات. يمكن العثور على خطوات مفصلة هنا.

تجدر الإشارة إلى أن VMware قام بتصحيح ضعف حقن الأوامر في منتج النسخ المتماثل VSPHERE (CVE-2021-21976، CVSS Score 7.2) في وقت سابق من هذا الشهر يمكن أن يمنح ممثلًا سيئًا بامتيازات إدارية لتنفيذ أوامر SHELL وتحقيق RCE.

أخيرًا ، قام VMware أيضًا بحل حشرة التدفق (CVE-2021-21974 ، CVSS Score 8.8) في بروتوكول موقع خدمة ESXI (SLP) ، مما قد يسمح للمهاجم على نفس الشبكة بإرسال طلبات SLP الخبيثة إلى جهاز ESXI والسيطرة عليه.

openslp يوفر إطار عمل للسماح لتطبيقات الشبكات باكتشاف وجود وتكوين الخدمات المتصلة بالشبكات في شبكات المؤسسات وموقعها وتكوينها.

أحدث إصلاح لـ ESXI OpensLP يأتي على أعقاب تصحيح مماثل (CVE-2020-3992) في نوفمبر الماضي التي يمكن الاستفادة منها لتحفيز أ الاستخدام الخالي من الخالية في خدمة OpenSLP ، مما يؤدي إلى تنفيذ رمز عن بعد.

بعد فترة طويلة ، ظهرت تقارير عن محاولات الاستغلال النشطة في البرية ، مع عصابات الفدية الإساءة الضعف لتولي الأجهزة الافتراضية غير المشتركة التي تم نشرها في بيئات المؤسسات وتشفير محركات الأقراص الصلبة الافتراضية.

يوصى بشدة أن يقوم المستخدمون بتثبيت التحديثات للتخلص من المخاطر المرتبطة بالعيوب ، بالإضافة إلى “إزالة واجهات خادم VCenter من محيط المؤسسات ، إذا كانت هناك ، وتخصيصها إلى VLAN منفصلة مع قائمة وصول محدودة في الشبكة الداخلية.”