اكتشاف ثغرات أمنية خطيرة تؤثر على نظام توجيه DNSMASQ الشائع

كشف باحثو الأمن السيبراني عن عدة نقاط ضعف خطيرة في برنامج DNSMASQ، وهو برنامج مفتوح المصدر وشائع الاستخدام في تخزين أسماء النطاقات المؤقتة (DNS cache). تمكن هذه الثغرات المهاجمين من تنفيذ هجمات تسمم ذاكرة التخزين المؤقت (DNS Cache Poisoning) وتنفيذ أكواد ضارة عن بُعد.

وتضم الثغرات السبعة، التي أطلقت عليها شركة الأبحاث الإسرائيلية JSOF اسم “Dnspooq”، أوجه تشابه مع نقاط ضعف معمارية في نظام DNS، ما يجعل خوادم DNSMASQ عرضة لسلسلة من الهجمات السيبرانية.

وأشار الباحثون في تقريرهم إلى أن “برنامج DNSMASQ معرض لهجمات تسمم ذاكرة التخزين المؤقت من قبل مهاجمين خارجيين لا يراقبون الاتصال بين وكيل DNS وخادم DNS”. وأضافوا: “يتيح هذا الهجوم تسميم أسماء نطاقات متعددة في وقت واحد، نتيجة لتراكم عدة نقاط ضعف. يمكن تنفيذ الهجوم خلال ثوانٍ أو دقائق قليلة، دون الحاجة إلى شروط خاصة”.

كما لفت التقرير إلى أن “الكثير من إعدادات DNSMASQ تستمع على واجهة الشبكة الخارجية (WAN)، مما يعرضها لهجمات مباشرة عبر الإنترنت، ويزيد من خطورة الثغرات المكتشفة”.

برنامج DNSMASQ، اختصار لـ DNS MASTERADE، هو أداة خفيفة الوزن تُستخدم لإعادة توجيه واستعلام سجلات نظام أسماء النطاقات (DNS) مع إمكانية التخزين المؤقت محليًا، مما يقلل الضغط على خوادم أسماء النطاقات الأصلية ويُحسن أداء الشبكات.

حتى سبتمبر 2020، تم رصد أكثر من مليون جهاز يعمل ببرنامج DNSMASQ معرضة لمجموعة من الثغرات الأمنية، وفقًا لشركة الأبحاث JSOF. ويُذكر أن هذا البرنامج مدمج في العديد من الهواتف الذكية التي تعمل بنظام أندرويد، بالإضافة إلى ملايين أجهزة التوجيه وأجهزة الشبكات من شركات كبرى مثل Cisco، Aruba، Technicolor، Redhat، Siemens، Ubiquiti، وComcast.

تجدر الإشارة إلى أن هجمات تسمم ذاكرة التخزين المؤقت في نظام أسماء النطاقات ليست جديدة، حيث كشف الباحث الأمني دان كامنسكي عام 2008 عن ثغرات واسعة وعميقة في هذا النظام، سمحت للمهاجمين بشن هجمات تسمم على معظم خوادم أسماء النطاقات حول العالم.

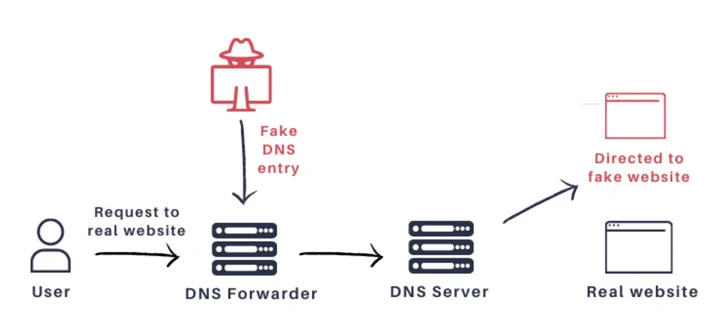

يعتمد هذا النوع من الهجمات على استغلال القيد في معرفات المعاملات (Transaction IDs) التي تبلغ 65,536 قيمة فقط. يقوم المهاجمون بإغراق خوادم DNS بردود مزورة تحمل معرفات معاملات متوقعة، مما يؤدي إلى تخزين هذه الردود الخبيثة في ذاكرة التخزين المؤقت، وتوجيه المستخدمين إلى مواقع وهمية أو ضارة.

وقد أُنشئت معرفات المعاملات كآلية أمان تهدف إلى تقليل احتمالية انتحال الهوية عبر تزوير ردود DNS، حيث يتم إرفاق كل طلب استعلام بمعرف 16 بت فريد، وتقوم الخوادم بإرسال الاستجابة بنفس المعرف، مما يصعب تزوير الردود دون معرفة المعرف الصحيح.

لكن القيود المفروضة على معرفات المعاملات تعني أنه مع كل استعلام DNS يُرسل، يمكن للمهاجم أن يغمر الخادم بردود مزيفة تحمل مجموعة من معرفات المعاملات المحتملة التي تبلغ نحو 65 ألف معرف أو كلها.

وفي حال وصول الرد الضار الذي يحمل معرف المعاملة الصحيح من المهاجم قبل استجابة الخادم الموثوق، يتم حينها تسميم ذاكرة التخزين المؤقت لنظام أسماء النطاقات (DNS) بفعالية، حيث يُعاد توجيه المستخدم إلى عنوان IP يختاره المهاجم بدلاً من العنوان الشرعي، طالما كانت استجابة DNS صالحة من الناحية التقنية.

ويعتمد نجاح هذا الهجوم على حقيقة أن عملية استعلام DNS بأكملها غير مصدقة، مما يعني عدم وجود آلية للتحقق من هوية خادم DNS الموثوق، إلى جانب استخدام بروتوكول UDP (بروتوكول بيانات المستخدم) بدلاً من TCP في إرسال الطلبات والاستجابات، ما يجعل من السهل على المهاجم التلاعب بالردود.

ولمعالجة هذه الثغرة، تم اعتماد تقنية استخدام منافذ UDP عشوائية كمعرف ثانٍ إلى جانب معرف المعاملة، بدلاً من الاقتصار على المنفذ 53 فقط في عمليات البحث والاستجابة لـ DNS، مما يزيد من التعقيد بشكل كبير عبر رفع مستوى العشوائية (الانتروبيا) بمليارات المرات، ويجعل من شبه المستحيل تخمين المزيج الصحيح بين منفذ المصدر ومعرف المعاملة.

على الرغم من أن العشوائية في معرفات المعاملات ومنافذ UDP تعزز من صعوبة نجاح هجمات تسمم ذاكرة التخزين المؤقت، إلا أن الباحثين اكتشفوا في نوفمبر الماضي قناة جانبية جديدة تهدد هذه الحماية. تعتمد هذه القناة على حدود معدل رسائل ICMP لاكتشاف ما إذا كان منفذ معين مفتوحًا أم لا، مما يمكّن المهاجم من تجاوز العشوائية.

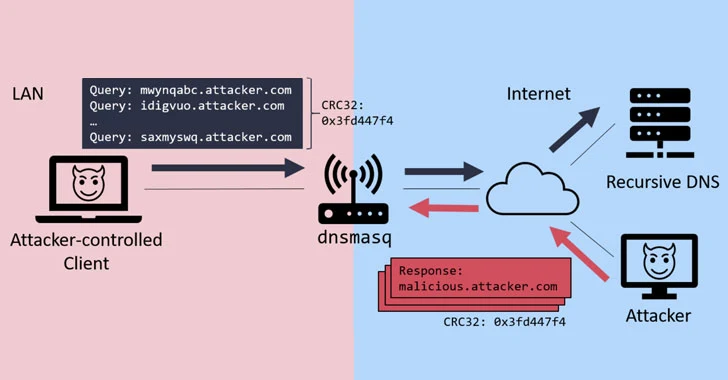

تُعرف هذه الهجمات باسم “DNS Sad” أو هجمات القناة الجانبية لنظام أسماء النطاقات، حيث يتم إرسال دفعات من حزم UDP المحجوزة إلى خادم DNS، كل منها على منفذ مختلف. بعد ذلك، تُستخدم رسائل ICMP “المنفذ غير القابل للوصول” أو غيابها كمؤشر لتحديد ما إذا تم تجاوز حد المعدل، مما يسمح بتضييق نطاق منفذ المصدر بدقة عالية.

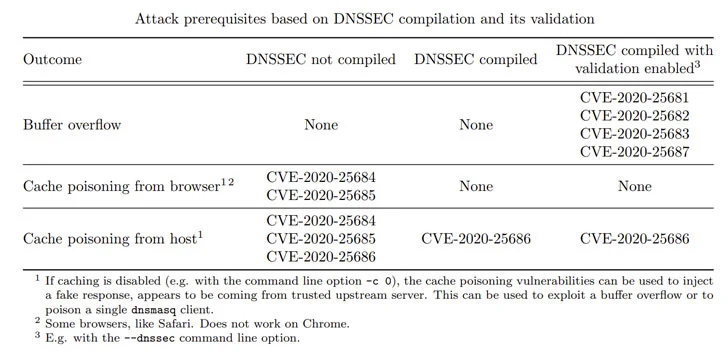

وفي سياق متصل، وجدت شركة JSOF أن هجمات تسمم ذاكرة التخزين المؤقت التي كشفت عنها تحمل أوجه تشابه مع هجمات DNS Sad، خاصة فيما يتعلق بثلاث ثغرات رئيسية (CVE-2020-25684، CVE-2020-25685، وCVE-2020-25686) التي تستهدف تقليل عدد معرفات المعاملات ومنافذ المصدر المطلوبة لتنفيذ الهجوم بنجاح.

وأوضح الباحثون أن رغم دعم DNSMASQ لتقنية SPR، فإن “تعدد الإرسال المتعدد Txids على رأس منفذ واحد وعدم ربط كل منفذ بتفاصيل Txids”، بالإضافة إلى ضعف خوارزمية CRC32 المستخدمة في الحماية ضد هجمات DNS، يمكن أن تُستغل بسهولة.

وأُثبت أن إصدارات DNSMASQ من 2.78 وحتى 2.82 معرضة لهذه الثغرات الأمنية الثلاث.

كشفت شركة JSOF عن أربع ثغرات أمنية إضافية في DNSMASQ، تتمثل في تدفقات عازلة قائمة على كومة الذاكرة، والتي قد تؤدي إلى تنفيذ تعليمات برمجية عن بُعد على الأجهزة الضعيفة.

وأشار الباحثون إلى أن هذه الثغرات، رغم كونها بمفردها تشكل خطراً محدوداً، إلا أنها تكتسب خطورتها الحقيقية عند دمجها مع ثغرات تسمم ذاكرة التخزين المؤقت، مما يتيح تنفيذ هجمات قوية تسمح بتنفيذ الأكواد عن بُعد.

وتزداد المخاطر مع إمكانية ربط هذه الثغرات بهجمات شبكة أخرى مثل DNS Sad وهجمات Nat Slipstreaming، التي تستهدف تنفيذ هجمات معقدة ومتعددة المراحل ضد خوادم DNSMASQ التي تستمع على المنفذ 53. كما أن الأجهزة التي تم تكوينها للاستماع فقط لاتصالات الشبكة الداخلية تبقى معرضة للخطر في حال انتقال البرمجيات الخبيثة عبر متصفحات الويب أو الأجهزة المصابة ضمن نفس الشبكة.

بالإضافة إلى تعرضها لهجمات تسمم ذاكرة التخزين المؤقت، فإن هذه الثغرات تتيح للمهاجمين السيطرة على أجهزة التوجيه ومعدات الاتصال، وتنفيذ هجمات حجب الخدمة الموزعة (DDoS) عن طريق تعطيل حركة المرور إلى نطاقات ضارة، فضلاً عن منع المستخدمين من الوصول إلى المواقع الشرعية، ما يشبه هجمات عكس حجب الخدمة.

كما نبه الباحثون إلى احتمال حدوث “هجوم قابل للديدان”، حيث يمكن للأجهزة المحمولة المتصلة بشبكة تستخدم خادم DNSMASQ المصاب تلقي سجلات DNS ضارة، مما يؤدي إلى إصابة شبكات جديدة عند اتصال هذه الأجهزة بشبكات أخرى.

في ضوء هذه التهديدات، يُوصى بشدة بأن يقوم الموردون بتحديث نسخة DNSMASQ إلى الإصدار 2.83 أو أحدث، والذي من المتوقع صدوره قريبًا، للحد من المخاطر الأمنية.

كحل بديل، يقترح الباحثون تقليل الحد الأقصى لعدد الاستعلامات المسموح بها، إلى جانب اعتماد تقنيات DNS-Over-HTTPS (DoH) أو DNS-Over-TLS (DoT) لتأمين الاتصال مع خوادم المنبع.

واختتم الباحثون تقريرهم بالقول: “يُعد DNS بروتوكولًا حيويًا للإنترنت يؤثر أمانه بشكل مباشر على حماية مستخدمي الشبكة العالمية.

تعرّض هذه الثغرات أجهزة الشبكات لخطر الانتهاكات، وتأثيرها يمتد لملايين المستخدمين، الذين قد يتعرضون لهجمات تسمم ذاكرة التخزين المؤقت.”

وأضافوا: “تسلط هذه القضية الضوء على أهمية تعزيز أمن بروتوكول DNS بشكل عام، وأمن تبادل بيانات DNS بشكل خاص، كما تؤكد على ضرورة تسريع اعتماد إجراءات الحماية مثل DNSSEC، وتأمين DNS، وتقنيات حماية الكوكيز الخاصة بـ DNS.”

مع استمرار تطور التهديدات السيبرانية، بات من الضروري أن تضع المؤسسات ومزودو الخدمات على رأس أولوياتهم تحديث أنظمتهم وتبني أفضل الممارسات الأمنية.

إن حماية البنية التحتية الحيوية مثل DNS ليست خيارًا بل ضرورة لضمان استقرار وأمن الإنترنت، وحماية ملايين المستخدمين من مخاطر الاختراق والتجسس الإلكتروني. التحرك السريع والتعاون المشترك بين الجهات المعنية هو السبيل الوحيد للتصدي لهذه التحديات المتزايدة.