متابعات-ميكسي نيوز

سلسلة توريد….قام باحثو الأمن السيبرانيين بتركيب الهجوم الجديد في سلسلة التوريد في كوريا الجنوبية التي تسيء إلى برامج الأمن الشرعية والشهادات الرقمية المسروقة لتوزيع أدوات الإدارة عن بُعد (الفئران) على الأنظمة المستهدفة.

يعزى العملية إلى مجموعة لازاروس ، المعروفة أيضًا باسم كوبرا المخفية، شركة أمن الإنترنت السلوفاكية ESET قال استفاد ممثل التهديد الذي ترعاه الدولة من المتطلبات الإلزامية المتمثلة في أن مستخدمي الإنترنت في البلد يجب أن يقوموا بتثبيت برامج أمان إضافية من أجل الاستفادة من الخدمات المصرفية عبر الإنترنت والخدمات الحكومية الأساسية.

إن الهجوم ، على الرغم من أنه محدود في النطاق ، يستغل Wizvera Veraport ، والذي يتم وصفه بأنه “برنامج مصمم لدمج وإدارة برامج التثبيت المتعلقة بالخدمات المصرفية عبر الإنترنت ،” مثل الشهادات الرقمية الصادرة عن البنوك للأفراد والشركات لتأمين جميع المعاملات ومدفوعات المعالجة.

التطور هو الأحدث في تاريخ طويل من هجمات التجسس ضد الضحايا في كوريا الجنوبية ، بما في ذلك عملية ترويو هجمات DDOs في عام 2011 ، وضد المؤسسات المصرفية و تبادل العملة المشفرة خلال العقد الماضي.

بصرف النظر عن استخدام الأسلوب المذكور أعلاه لتثبيت برنامج الأمان من أجل توصيل البرامج الضارة من موقع ويب شرعي ولكنه معرض للخطر ، استخدم المهاجمون شهادات توقيع الكود بشكل غير قانوني من أجل توقيع عينات البرامج الضارة ، تم إصدار أحدها للفرع الأمريكي لشركة أمنية كورية جنوبية تدعى Dream Security USA.

وقال بيتر كاليلي باحث ESET: “لقد قام المهاجمون بتمويه عينات البرامج الضارة لعازار كبرامج شرعية. هذه العينات لها أسماء ملفات وأيقونات وموارد مماثلة كبرنامج شرعي لبرنامج كوريا الجنوبية”. “إنها مزيج من مواقع الويب المعرضة للخطر مع دعم Wizvera Veraport وخيارات تكوين Veraport محددة تتيح للمهاجمين أداء هذا الهجوم.”

القول بأن الهجمات المستهدفة للمواقع الإلكترونية التي تستخدم Veraport-والتي تأتي أيضًا مع ملف تكوين XML المصنوع من BASE64 يحتوي على قائمة بالبرامج للتثبيت وعنوان URL للتنزيل المرتبطة بها-قال ESET باحثين تم استبداله بالبرنامج المطلوب تسليمه إلى مستخدمي Veraport من خلال المساس بموقع ويب شرعي مع أكاريات خالية تم تسجيلها بعد ذلك تم تسليمها إلى الشهادات غير المستحقة.

“تحتوي تكوينات Wizvera Veraport على خيار للتحقق من التوقيع الرقمي للثنائيات التي تم تنزيلها قبل تنفيذها ، وفي معظم الحالات يتم تمكين هذا الخيار افتراضيًا” ، أشار الباحثون. “ومع ذلك ، يتحقق Veraport فقط من أن التوقيع الرقمي صالح ، دون التحقق من من ينتمي إليه.”

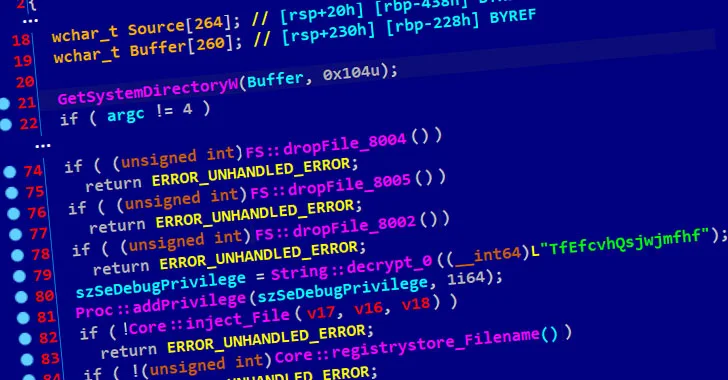

ثم يتابع الثنائي تنزيل قطارة برامج ضارة تستخلص مكونين آخرين – محمل وتنزيل – يتم حقنه الأخير في إحدى عمليات Windows (“svchost.exe”) بواسطة المحمل. يأخذ حمولة المرحلة النهائية التي تجلبها تنزيل شكل فأر مجهز بأوامر تسمح للبرامج الضارة بأداء العمليات على نظام ملفات الضحية وتنزيل وتنفيذ الأدوات الإضافية من ترسانة المهاجم.

والأكثر من ذلك ، ويبدو أن الحملة هي ما هو استمرار لهجوم آخر مثبت على لازاروس عمليات الكتب مفصلة من قبل وكالة كوريا للإنترنت والأمن في وقت سابق من هذا أبريل ، مع تداخلات كبيرة في TTPs والبنية التحتية القيادة والسيطرة (C2).

وخلص الباحثون إلى أن “المهاجمون مهتمين بشكل خاص بهجمات سلسلة التوريد ، لأنهم يسمحون لهم بنشر البرامج الضارة سرية على العديد من أجهزة الكمبيوتر في نفس الوقت”.

“يمكن لمالكي (مواقع الويب التي لديها دعم Veraport) تقليل إمكانية وجود مثل هذه الهجمات ، حتى لو تعرضت مواقعهم للخطر ، من خلال تمكين خيارات محددة (على سبيل المثال من خلال تحديد تجزئة الثنائيات في تكوين Veraport).”