بوت نت KashmirBlack يسيطر على آلاف مواقع الـCMS الشهيرة

في حين يتم استخدام CVE-2017-9841 لتحويل الضحية إلى روبوت منتشرة ، فإن الاستغلال الناجح لـ 15 عيوبًا مختلفة في أنظمة CMS يؤدي إلى موقع ضحية يصبح روبوتًا جديدًا معلقًا في الروبوتات. تم توظيف ثغرة أمنية تحميل ملف WebDAV منفصلة من قبل مشغلي KashMirblack لتحقيق تشويه.

متابعات-ميكسي نيوز

KashmirBlack…يستغل الروبوتات النشطة التي تضم مئات الآلاف من الأنظمة المختطفة في 30 دولة “العشرات من نقاط الضعف المعروفة” لاستهداف أنظمة إدارة المحتوى على نطاق واسع (CMS).

تهدف حملة “كشميربلاك” ، التي يُعتقد أنها بدأت في حوالي نوفمبر 2019 ، إلى منصات CMS الشعبية مثل WordPress و Joomla! ، Prestashop و Magneto و Drupal و Vbulletin و OsCommerence و Opencart و Yeager.

وقال باحثون في شركة Imperva في A Imperva: “البنية التحتية المصممة جيدًا تجعل من السهل التوسع وإضافة عمليات ملجأ أو حمامات جديدة دون جهد كبير ، وتستخدم أساليب متطورة للتمويه نفسها ، والبقاء غير مكتشفة ، وحماية عملها”. جزأين تحليل.

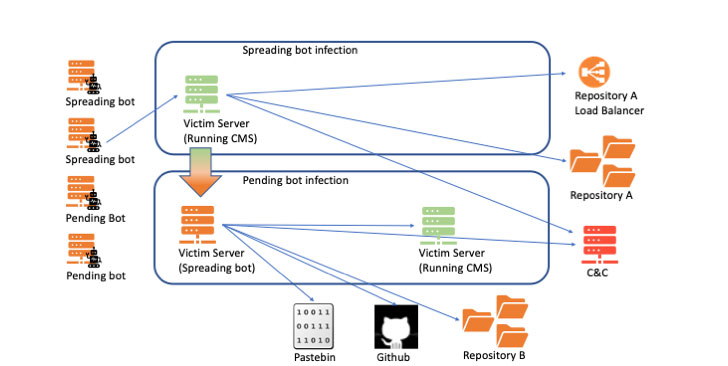

يكشف تحقيق شركة الأمن السيبراني لمدة ستة أشهر في BOTNET عن عملية معقدة تديرها خادم قيادة وسيطرة (C2) وأكثر من 60 خادمًا بديلًا يتواصل مع الروبوتات لإرسال أهداف جديدة ، مما يسمح له بتوسيع حجم الروبوتات عبر هجمات القوة الغاشمة وتثبيت أجهزة الخلفية.

الغرض الأساسي من كشميربلاك هو إساءة استخدام موارد الأنظمة المعرضة للخطر من أجل تعدين العملة المشفرة Monero وإعادة توجيه حركة المرور المشروعة لموقع الويب إلى صفحات البريد العشوائي. ولكن تم الاستفادة من ذلك أيضًا لتنفيذ هجمات بديلة.

بغض النظر عن الدافع ، تبدأ محاولات الاستغلال في الاستفادة من قابلية الضعف في Phpunit RCE (CVE-2017-9841) لإصابة العملاء مع حمولات ضارة في المرحلة التالية التي تتواصل مع خادم C2.

استنادًا إلى توقيع الهجوم الذي وجدته خلال هذه العوامل ذات مرة ، قال باحثون في Imperva إنهم يعتقدون أن الروبوتات كان عمل أحد المتسللين يدعى exect1337 ، وهو عضو في طاقم هاكر الإندونيسي Phantomghost.

البنية التحتية لشركة Kashmirblack معقدة وتتضمن عددًا من الأجزاء المتحركة ، بما في ذلك مستودعان منفصلان – أحدهما لاستضافة عمليات الاستغلال والحمولة ، والآخر لتخزين البرنامج النصي الخبيث للتواصل مع خادم C2.

يتم تعيين الروبوتات نفسها إما على أنها “روبوت انتشار” ، أو خادم ضحية يتواصل مع C2 لتلقي أوامر لإصابة الضحايا الجدد ، أو “روبوت معلق” ، وهو ضحية تعرضت للخطر حديثًا لم يتم تحديد هدفها في Botnet.

في حين يتم استخدام CVE-2017-9841 لتحويل الضحية إلى روبوت منتشرة ، فإن الاستغلال الناجح لـ 15 عيوبًا مختلفة في أنظمة CMS يؤدي إلى موقع ضحية يصبح روبوتًا جديدًا معلقًا في الروبوتات. تم توظيف ثغرة أمنية تحميل ملف WebDAV منفصلة من قبل مشغلي KashMirblack لتحقيق تشويه.

ولكن مثلما نما الروبوتات في الحجم وبدأت المزيد من الروبوتات في جلب الحمولات من المستودعات ، تم تعديل البنية التحتية لجعلها أكثر قابلية للتطوير من خلال إضافة كيان من مواليد الحمل الذي يعيد عنوان أحد المستودعات الزائدة التي تم إعدادها حديثًا.

أحدث تطور في كشميربلاك هو الأكثر غدرا. في الشهر الماضي ، عثر الباحثون على الروبوتات باستخدام Dropbox كبديل للبنية التحتية C2 الخاصة به ، مما يسيء معاملة واجهة برمجة تطبيقات خدمة التخزين السحابية لجلب تعليمات الهجوم وتحميل تقارير الهجوم من الروبوتات المنتشرة.

وقال Imperva: “إن الانتقال إلى Dropbox يتيح لـ Botnet إخفاء النشاط الإجرامي غير الشرعي وراء خدمات الويب المشروعة”.

“إنها خطوة أخرى نحو تمويه حركة الروبوتات ، وتأمين عملية C&C ، والأهم من ذلك ، مما يجعل من الصعب تتبع الروبوتات مرة أخرى إلى المتسلل وراء العملية.”