كشف الباحثون في الأمن السيبراني اليوم عن سلالة جديدة من البرامج الضارة المصرفية التي لا تستهدف التطبيقات المصرفية فحسب ، بل يسرقون أيضًا البيانات وبيانات الاعتماد من شبكات التواصل الاجتماعي والتعارف والعملة المشفرة-وهو ما مجموعه 337 تطبيقات Android غير مالية…

الجديدة

أشدهم هو ثغرة أفران في التدفق العازلة القائمة على الكومة (CVE-2020-25066) في مكون خادم Treck HTTP الذي يمكن أن يسمح للخصم بتعطل الجهاز المستهدف أو إعادة تعيينه وحتى تنفيذ الرمز البعيد. لديها درجة CVSS من 9.8 من أصل 10

تشكل النتائج أساس جديد "5G البحوث الأمنية المستقلة"نشرت شركة Eventive Technologies الإيجابية التي تتخذ من لندن ومقرها لندن اليوم ، بعد ستة أشهر بالضبط من إصدار الشركة" نقاط الضعف في LTE و 5G Networks 2020 "في يونيو ، بتفصيل عيوب…

كشفت أبحاث الأمن السيبراني عن تعاون بين بائع برمجيات خبيثة يُعرف باسم “Triangulum” ومطور آخر يُدعى “Hexagon Dev”، بهدف تسويق وبيع برمجية Trojan RAT قادرة على السيطرة الكاملة على الأجهزة المخترقة وسرقة بيانات حساسة، بما في ذلك الصور، والموقع الجغرافي،…

كشفت Google Project Zero يوم الخميس عن تفاصيل آلية أمان جديدة أضافت Apple بهدوء إلى iOS 14 كإجراء مضاد لمنع الهجمات التي تم العثور عليها مؤخرًا للاستفادة من أيام الصفر في تطبيق المراسلة.

كشف الباحثون عن عائلة جديدة من البرامج الضارة التي تعمل بنظام Android والتي تسيء إلى خدمات إمكانية الوصول في الجهاز لاختطاف بيانات اعتماد المستخدم وتسجيل الصوت والفيديو.

تم توثيقها لأول مرة في سبتمبر 2020 من قبل شركة الأمن السيبراني الهندي Quick Heal ، لدى Sidecopy تاريخ من محاكاة سلاسل العدوى التي تنفذها Sidewinder Apt لتقديم مجموعة من البرامج الضارة الخاصة بها - في محاولة لتضليل الإسناد وتكتشفها…

كشف الباحثون عن نقاط الضعف الأمنية في التسليم ، وهي آلية أساسية تخضع لخطر الشبكات الخلوية الحديثة ، والتي يمكن استغلالها من قبل العددين لإطلاق هجمات إنكار الخدمة (DOS) وهجمات Man-in-Middle (MITM) باستخدام معدات منخفضة التكلفة.

أصدرت VMware تحديثات أمان لتصحيح ثمانية نقاط ضعف تمتد على منتجاتها ، والتي يمكن استغلال بعضها لبدء هجمات تنفيذ الرمز البعيد.

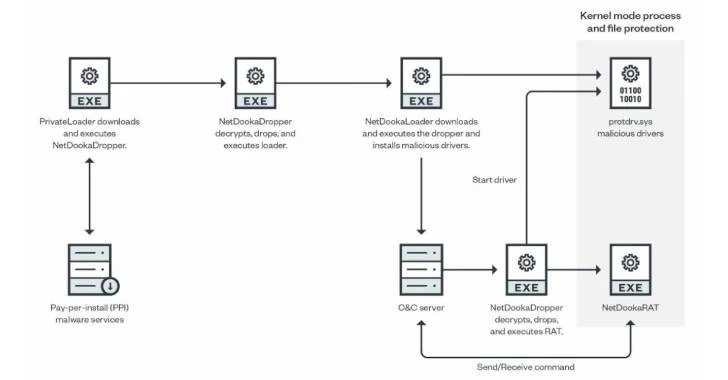

يتم توزيع الإطار من خلال خدمة الدفع (PPI) ويحتوي على أجزاء متعددة ، بما في ذلك اللودر ، وقطارة ، وبرنامج حماية ، و Accouse Access بالكامل (RAT) الذي ينفذ بروتوكول اتصالات الشبكة الخاص به ،" Trend Micro. قال في…

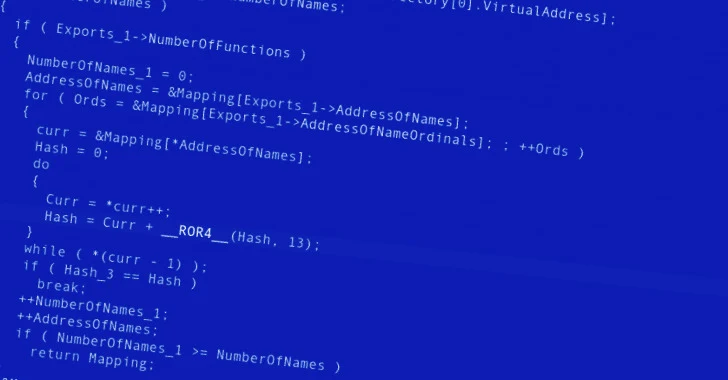

تم رصد حملة ضارة جديدة للاستفادة من سجلات أحداث Windows لتخبأ قطع Shellcode لأول مرة في البرية."إنه يتيح أن يتم إخفاء طروادة" عزل المرحلة "من مرحلة" من البصر "في نظام الملفات". قال في كتابة فنية نشرت هذا الأسبوع.

معروف باستغلالها للتطبيقات التي تواجه الويب وتسلل لأجهزة نقطة النهاية التقليدية ، يوضح ممثل تهديدات راسخ مثل APT 41 بما في ذلك الهاتف المحمول في ترسانة البرامج الضارة كيف أن نقاط النهاية المتنقلة هي أهداف ذات قيمة عالية مع الشركات…

ويشمل ذلك سلاسل البريد الإلكتروني المخترقة كعدوى أولية، وعناوين URL ذات أنماط فريدة تحد من وصول المستخدم، وسلسلة عدوى مماثلة تقريبًا لما رأيناه مع تسليم QakBot،" Cofense قال في تقرير تمت مشاركته مع The Hacker News.

وقالت شركة الأمن السيبراني الروسية كاسبرسكي: "تستخدم البرمجيات الخبيثة تقنية NKN لتبادل البيانات بين أقرانها، وتعمل بمثابة غرسة قوية، ومجهزة بقدرات الفيضان والباب الخلفي

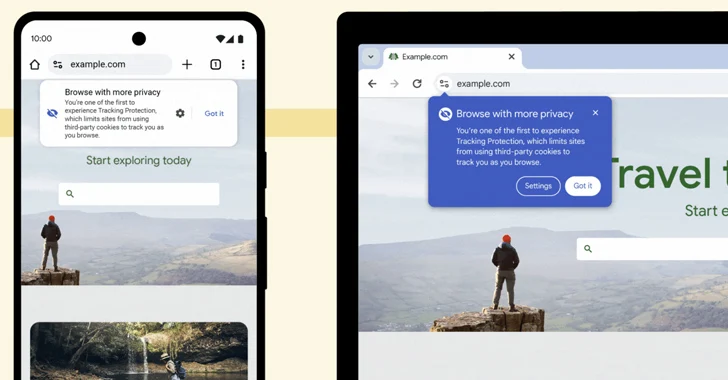

الهدف هو تقييد ملفات تعريف الارتباط التابعة لجهات خارجية (وتسمى أيضًا "ملفات تعريف الارتباط غير الأساسية") افتراضيًا، مما يمنع استخدامها لتتبع المستخدمين أثناء انتقالهم من موقع ويب إلى آخر لعرض الإعلانات المخصصة.

FrostyGoop عبارة عن برنامج ضار خاص بـ ICS مكتوب بلغة Golang ويمكنه التفاعل مباشرة مع أنظمة التحكم الصناعية (ICS) باستخدام Modbus TCP عبر المنفذ 502،" هذا ما قاله الباحثون كايل أوميرا وماغبي (مارك) جراهام وكارولين أهلرز

العملاتالمشفرة…اكتشف باحثو الأمن السيبراني حملة جديدة للبرامج الضارة تستهدف بيئات Linux لإجراء تعدين غير مشروع للعملات المشفرة وتقديم برامج الروبوتات الضارة. تم تصميم هذا النشاط، الذي يخصص خادم Oracle Weblogic على وجه التحديد، لتقديم سلالة من البرامج الضارة مدبلجة…

يعد SambaSpy، وهو حصان طروادة كامل الميزات للوصول عن بعد، تم تطويره في Java، بمثابة سكين الجيش السويسري الذي يمكنه التعامل مع إدارة نظام الملفات،

وقد لوحظ أن جهات التهديد التي لها علاقات مع كوريا الشمالية تستخدم حزم Python المسمومة كوسيلة لتقديم برنامج ضار جديد يسمى PondRAT كجزء من حملة مستمرة.

اكتشف باحثو الأمن السيبراني إصدارًا جديدًا من حصان طروادة المصرفي لنظام Android يسمى Octo والذي يأتي مزودًا بقدرات محسنة لإجراء عمليات الاستيلاء على الأجهزة (DTO) وإجراء معاملات احتيالية